To-faktor-autentifikation (2FA), der undertiden kaldes totrinsbekræftelse eller to-faktor-autentifikation, er en sikkerhedsproces, hvor brugerne angiver to forskellige autentifikationsfaktorer for at bekræfte sig selv. Denne proces udføres for bedre at beskytte både brugerens legitimationsoplysninger og de ressourcer, brugeren kan få adgang til. To-faktor-godkendelse giver et højere sikkerhedsniveau end godkendelsesmetoder, der er afhængige af single-faktor-godkendelse (SFA), hvor brugeren kun angiver én faktor – typisk et kodeord eller en adgangskode. To-faktor-autentifikationsmetoder er afhængige af, at brugeren oplyser en adgangskode samt en anden faktor, normalt enten et sikkerhedstoken eller en biometrisk faktor, f.eks. et fingeraftryk eller en ansigtsscanning.

To-faktor-autentifikation tilføjer et ekstra lag sikkerhed til autentifikationsprocessen ved at gøre det sværere for angribere at få adgang til en persons enheder eller onlinekonti, fordi det ikke er nok at kende offerets adgangskode alene for at bestå autentifikationskontrollen. To-faktor-autentifikation har længe været brugt til at kontrollere adgangen til følsomme systemer og data, og udbydere af onlinetjenester bruger i stigende grad 2FA til at beskytte deres brugeres legitimationsoplysninger mod at blive brugt af hackere, der har stjålet en adgangskode-database eller brugt phishing-kampagner til at få fat i brugernes adgangskoder.

- Hvad er autentifikationsfaktorer?

- Hvad er identitets- og adgangsstyring? Guide til IAM

- Hvordan fungerer to-faktor-autentifikation?

- Elementer af to-faktor-autentificering

- Typer af to-faktor-autentifikationsprodukter

- Sådan fungerer 2FA-hardwaretokens

- To-faktor-autentificering til autentificering af mobile enheder

- Er to-faktor-autentifikation sikker?

- Højere niveauer af autentificering

- Push-meddelelser til 2FA

- Autentificeringens fremtid

Hvad er autentifikationsfaktorer?

Der er flere forskellige måder, hvorpå en person kan blive autentificeret ved hjælp af mere end én autentifikationsmetode. I øjeblikket er de fleste autentifikationsmetoder baseret på vidensfaktorer, f.eks. en traditionel adgangskode, mens to-faktor-autentifikationsmetoder tilføjer enten en besiddelsesfaktor eller en arvefaktor.

Autentifikationsfaktorer, der er opført i den omtrentlige rækkefølge, hvor de er blevet indført i computerverdenen, omfatter følgende:

- En vidensfaktor er noget, brugeren kender, f.eks. en adgangskode, et PIN-nummer (personligt identifikationsnummer) eller en anden form for delt hemmelighed.

- En besiddelsesfaktor er noget, brugeren har, f.eks. et id-kort, et sikkerhedstoken, en mobiltelefon, en mobilenhed eller en smartphone-app, til at godkende anmodninger om autentificering.

- En iboende faktor, mere almindeligt kaldet en biometrisk faktor, er noget, der er iboende i brugerens fysiske jeg. Det kan være personlige attributter, der er kortlagt ud fra fysiske karakteristika, f.eks. fingeraftryk, der er autentificeret via en fingeraftrykslæser. Andre almindeligt anvendte iboende faktorer omfatter ansigts- og stemmegenkendelse. De omfatter også adfærdsbiometri, f.eks. dynamik i tastetryk, gang- eller talemønstre.

- En lokalitetsfaktor, der normalt betegnes ved den lokalitet, hvorfra et autentifikationsforsøg foretages, kan håndhæves ved at begrænse autentifikationsforsøg til specifikke enheder på en bestemt lokalitet eller, mere almindeligt, ved at spore den geografiske kilde til et autentifikationsforsøg baseret på kildens internetprotokol (IP) adresse eller andre geolokaliseringsoplysninger, f.eks. GPS-data (Global Positioning System), der stammer fra brugerens mobiltelefon eller anden enhed.

- En tidsfaktor begrænser brugerens autentificering til et bestemt tidsvindue, hvor det er tilladt at logge på, og begrænser adgangen til systemet uden for dette vindue.

Det skal bemærkes, at langt de fleste to-faktor-autentifikationsmetoder er afhængige af de tre første autentifikationsfaktorer, selv om systemer, der kræver større sikkerhed, kan bruge dem til at implementere multifaktor-autentifikation (MFA), som kan være afhængig af to eller flere uafhængige legitimationsoplysninger til mere sikker autentifikation.

Denne artikel er en del af

Hvad er identitets- og adgangsstyring? Guide til IAM

- Hvilket også indeholder:

- Sådan opbygger du en effektiv IAM-arkitektur

- 4 vigtige best practices for identitets- og adgangsstyring

- 5 IAM-trends, der former fremtidens sikkerhed

Hvordan fungerer to-faktor-autentifikation?

Sådan fungerer to-faktor-godkendelse:

- Brugeren bliver af programmet eller webstedet bedt om at logge ind.

- Brugeren indtaster det, han/hun kender – som regel brugernavn og adgangskode. Derefter finder webstedets server et match og genkender brugeren.

- For processer, der ikke kræver adgangskoder, genererer webstedet en unik sikkerhedsnøgle for brugeren. Godkendelsesværktøjet behandler nøglen, og webstedets server validerer den.

- Siden beder derefter brugeren om at indlede det andet login-trin. Selv om dette trin kan antage en række former, skal brugerne bevise, at de har noget, som kun de selv har, f.eks. et sikkerhedstoken, et id-kort, en smartphone eller en anden mobilenhed. Dette er besiddelsesfaktoren.

- Dernæst indtaster brugeren en engangskode, der blev genereret i trin fire.

- Når brugeren har oplyst begge faktorer, er brugeren autentificeret og får adgang til applikationen eller webstedet.

Elementer af to-faktor-autentificering

To-faktor-autentificering er en form for MFA. Teknisk set er den i brug, hver gang der kræves to autentifikationsfaktorer for at få adgang til et system eller en tjeneste. Brug af to faktorer fra samme kategori udgør dog ikke 2FA; f.eks. betragtes det at kræve en adgangskode og en delt hemmelighed stadig som SFA, da de begge tilhører samme type autentifikationsfaktor: viden.

Med hensyn til SFA-tjenester er bruger-id og adgangskode ikke de mest sikre. Et problem med adgangskodebaseret autentificering er, at det kræver viden og flid at oprette og huske stærke adgangskoder. Adgangskoder kræver beskyttelse mod mange interne trusler, som f.eks. uforsigtigt opbevarede klistermærker med loginoplysninger, gamle harddiske og social engineering-eksperimenter. Adgangskoder er også ofre for eksterne trusler, f.eks. hackere, der bruger brute-force-, ordbogsangreb eller regnbuetabelangreb.

Gives der tid og ressourcer nok, kan en angriber normalt bryde passwordbaserede sikkerhedssystemer og stjæle virksomhedsdata, herunder brugernes personlige oplysninger. Adgangskoder er fortsat den mest almindelige form for SFA, fordi de er billige, lette at implementere og velkendte. Spørgsmål med flere udfordringer og svar kan give større sikkerhed, afhængigt af hvordan de implementeres, og selvstændige biometriske verifikationsmetoder kan også give en mere sikker metode til SFA.

Typer af to-faktor-autentifikationsprodukter

Der findes mange forskellige enheder og tjenester til implementering af 2FA – fra tokens til radiofrekvensidentifikationskort (RFID) til smartphone-apps.

Produkter til to-faktor-autentificering kan opdeles i to kategorier: tokens, som brugerne får udleveret til brug ved login, og infrastruktur eller software, der genkender og autentificerer adgangen for brugere, der bruger deres tokens korrekt.

Autentificeringstokens kan være fysiske enheder, f.eks. nøgleringe eller smart cards, eller de kan findes i software som apps til mobiler eller computere, der genererer pinkoder til autentificering. Disse autentifikationskoder, også kendt som engangskoder (OTP’er), genereres normalt af en server og kan genkendes som autentiske af en autentifikationsenhed eller app. Autentifikationskoden er en kort sekvens, der er knyttet til en bestemt enhed, bruger eller konto, og som kan bruges én gang som led i en autentifikationsproces.

Organisationer skal implementere et system til at acceptere, behandle og tillade – eller nægte – adgang til brugere, der autentificerer sig med deres tokens. Dette system kan være i form af serversoftware, en dedikeret hardwareserver eller leveres som en tjeneste af en tredjepartsleverandør.

Et vigtigt aspekt af 2FA er at sikre, at den autentificerede bruger får adgang til alle de ressourcer, som brugeren er godkendt til — og kun til disse ressourcer. Som følge heraf er en nøglefunktion i 2FA at sammenkoble godkendelsessystemet med en organisations godkendelsesdata. Microsoft leverer noget af den infrastruktur, der er nødvendig for, at organisationer kan understøtte 2FA i Windows 10 via Windows Hello, som kan fungere med Microsoft-konti, samt autentificering af brugere via Microsoft Active Directory, Azure AD eller Fast IDentity Online (FIDO 2.0).

Sådan fungerer 2FA-hardwaretokens

Hardwaretokens til 2FA er tilgængelige og understøtter forskellige tilgange til autentificering. Et populært hardwaretoken er YubiKey, en lille USB-enhed (Universal Serial Bus), der understøtter OTP’er, kryptering og autentificering med offentlige nøgler og U2F-protokollen (Universal 2nd Factor), der er udviklet af FIDO Alliance. YubiKey-tokens sælges af Yubico Inc. med hovedsæde i Palo Alto, Californien.

Når brugere med en YubiKey logger ind på en onlinetjeneste, der understøtter OTP’er – f.eks. Gmail, GitHub eller WordPress – indsætter de deres YubiKey i USB-porten på deres enhed, indtaster deres adgangskode, klikker i YubiKey-feltet og trykker på YubiKey-knappen. YubiKey genererer en OTP og indtaster den i feltet.

OTP’en er en 44-tegns adgangskode til engangsbrug; de første 12 tegn er et unikt ID, der identificerer den sikkerhedsnøgle, der er registreret med kontoen. De resterende 32 tegn indeholder oplysninger, der er krypteret ved hjælp af en nøgle, som kun er kendt af enheden og Yubicos servere, og som er fastlagt under den første registrering af kontoen.

OTP’en sendes fra onlinetjenesten til Yubico til kontrol af autentificering. Når OTP’en er valideret, sender Yubicos autentificeringsserver en meddelelse tilbage, der bekræfter, at dette er det rigtige token for denne bruger. 2FA er afsluttet. Brugeren har givet to autentifikationsfaktorer: Adgangskoden er vidensfaktoren, og YubiKey er besiddelsesfaktoren.

To-faktor-autentificering til autentificering af mobile enheder

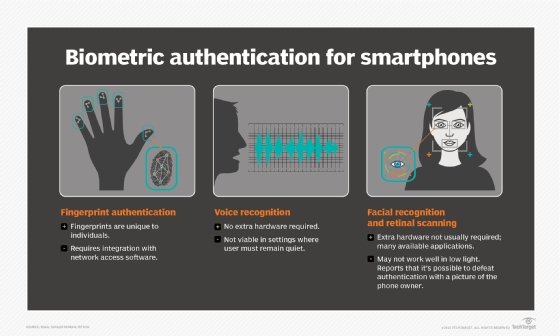

Smartphones tilbyder en række forskellige muligheder for 2FA, så virksomhederne kan bruge det, der fungerer bedst for dem. Nogle enheder er i stand til at genkende fingeraftryk, et indbygget kamera kan bruges til ansigtsgenkendelse eller irisscanning, og mikrofonen kan bruges til stemmegenkendelse. Smartphones, der er udstyret med GPS, kan verificere placeringen som en yderligere faktor. Stemme eller SMS (Short Message Service) kan også bruges som en kanal til autentificering uden for båndet.

Et betroet telefonnummer kan bruges til at modtage bekræftelseskoder via sms eller automatiseret telefonopkald. En bruger skal bekræfte mindst ét betroet telefonnummer for at tilmelde sig 2FA.

Apple iOS, Google Android og Windows 10 har alle apps, der understøtter 2FA, hvilket gør det muligt for selve telefonen at fungere som den fysiske enhed, der skal opfylde besiddelsesfaktoren. Duo Security, der er baseret i Ann Arbor, Mich. og blev købt af Cisco i 2018 for 2,35 mia. dollars, er en leverandør af en 2FA-platform, hvis produkt gør det muligt for kunderne at bruge deres betroede enheder til 2FA. Duos platform fastslår først, at en bruger er betroet, før den verificerer, at den mobile enhed også kan tillægges tillid til at autentificere brugeren.

Authenticator-apps erstatter behovet for at indhente en bekræftelseskode via sms, taleopkald eller e-mail. For at få adgang til et websted eller en webbaseret tjeneste, der understøtter Google Authenticator, skal brugerne f.eks. indtaste deres brugernavn og adgangskode – en vidensfaktor. Brugerne bliver derefter bedt om at indtaste et sekscifret nummer. I stedet for at skulle vente et par sekunder på at modtage en sms, genererer en Authenticator nummeret for dem. Disse numre ændres hvert 30. sekund og er forskellige for hvert login. Ved at indtaste det korrekte nummer fuldfører brugerne verifikationsprocessen og beviser, at de er i besiddelse af den korrekte enhed – en ejerfaktor.

Disse og andre 2FA-produkter giver oplysninger om de minimumssystemkrav, der er nødvendige for at implementere 2FA.

Er to-faktor-autentifikation sikker?

Mens to-faktor-autentifikation forbedrer sikkerheden – fordi retten til adgang ikke længere udelukkende afhænger af styrken af en adgangskode – er to-faktor-autentifikationsordninger kun så sikre, som deres svageste komponent. For eksempel er hardwaretokens afhængige af sikkerheden hos udstederen eller producenten. Et af de mest kendte tilfælde af et kompromitteret to-faktor-system fandt sted i 2011, da sikkerhedsfirmaet RSA Security rapporterede, at dets SecurID-autentificeringstokens var blevet hacket.

Selve processen til genoprettelse af kontoen kan også undergraves, når den bruges til at omgå to-faktor-autentificering, fordi den ofte nulstiller en brugers nuværende adgangskode og sender en midlertidig adgangskode pr. e-mail, så brugeren kan logge ind igen, hvorved 2FA-processen omgås. Cloudflares administrerende direktørs Gmail-konti blev hacket på denne måde.

Selv om SMS-baseret 2FA er billigt, let at implementere og anses for brugervenligt, er det sårbart over for mange angreb. National Institute of Standards and Technology (NIST) har frarådet brugen af SMS i 2FA-tjenester i sin Special Publication 800-63-3: Digital Identity Guidelines (retningslinjer for digital identitet). NIST konkluderede, at OTP’er, der sendes via SMS, er for sårbare på grund af angreb på mobilnummerportabilitet, såsom Signaling System 7-hacket, mod mobiltelefonnettet og malware, såsom Eurograbber, der kan bruges til at opsnappe eller omdirigere tekstbeskeder.

Højere niveauer af autentificering

De fleste angreb stammer fra eksterne internetforbindelser, så 2FA gør disse angreb mindre truende. Det er ikke tilstrækkeligt at få adgang til passwords for at få adgang, og det er usandsynligt, at en angriber også vil være i stand til at få fat i den anden autentifikationsfaktor, der er knyttet til en brugerkonto.

Derimod bryder angribere nogle gange en autentifikationsfaktor i den fysiske verden. F.eks. kan man ved en vedvarende ransagning af målets lokaler finde et medarbejder-id og en adgangskode i skraldespanden eller i skødesløst bortkastede lagerenheder, der indeholder adgangskode-databaser. Men hvis der kræves yderligere faktorer til autentificering, vil angriberen stå over for mindst endnu en forhindring. Da faktorerne er uafhængige, bør en kompromittering af en af dem ikke føre til kompromittering af de andre.

Det er grunden til, at nogle højsikkerhedsmiljøer kræver en mere krævende form for MFA, f.eks. tre-faktor-autentifikation (3FA), som typisk indebærer besiddelse af et fysisk token og en adgangskode, der anvendes sammen med biometriske data, f.eks. fingeraftryksscanninger eller stemmeaftryk. Faktorer som f.eks. geolokalisering, enhedstype og tidspunkt på dagen anvendes også til at afgøre, om en bruger skal godkendes eller blokeres. Desuden kan adfærdsmæssige biometriske identifikatorer, f.eks. brugerens længde af tastetryk, skrivehastighed og musebevægelser, også overvåges diskret i realtid for at sikre løbende autentificering i stedet for en enkeltstående autentificeringskontrol under login.

Push-meddelelser til 2FA

En push-meddelelse er en adgangskodefri autentificering, der verificerer en bruger ved at sende en meddelelse direkte til en sikker app på brugerens enhed for at advare brugeren om, at der er et autentificeringsforsøg i gang. Brugeren kan se detaljerne om autentifikationsforsøget og enten godkende eller afvise adgang – typisk med et enkelt tryk. Hvis brugeren godkender autentifikationsanmodningen, modtager serveren anmodningen og logger brugeren ind på webappen.

Push-meddelelser autentificerer brugeren ved at bekræfte, at den enhed, der er registreret i autentifikationssystemet – normalt en mobilenhed – er i brugerens besiddelse. Hvis en angriber kompromitterer enheden, bliver push-notifikationerne også kompromitteret. Push-meddelelser eliminerer mulighederne for MitM-angreb (Man-in-the-middle), uautoriseret adgang og phishing- og social engineering-angreb.

Selv om push-meddelelser er mere sikre end andre former for autentifikationsmetoder, er der stadig sikkerhedsrisici. Brugerne kan f.eks. ved et uheld godkende en svigagtig autentificeringsanmodning, fordi de er vant til at trykke på godkendelsen, når de modtager push-notifikationer.

Autentificeringens fremtid

Afhængighed af adgangskoder som den vigtigste autentificeringsmetode giver ikke længere den sikkerhed eller brugeroplevelse (UX), som brugerne efterspørger. Og selv om ældre sikkerhedsværktøjer, som f.eks. en password manager og MFA, forsøger at løse problemerne med brugernavne og passwords, er de afhængige af en grundlæggende forældet arkitektur: passworddatabasen.

Som følge heraf undersøger organisationer, der ønsker at forbedre sikkerheden i fremtiden, brugen af passwordfri autentificeringsteknologier for at forbedre UX.

Passwordless authentication lader brugerne autentificere sig selv i deres applikationer på en sikker måde uden at skulle indtaste passwords. I erhvervslivet betyder det, at medarbejderne kan få adgang til deres arbejde uden at skulle indtaste adgangskoder – og at it-afdelingen stadig har fuld kontrol over hvert login.

Biometri og sikre protokoller er et par eksempler på adgangskodefri autentificeringsteknologier.

Med biometri som adgangskodefri autentificeringsmetode på bruger-, applikations- og enhedsniveau kan virksomheder bedre sikre, at de medarbejdere, der logger ind i systemerne, er dem, de siger, de er.

Protokoler er et andet eksempel på adgangskodefri teknologier. Protokoller er standarder, der har til formål at gøre kommunikationen mellem en identitetsudbyder og en tjenesteudbyder lettere. En medarbejder, der er autentificeret over for identitetsudbyderen, er også autentificeret over for de tildelte tjenesteudbydere uden at skulle indtaste en adgangskode.

Det er en fordel for organisationer at gå uden adgangskode, fordi elimineringen af adgangskoden resulterer i bedre UX for deres medarbejdere. Adgangskodefri autentificering introducerer nye måder, hvorpå medarbejderne nemt og sikkert kan logge ind på deres arbejde uden at være afhængige af adgangskoder. Dette eliminerer behovet for genoprettelse af konti, anmodninger om at nulstille adgangskoder og den manuelle rotationsproces for adgangskoder.