In diesem zweiten Beitrag, der sich an Systemadministratoren richtet, die sich mit einer Risikobewertung, einer Sicherheitsbewertung, einer Due Diligence oder einem Compliance-Fragebogen befassen müssen: Wenn Sie den ersten Beitrag verpasst haben, können Sie ihn hier lesen. Diesmal sprechen wir darüber, wie man eine Kennwortrichtlinie durchsetzt, indem man die Standardeinstellungen – in Bezug auf die Kennwortkomplexität und die Mindestlänge des Kennworts – in Windows Server 2012 ändert.

Dies ist eine Aufgabe, die oft erledigt werden muss, um die Sicherheitsanforderungen zu erfüllen, die von den meisten modernen Vorschriften und Standards gefordert werden – wie ISO/IEC 27001:2013, ISO/IEC 27002:2013, ISO/IEC 20000:2011, NIST CyberSecurity Framework, SSAE/SOC2, ITIL, PCI-DSS usw. – aber es kann auch für diejenigen nützlich sein, die ihr System einfach besser schützen wollen – oder das genaue Gegenteil tun, indem sie diese Kontrollen lockern (was Sie normalerweise nicht tun sollten – lesen Sie hier, um zu verstehen, warum).

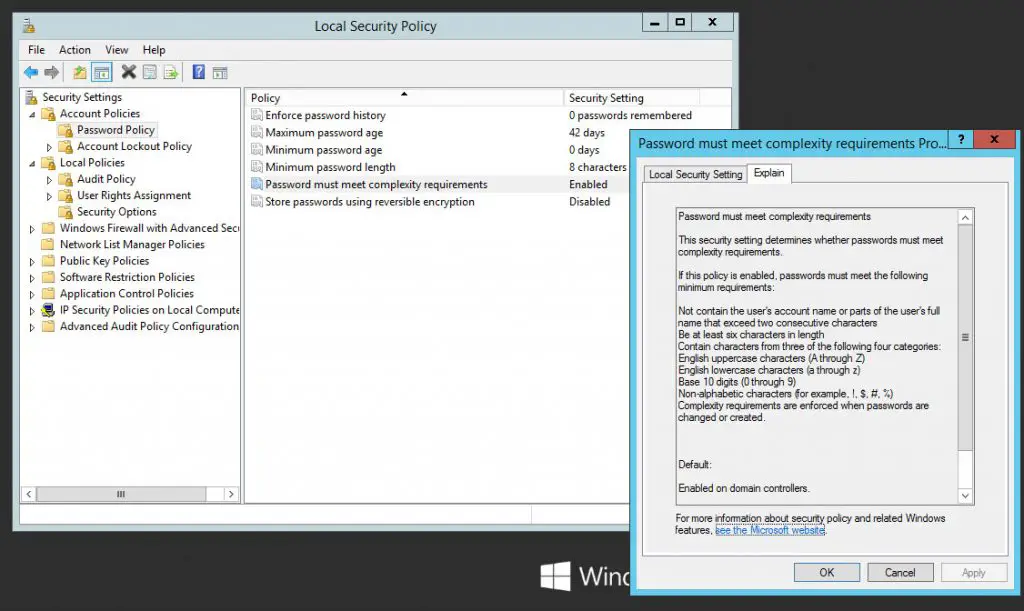

So können wir uns die aktuellen Systemeinstellungen in Bezug auf die Passwortstärke ansehen und nach Belieben ändern:

Netzwerke ohne Active Directory

Für den Fall, dass Sie Clients und/oder Server konfigurieren müssen, die nicht mit einer Active Directory-Domäne verbunden sind, gehen Sie wie folgt vor:

- Öffnen Sie die Systemsteuerung.

- Navigieren Sie zu Verwaltung > Lokale Sicherheitsrichtlinie.

- Erweitern Sie in dem sich öffnenden modalen Fenster den Knoten Sicherheitseinstellungen > Kontenrichtlinien > Kennwortrichtlinie.

Von dort aus können Sie die verschiedenen in Windows Server 2012 verfügbaren Optionen anzeigen und/oder bearbeiten. Sie können zum Beispiel wählen, ob Sie die Anforderungen an die Kennwortkomplexität aktivieren oder deaktivieren möchten, was Folgendes bedeutet:

Wenn diese Richtlinie aktiviert ist, müssen Kennwörter die folgenden Mindestanforderungen erfüllen:

- Sie dürfen nicht den Kontonamen des Benutzers oder Teile des vollständigen Namens des Benutzers enthalten, die aus mehr als zwei aufeinanderfolgenden Zeichen bestehen

- Sind mindestens sechs Zeichen lang

- Enthalten Zeichen aus drei der folgenden vier Kategorien:

- Englische Großbuchstaben (A bis Z)

- Englische Kleinbuchstaben (a bis z)

- Basis 10 Ziffern (0 bis 9)

- Nicht-alphabetische Zeichen (zum Beispiel !, $, #, %)

- Die Komplexitätsanforderungen werden durchgesetzt, wenn Passwörter geändert oder erstellt werden.

Dieses Standardkomplexitätsprofil kann durch Ändern der Richtlinie „Passwort muss Komplexitätsanforderungen erfüllen“ umgeschaltet werden.

Das sind recht gute Einstellungen, mit Ausnahme der Mindestlänge des Passworts: Sechs Zeichen wären im Jahr 2012 noch vertretbar gewesen, sind aber im Jahr 2017 definitiv zu wenig. Glücklicherweise können Sie diese einzige Option außer Kraft setzen, indem Sie die Richtlinie für die Mindestlänge von Passwörtern ändern, die auf (mindestens) 8 gesetzt werden sollte, um die meisten Brute-Force-Angriffe abzuwehren.

Netzwerke mit Active Directory

Wenn Ihr Client oder Server Teil einer Active Directory-Domäne ist, können Sie die Konsole für die lokale Sicherheitsrichtlinie nicht verwenden: Verwenden Sie in diesem Fall die Konsole für die Gruppenrichtlinienverwaltung über die Systemsteuerung >Verwaltungseinstellungen Ihres AD-Domänencontrollers und bearbeiten Sie dort die GPO-Einstellungen.

Abschluss

Das war’s: Wir hoffen, dass diese Hinweise anderen Systemadministratoren helfen, ihr System mit den neuesten Sicherheitsstandards konform zu machen.

Wenn Sie nach einer Möglichkeit suchen, ein Leerlauf-Timeout für Remotedesktop-Sitzungen festzulegen, lesen Sie diesen anderen Beitrag.