Kaksitekijätodennus (2FA), jota kutsutaan joskus kaksivaiheiseksi todentamiseksi tai kaksitekijätodennukseksi, on tietoturvaprosessi, jossa käyttäjät antavat kaksi eri todentamistekijää itsensä todentamiseksi. Tämän prosessin tarkoituksena on suojata paremmin sekä käyttäjän tunnistetietoja että resursseja, joihin käyttäjä pääsee käsiksi. Kahden tekijän todennus tarjoaa korkeamman turvallisuustason kuin yhden tekijän todennukseen perustuvat todennusmenetelmät, joissa käyttäjä antaa vain yhden tekijän – yleensä salasanan tai salasanan. Kahden tekijän todennusmenetelmät perustuvat siihen, että käyttäjä antaa salasanan sekä toisen tekijän, yleensä joko turvamerkin tai biometrisen tekijän, kuten sormenjäljen tai kasvoskannauksen.

Kahden tekijän todennus lisää todennusprosessiin lisäturvaa, sillä se vaikeuttaa hyökkääjien pääsyä henkilön laitteisiin tai verkkotileihin, koska pelkkä uhrin salasanan tunteminen ei riitä läpäisemään todennustarkastusta. Kaksitekijätodennusta on käytetty jo pitkään arkaluonteisten järjestelmien ja tietojen käytön valvontaan, ja verkkopalvelujen tarjoajat käyttävät yhä useammin 2FA:ta suojatakseen käyttäjiensä tunnistetietoja salasanatietokannan varastaneiden tai phishing-kampanjoiden avulla käyttäjien salasanoja hankkineiden hakkereiden käyttämiseltä.

- Mitkä ovat todentamistekijät?

- Mitä on henkilöllisyyden- ja käyttövaltuushallinta? IAM-opas

- Miten kaksitekijätodennus toimii?

- Kahden tekijän todennuksen osatekijät

- Kahden tekijän todennustuotteiden tyypit

- Miten 2FA-laitteistokyltit toimivat

- Kaksitekijätodennus mobiililaitteiden todennuksessa

- Onko kahden tekijän todennus turvallista?

- Korkeammat todentamistasot

- Push-ilmoitukset 2FA:ta varten

- Todennuksen tulevaisuus

Mitkä ovat todentamistekijät?

On olemassa useita eri tapoja, joilla joku voidaan todentaa käyttämällä useampaa kuin yhtä todentamistapaa. Tällä hetkellä useimmat todennusmenetelmät perustuvat tietoon perustuviin tekijöihin, kuten perinteiseen salasanaan, kun taas kaksitekijäiset todennusmenetelmät lisäävät joko hallussapitotekijän tai perintötekijän.

Todennustekijät, jotka on lueteltu likimääräisessä järjestyksessä, kun ne ovat tulleet käyttöön tietojenkäsittelyssä, ovat seuraavat:

- Tietoon perustuva tekijä on jotain, jonka käyttäjä tietää, kuten salasana, PIN-koodi (henkilökohtainen tunnusluku) tai muu jaettu salaisuus.

- Hallussapitotekijä on jotain, mitä käyttäjällä on, kuten henkilökortti, turvakortti, matkapuhelin, mobiililaite tai älypuhelinsovellus, jolla hän voi hyväksyä todennuspyyntöjä.

- Perintötekijä, jota kutsutaan yleisemmin biometriseksi tekijäksi, on jotain, mikä on luontaista käyttäjän fyysisessä minässä. Nämä voivat olla fyysisistä ominaisuuksista kartoitettuja henkilökohtaisia ominaisuuksia, kuten sormenjälkilukijan kautta todennettuja sormenjälkiä. Muita yleisesti käytettyjä perintötekijöitä ovat kasvojen ja äänen tunnistus. Niihin kuuluvat myös käyttäytymisbiometriat, kuten näppäinlyöntien dynamiikka, kävely- tai puhemallit.

- Sijaintitekijä, jota yleensä merkitään sijainnilla, josta tunnistautumisyritys tehdään, voidaan panna täytäntöön rajoittamalla tunnistautumisyritykset tiettyihin laitteisiin tietyssä sijainnissa tai yleisemmin jäljittämällä tunnistautumisyrityksen maantieteellinen lähde lähteenä olevan Internet-protokollaosoitteen (IP-osoitteen) tai muun käyttäjän matkapuhelimesta tai muusta laitteesta saadun maantieteellisen sijaintitiedon, kuten GPS-tiedon, perusteella.

- Aikatekijä rajoittaa käyttäjän todennuksen tiettyyn aikaikkunaan, jossa sisäänkirjautuminen on sallittua, ja rajoittaa pääsyn järjestelmään tämän ikkunan ulkopuolella.

On huomattava, että suurin osa kahden tekijän todennusmenetelmistä perustuu kolmeen ensimmäiseen todennustekijään, vaikka järjestelmät, jotka vaativat suurempaa turvallisuutta, voivat käyttää niitä monitekijätodennuksen (MFA) toteuttamiseen, joka voi luottaa kahteen tai useampaan itsenäiseen tunnistetietoon turvallisemman todennuksen aikaansaamiseksi.

Tämä artikkeli on osa artikkelikokonaisuutta

Mitä on henkilöllisyyden- ja käyttövaltuushallinta? IAM-opas

- Joka sisältää myös:

- Kuinka rakentaa tehokas IAM-arkkitehtuuri

- 4 keskeistä identiteetin- ja pääsynhallinnan parasta käytäntöä

- 5 IAM-trendiä, jotka muokkaavat tietoturvan tulevaisuutta

Miten kaksitekijätodennus toimii?

Kaksitekijätodennus toimii näin:

- Sovellus tai verkkosivusto pyytää käyttäjää kirjautumaan sisään.

- Käyttäjä syöttää sen, mitä hän tietää — yleensä käyttäjänimen ja salasanan. Sitten sivuston palvelin löytää vastaavuuden ja tunnistaa käyttäjän.

- Prosesseissa, jotka eivät vaadi salasanoja, sivusto luo käyttäjälle yksilöllisen suojausavaimen. Tunnistustyökalu käsittelee avaimen, ja sivuston palvelin validoi sen.

- Sivusto pyytää sitten käyttäjää aloittamaan toisen kirjautumisvaiheen. Vaikka tämä vaihe voi olla monenlainen, käyttäjän on todistettava, että hänellä on jotain, mitä vain hänellä voi olla, kuten turvamerkki, henkilökortti, älypuhelin tai muu mobiililaite. Tämä on hallussapitotekijä.

- Sitten käyttäjä syöttää kertakäyttökoodin, joka luotiin vaiheessa neljä.

- Kummankin tekijän antamisen jälkeen käyttäjä todennetaan ja hänelle myönnetään pääsy sovellukseen tai verkkosivustolle.

Kahden tekijän todennuksen osatekijät

Kahden tekijän todennus on yksi MFA:n muoto. Teknisesti sitä käytetään aina, kun järjestelmään tai palveluun pääsemiseksi tarvitaan kaksi todennustekijää. Kahden samaan luokkaan kuuluvan tekijän käyttäminen ei kuitenkaan ole 2FA:ta; esimerkiksi salasanan ja jaetun salaisuuden vaatiminen katsotaan silti SFA:ksi, koska molemmat kuuluvat samaan todennustekijätyyppiin: tieto.

Käyttäjätunnuksen ja salasanan käyttäminen SFA-palveluista käyttäjätunnuksen ja salasanan käyttäminen ei ole kaikkein turvallisinta. Salasanapohjaisen todennuksen ongelmana on se, että vahvojen salasanojen luominen ja muistaminen vaatii tietoa ja huolellisuutta. Salasanat vaativat suojaa monilta sisäisiltä uhkilta, kuten huolimattomasti säilytetyiltä muistilapuilta, joissa on kirjautumistietoja, vanhoilta kiintolevyiltä ja sosiaalisen suunnittelun hyväksikäytöiltä. Salasanat ovat myös ulkoisten uhkien, kuten brute-force-, sanakirja- tai sateenkaaritaulukkohyökkäyksiä käyttävien hakkereiden, uhreja.

Hyökkääjä voi yleensä murtaa salasanapohjaiset turvajärjestelmät ja varastaa yritystietoja, mukaan lukien käyttäjien henkilötiedot. Salasanat ovat pysyneet yleisimpänä SFA:n muotona, koska ne ovat edullisia, helppoja toteuttaa ja tuttuja. Useat haastevastauskysymykset voivat tarjota enemmän turvallisuutta riippuen siitä, miten ne on toteutettu, ja itsenäiset biometriset todentamismenetelmät voivat myös tarjota turvallisemman SFA-menetelmän.

Kahden tekijän todennustuotteiden tyypit

Kahden tekijän todennustuotteiden toteuttamiseen on olemassa monia erilaisia laitteita ja palveluita — tunnisteista RFID-kortteihin (radiotaajuustunnistus) ja älypuhelinsovelluksiin.

Kaksitekijätodennustuotteet voidaan jakaa kahteen luokkaan: tunnisteet, jotka annetaan käyttäjille käytettäväksi sisäänkirjautumisen yhteydessä, ja infrastruktuuri tai ohjelmisto, joka tunnistaa ja todentaa tunnisteensa oikein käyttävien käyttäjien pääsyn.

Todennustunnisteet voivat olla fyysisiä laitteita, kuten avaimenperiä tai älykortteja, tai ne voivat olla olemassa ohjelmistossa mobiili- tai työpöytäsovelluksina, jotka luovat PIN-koodeja todentamista varten. Nämä todennuskoodit, jotka tunnetaan myös nimellä kertakäyttösalasanat (OTP), luodaan yleensä palvelimella, ja todennuslaite tai -sovellus voi tunnistaa ne aidoiksi. Todentamiskoodi on tiettyyn laitteeseen, käyttäjään tai tiliin liittyvä lyhyt sekvenssi, jota voidaan käyttää kerran osana todennusprosessia.

Organisaatioiden on otettava käyttöön järjestelmä, joka hyväksyy, käsittelee ja sallii – tai evää – pääsyn käyttäjiltä, jotka todennetaan tunnuksillaan. Järjestelmä voidaan ottaa käyttöön palvelinohjelmistona, erillisenä laitteistopalvelimena tai kolmannen osapuolen tarjoamana palveluna.

Tärkeä osa 2FA:ta on sen varmistaminen, että tunnistautuneelle käyttäjälle annetaan pääsy kaikkiin resursseihin, joihin hänellä on lupa – ja vain näihin resursseihin. Näin ollen yksi 2FA:n avaintoiminto on tunnistusjärjestelmän yhdistäminen organisaation tunnistustietoihin. Microsoft tarjoaa osan infrastruktuurista, jota organisaatiot tarvitsevat 2FA:n tukemiseen Windows 10:ssä Windows Hello -palvelun kautta, joka voi toimia Microsoft-tilien kanssa, sekä todennettaessa käyttäjiä Microsoft Active Directoryn, Azure AD:n tai Fast IDentity Online (FIDO 2.0) -palvelun kautta.

Miten 2FA-laitteistokyltit toimivat

2FA:n käyttämiseen tarkoitettuja laitteistokylttejä on saatavana, ja ne tukevat erilaisia lähestymistapoja todennukseen. Yksi suosittu laitteistotunniste on YubiKey, pieni Universal Serial Bus (USB) -laite, joka tukee OTP:tä, julkisen avaimen salausta ja todennusta sekä FIDO Alliancen kehittämää Universal 2nd Factor (U2F) -protokollaa. YubiKey-tunnisteita myy Palo Altossa, Kaliforniassa sijaitseva Yubico Inc.

Kun käyttäjät, joilla on YubiKey, kirjautuvat OTP:tä tukevaan verkkopalveluun – kuten Gmailiin, GitHubiin tai WordPressiin – he työntävät YubiKeynsä laitteen USB-porttiin, syöttävät salasanansa, napsauttavat YubiKey-kenttää ja koskettavat YubiKey-painiketta. YubiKey luo OTP:n ja syöttää sen kenttään.

OTP on 44-merkkinen, kertakäyttöinen salasana; ensimmäiset 12 merkkiä ovat yksilöllinen tunnus, joka tunnistaa tilille rekisteröidyn turvaavaimen. Loput 32 merkkiä sisältävät tietoja, jotka on salattu vain laitteen ja Yubicon palvelimien tuntemalla avaimella, joka on määritetty tilin ensimmäisen rekisteröinnin yhteydessä.

OTP lähetetään verkkopalvelusta Yubicolle todennuksen tarkistamista varten. Kun OTP on tarkistettu, Yubicon todennuspalvelin lähettää takaisin viestin, jossa vahvistetaan, että tämä on oikea tunniste tälle käyttäjälle. 2FA on valmis. Käyttäjä on antanut kaksi todentamistekijää: Salasana on osaamistekijä ja YubiKey on hallussapitotekijä.

Kaksitekijätodennus mobiililaitteiden todennuksessa

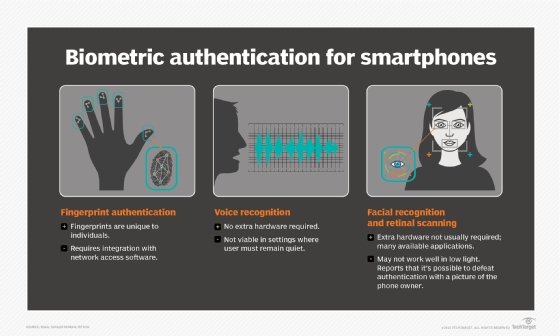

Älypuhelimet tarjoavat erilaisia mahdollisuuksia 2FA:n toteuttamiseen, minkä ansiosta yritykset voivat käyttää sitä, mikä sopii niille parhaiten. Jotkin laitteet pystyvät tunnistamaan sormenjäljet, sisäänrakennettua kameraa voidaan käyttää kasvojentunnistukseen tai iiriksen skannaukseen, ja mikrofonia voidaan käyttää äänentunnistukseen. GPS:llä varustetut älypuhelimet voivat todentaa sijainnin lisätekijänä. Puhe- tai tekstiviestipalvelua (Short Message Service, SMS) voidaan myös käyttää kanavana kaistan ulkopuoliseen todennukseen.

Luotettavaa puhelinnumeroa voidaan käyttää vahvistuskoodien vastaanottamiseen tekstiviestillä tai automaattisella puhelinsoitolla. Käyttäjän on varmennettava vähintään yksi luotettu puhelinnumero, jotta hän voi rekisteröityä 2FA:han.

Apple iOS, Google Android ja Windows 10 sisältävät kaikki sovelluksia, jotka tukevat 2FA:ta, jolloin puhelin itse voi toimia fyysisenä laitteena, joka täyttää hallussapitotekijän. Duo Security, jonka pääkonttori sijaitsee Ann Arborissa, Michelin osavaltiossa ja jonka Cisco osti vuonna 2018 2,35 miljardilla dollarilla, on 2FA-alustan toimittaja, jonka tuotteen avulla asiakkaat voivat käyttää luotettuja laitteitaan 2FA:han. Duon alustalla todetaan ensin, että käyttäjä on luotettu, ennen kuin tarkistetaan, että mobiililaitteeseen voidaan luottaa myös käyttäjän todentamisessa.

Todennussovellukset korvaavat tarpeen saada vahvistuskoodi tekstiviestillä, äänipuhelulla tai sähköpostilla. Esimerkiksi Google Authenticatoria tukevaa verkkosivustoa tai verkkopalvelua käyttääkseen käyttäjät kirjoittavat käyttäjätunnuksensa ja salasanansa — tietämystekijän. Tämän jälkeen käyttäjiä pyydetään syöttämään kuusinumeroinen numero. Sen sijaan, että heidän tarvitsisi odottaa muutaman sekunnin tekstiviestin saamista, Authenticator luo numeron heidän puolestaan. Numerot vaihtuvat 30 sekunnin välein ja ovat erilaiset jokaisella kirjautumiskerralla. Syöttämällä oikean numeron käyttäjät suorittavat todentamisprosessin loppuun ja todistavat, että heillä on oikea laite – omistustekijä.

Tämä ja muut 2FA-tuotteet tarjoavat tietoa 2FA:n käyttöönottoon tarvittavista vähimmäisjärjestelmävaatimuksista.

Onko kahden tekijän todennus turvallista?

Kahden tekijän todennus parantaa turvallisuutta – koska käyttöoikeus ei ole enää riippuvainen pelkästään salasanan vahvuudesta – mutta kahden tekijän todennusjärjestelmät ovat vain niin turvallisia kuin niiden heikoin komponentti. Esimerkiksi laitteistotunnisteet ovat riippuvaisia myöntäjän tai valmistajan turvallisuudesta. Yksi tunnetuimmista tapauksista, joissa kaksitekijäjärjestelmä oli vaarantunut, sattui vuonna 2011, kun tietoturvayhtiö RSA Security ilmoitti, että sen SecurID-todennustunnisteet oli hakkeroitu.

Tilinpalautusprosessi itsessään voidaan myös horjuttaa, kun sitä käytetään kaksitekijätodennuksen päihittämiseen, koska se usein nollaa käyttäjän nykyisen salasanan ja lähettää sähköpostitse tilapäisen salasanan, jonka avulla käyttäjä pääsee kirjautumaan uudelleen sisään, jolloin 2FA-menetelmä ohitetaan. Cloudflaren toimitusjohtajan Gmail-tilit murtauduttiin tällä tavoin.

Vaikka tekstiviestipohjainen 2FA on edullinen, helppo toteuttaa ja sitä pidetään käyttäjäystävällisenä, se on altis lukuisille hyökkäyksille. Kansallinen standardointi- ja teknologiainstituutti (National Institute of Standards and Technology, NIST) on varoittanut tekstiviestien käytöstä 2FA-palveluissa Special Publication 800-63-3: Digital Identity Guidelines -julkaisussaan. NIST päätteli, että tekstiviestillä lähetetyt OTP:t ovat liian haavoittuvia matkapuhelinnumeron siirrettävyyshyökkäysten, kuten Signaling System 7:n hakkeroinnin, vuoksi, jotka kohdistuvat matkapuhelinverkkoa vastaan, sekä haittaohjelmien, kuten Eurograbberin, vuoksi, joita voidaan käyttää tekstiviestien sieppaamiseen tai uudelleenohjaamiseen.

Korkeammat todentamistasot

Vähemmistö hyökkäyksistä on lähtöisin etäkäytössä olevasta internetyhteydestä, joten 2FA:n avulla nämä hyökkäykset ovat vähemmän vaarallisia. Salasanojen hankkiminen ei riitä pääsyyn, ja on epätodennäköistä, että hyökkääjä pystyisi hankkimaan myös toisen käyttäjätiliin liittyvän todennustekijän.

Hyökkääjät rikkovat kuitenkin joskus todennustekijän fyysisessä maailmassa. Esimerkiksi kohteen tilojen jatkuva etsintä saattaa löytää työntekijän tunnuksen ja salasanan roskakorista tai huolimattomasti hävitetyistä tallennuslaitteista, jotka sisältävät salasanatietokantoja. Jos todentamiseen vaaditaan kuitenkin lisätekijöitä, hyökkääjä kohtaa ainakin yhden esteen lisää. Koska tekijät ovat riippumattomia, yhden tekijän vaarantamisen ei pitäisi johtaa muiden tekijöiden vaarantamiseen.

Tämän vuoksi joissakin korkean turvallisuustason ympäristöissä vaaditaan vaativampaa monitekijätodennusta, kuten kolmitekijätodennusta (three-factor authentication, 3FA), johon liittyy tyypillisesti fyysisen tunnisteen ja salasanan hallussapito yhdessä biometristen tietojen, kuten sormenjälkien skannauksen tai äänitunnisteen, kanssa. Myös maantieteellisen sijainnin, laitetyypin ja vuorokaudenajan kaltaisia tekijöitä käytetään apuna määritettäessä, pitäisikö käyttäjä todentaa vai estää. Lisäksi käyttäytymiseen liittyviä biometrisiä tunnisteita, kuten käyttäjän näppäinten painalluksen pituutta, kirjoitusnopeutta ja hiiren liikkeitä, voidaan myös seurata huomaamattomasti reaaliajassa, jotta kirjautumisen yhteydessä tapahtuvan kertaluonteisen todennuksen sijasta voidaan tarjota jatkuva todennus.

Push-ilmoitukset 2FA:ta varten

Push-ilmoitus on salasanaton todennus, jossa käyttäjä todennetaan lähettämällä ilmoitus suoraan käyttäjän laitteessa olevaan suojattuun sovellukseen, joka hälyttää käyttäjää todennusyrityksen tapahtumisesta. Käyttäjä voi tarkastella todennusyrityksen yksityiskohtia ja joko hyväksyä tai kieltää pääsyn — yleensä yhdellä napautuksella. Jos käyttäjä hyväksyy todennuspyynnön, palvelin vastaanottaa pyynnön ja kirjaa käyttäjän sisään verkkosovellukseen.

Push-ilmoitukset todentavat käyttäjän varmistamalla, että todennusjärjestelmään rekisteröity laite — yleensä mobiililaite — on käyttäjän hallussa. Jos hyökkääjä vaarantaa laitteen, myös push-ilmoitukset vaarantuvat. Push-ilmoitukset eliminoivat man-in-the-middle (MitM) -hyökkäysten, luvattoman pääsyn sekä phishing- ja social engineering -hyökkäysten mahdollisuudet.

Vaikka push-ilmoitukset ovat turvallisempia kuin muut todentamismenetelmät, niihin liittyy silti turvallisuusriskejä. Käyttäjät voivat esimerkiksi vahingossa hyväksyä vilpillisen todennuspyynnön, koska he ovat tottuneet napauttamaan hyväksyntää, kun he saavat push-ilmoituksia.

Todennuksen tulevaisuus

Salasanojen käyttäminen pääasiallisena todennusmenetelmänä ei enää tarjoa käyttäjien vaatimaa tietoturvaa tai käyttäjäkokemusta (UX). Ja vaikka perinteiset tietoturvatyökalut, kuten salasanahallinta ja MFA, pyrkivät ratkaisemaan käyttäjätunnuksiin ja salasanoihin liittyvät ongelmat, ne ovat riippuvaisia olennaisesti vanhentuneesta arkkitehtuurista: salasanatietokannasta.

Yhteisöt, jotka pyrkivät parantamaan tietoturvaa tulevaisuudessa, tutkivat salasanattomien todennustekniikoiden käyttöä parantaakseen käyttäjäkokemusta ja käyttöliittymäkokemusta (UX).

Salasanattomien todentamistekniikoiden avulla käyttäjät pystyvät todennuttamaan itsensä sovelluksissaan turvallisesti ilman, että heidän tarvitsee syöttää salasanoja. Yrityksissä tämä tarkoittaa sitä, että työntekijät pääsevät käsiksi työhönsä ilman salasanojen syöttämistä – ja IT-yksikkö säilyttää silti täydellisen valvonnan jokaisessa kirjautumisessa.

Biometriikka ja suojatut protokollat ovat pari esimerkkiä salasanattomista todennustekniikoista.

Käyttämällä biometriikkaa salasanattomana todennusmenetelmänä käyttäjä-, sovellus- ja laitetasolla voidaan paremmin varmistaa, että järjestelmiin kirjautuvat työntekijät ovat niitä, keitä he sinne sanovat olevansa.

Protokollat ovat toinenkin esimerkki salasanattomista tekniikoista. Protokollat ovat standardeja, joilla pyritään helpottamaan identiteetin tarjoajan ja palveluntarjoajan välistä viestintää. Työntekijä, joka on todennettu identiteettipalveluntarjoajalle, todennetaan myös osoitetuille palveluntarjoajille ilman salasanan syöttämistä.

Salasanattomuuteen siirtyminen hyödyttää organisaatioita, koska salasanan poistaminen johtaa parempaan käyttöliittymään työntekijöille. Salasanaton todennus tuo työntekijöille uusia tapoja kirjautua helposti ja turvallisesti työhönsä ilman salasanoja. Tämä poistaa tarpeen tilien palauttamiseen, salasanojen uusimispyyntöihin ja salasanojen manuaaliseen vaihtamiseen.