Dans ce deuxième billet dédié aux administrateurs système qui doivent gérer une évaluation des risques, une évaluation de la sécurité, un questionnaire de diligence raisonnable ou de conformité : si vous avez perdu le premier, vous pouvez le lire ici. Cette fois, nous allons parler de la façon d’appliquer une politique de mot de passe en modifiant les paramètres par défaut – en termes de complexité et de longueur minimale du mot de passe – dans Windows Server 2012.

C’est une tâche qui doit souvent être effectuée pour se conformer aux exigences de sécurité demandées par la plupart des réglementations et normes modernes – telles que les normes ISO/IEC 27001:2013, ISO/IEC 27002:2013, ISO/IEC 20000 :2011, NIST CyberSecurity Framework, SSAE/SOC2, ITIL, PCI-DSS et ainsi de suite – mais il peut également être utile pour ceux qui veulent simplement protéger leur système d’une meilleure manière – ou faire exactement le contraire en relâchant ces contrôles (ce qui n’est pas quelque chose que vous devriez normalement faire – lisez ici pour comprendre pourquoi).

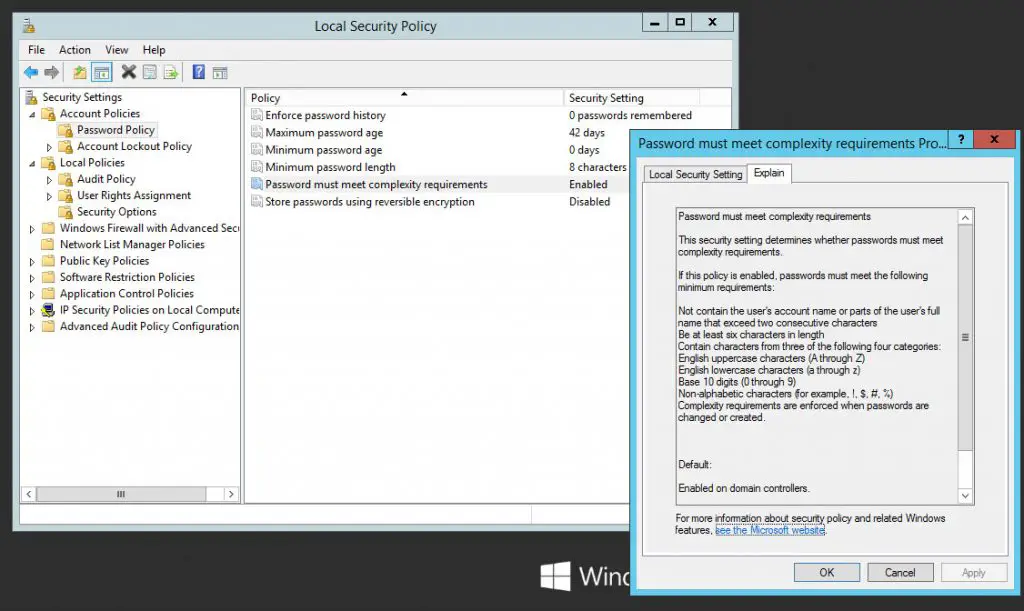

Voici comment nous pouvons jeter un coup d’œil aux paramètres actuels du système en termes de force du mot de passe et les modifier à notre guise:

Réseaux sans Active Directory

Dans le cas où vous devez configurer des clients et/ou des serveurs qui ne sont pas connectés à un domaine Active Directory, utilisez ce qui suit:

- Ouvrir le panneau de configuration.

- Naviguez vers Outils d’administration >Politique de sécurité locale.

- Dans la fenêtre modale qui s’ouvrira, développez le nœud Paramètres de sécurité >Politiques de compte >Politique de mot de passe.

À partir de là, vous pouvez afficher et/ou modifier les différentes options disponibles dans Windows Server 2012. Par exemple, vous pouvez choisir d’activer ou de désactiver les exigences de complexité des mots de passe, ce qui signifie ce qui suit :

Si cette politique est activée, les mots de passe doivent répondre aux exigences minimales suivantes :

- Ne pas contenir le nom du compte de l’utilisateur ou des parties du nom complet de l’utilisateur qui dépassent deux caractères consécutifs

- D’une longueur d’au moins six caractères

- Contenir des caractères de trois des quatre catégories suivantes :

- Les caractères majuscules anglaises (A à Z)

- Les caractères minuscules anglaises (a à z)

- Les chiffres de la base 10 (0 à 9)

- Les caractères non alphabétiques (par exemple, !, $, #, %)

- Les exigences de complexité sont appliquées lorsque les mots de passe sont modifiés ou créés.

Ce profil de complexité standard peut être basculé en modifiant la politique Le mot de passe doit répondre aux exigences de complexité.

Ce sont d’assez bons paramètres, sauf pour la longueur minimale du mot de passe : six caractères auraient été viables pour 2012, mais ne sont définitivement pas suffisants en 2017. Heureusement, vous pouvez remplacer cette seule option en modifiant la politique de longueur minimale du mot de passe, qui devrait être mise à (au moins) 8 pour repousser la plupart des attaques par force brute.

Réseaux avec Active Directory

Si votre client ou serveur fait partie d’un domaine Active Directory, vous ne pourrez pas utiliser la console de stratégie de sécurité locale : si c’est le cas, utilisez la console de gestion de la stratégie de groupe à partir du panneau de configuration > Paramètres administratifs de votre contrôleur de domaine AD et modifiez les paramètres de la GPO à cet endroit.

Conclusion

C’est tout : nous espérons que ces conseils aideront d’autres administrateurs système à rendre leur système conforme aux dernières normes de sécurité.

Si vous cherchez un moyen de définir un délai d’inactivité pour les sessions Remote Desktop, lisez cet autre post.