L’authentification à deux facteurs (2FA), parfois appelée vérification en deux étapes ou authentification à double facteur, est un processus de sécurité dans lequel les utilisateurs fournissent deux facteurs d’authentification différents pour se vérifier. Ce processus vise à mieux protéger à la fois les informations d’identification de l’utilisateur et les ressources auxquelles il peut accéder. L’authentification à deux facteurs offre un niveau de sécurité plus élevé que les méthodes d’authentification qui reposent sur l’authentification à un seul facteur (SFA), dans laquelle l’utilisateur ne fournit qu’un seul facteur, généralement un mot de passe ou un code d’accès. Les méthodes d’authentification à deux facteurs reposent sur la fourniture par l’utilisateur d’un mot de passe, ainsi que d’un deuxième facteur, généralement un jeton de sécurité ou un facteur biométrique, tel qu’une empreinte digitale ou un scan facial.

L’authentification à deux facteurs ajoute une couche de sécurité supplémentaire au processus d’authentification en rendant plus difficile l’accès des attaquants aux appareils ou aux comptes en ligne d’une personne, car la seule connaissance du mot de passe de la victime ne suffit pas à passer le contrôle d’authentification. L’authentification à deux facteurs est utilisée depuis longtemps pour contrôler l’accès aux systèmes et aux données sensibles, et les fournisseurs de services en ligne utilisent de plus en plus le 2FA pour protéger les informations d’identification de leurs utilisateurs contre l’utilisation par des pirates qui ont volé une base de données de mots de passe ou utilisé des campagnes de phishing pour obtenir les mots de passe des utilisateurs.

- Qu’est-ce que les facteurs d’authentification ?

- Qu’est-ce que la gestion des identités et des accès ? Guide de l’IAM

- Comment fonctionne l’authentification à deux facteurs ?

- Éléments de l’authentification à deux facteurs

- Types de produits d’authentification à deux facteurs

- Comment fonctionnent les jetons matériels 2FA

- Authentification à deux facteurs pour l’authentification des appareils mobiles

- L’authentification à deux facteurs est-elle sûre ?

- Des niveaux d’authentification plus élevés

- Notifications push pour 2FA

- Futur de l’authentification

Qu’est-ce que les facteurs d’authentification ?

Il existe plusieurs façons différentes d’authentifier une personne en utilisant plus d’une méthode d’authentification. Actuellement, la plupart des méthodes d’authentification reposent sur des facteurs de connaissance, tels qu’un mot de passe traditionnel, tandis que les méthodes d’authentification à deux facteurs ajoutent soit un facteur de possession, soit un facteur d’inhérence.

Les facteurs d’authentification, énumérés par ordre approximatif d’adoption pour l’informatique, sont les suivants :

- Un facteur de connaissance est quelque chose que l’utilisateur connaît, comme un mot de passe, un NIP (numéro d’identification personnel) ou un autre type de secret partagé.

- Un facteur de possession est quelque chose que l’utilisateur possède, comme une carte d’identité, un jeton de sécurité, un téléphone cellulaire, un appareil mobile ou une application pour smartphone, pour approuver les demandes d’authentification.

- Un facteur d’inhérence, plus communément appelé facteur biométrique, est quelque chose d’inhérent au soi physique de l’utilisateur. Il peut s’agir d’attributs personnels cartographiés à partir de caractéristiques physiques, comme les empreintes digitales authentifiées par un lecteur d’empreintes digitales. D’autres facteurs d’inhérence couramment utilisés sont la reconnaissance faciale et vocale. Ils comprennent également la biométrie comportementale, telle que la dynamique de frappe, la démarche ou les modèles de parole.

- Un facteur d’emplacement, généralement désigné par l’emplacement à partir duquel une tentative d’authentification est effectuée, peut être appliqué en limitant les tentatives d’authentification à des dispositifs spécifiques dans un emplacement particulier ou, plus couramment, en suivant la source géographique d’une tentative d’authentification sur la base de l’adresse de protocole Internet (IP) source ou de certaines autres informations de géolocalisation, telles que les données du système de positionnement global (GPS), dérivées du téléphone mobile ou d’un autre dispositif de l’utilisateur.

- Un facteur temporel restreint l’authentification de l’utilisateur à une fenêtre temporelle spécifique dans laquelle la connexion est autorisée et restreint l’accès au système en dehors de cette fenêtre.

Il convient de noter que la grande majorité des méthodes d’authentification à deux facteurs s’appuient sur les trois premiers facteurs d’authentification, bien que les systèmes nécessitant une plus grande sécurité puissent les utiliser pour mettre en œuvre une authentification multifactorielle (MFA), qui peut s’appuyer sur deux ou plusieurs informations d’identification indépendantes pour une authentification plus sécurisée.

Cet article fait partie de

Qu’est-ce que la gestion des identités et des accès ? Guide de l’IAM

- qui comprend également :

- Comment construire une architecture IAM efficace

- 4 meilleures pratiques essentielles de gestion des identités et des accès

- 5 tendances IAM qui façonnent l’avenir de la sécurité

Comment fonctionne l’authentification à deux facteurs ?

Voici comment fonctionne l’authentification à deux facteurs :

- L’utilisateur est invité à se connecter par l’application ou le site web.

- L’utilisateur entre ce qu’il sait — généralement, le nom d’utilisateur et le mot de passe. Ensuite, le serveur du site trouve une correspondance et reconnaît l’utilisateur.

- Pour les processus qui ne nécessitent pas de mot de passe, le site Web génère une clé de sécurité unique pour l’utilisateur. L’outil d’authentification traite la clé, et le serveur du site la valide.

- Le site invite ensuite l’utilisateur à lancer la deuxième étape de connexion. Bien que cette étape puisse prendre plusieurs formes, l’utilisateur doit prouver qu’il possède quelque chose que lui seul aurait, comme un jeton de sécurité, une carte d’identité, un smartphone ou un autre appareil mobile. Il s’agit du facteur de possession.

- Puis, l’utilisateur saisit un code à usage unique qui a été généré au cours de la quatrième étape.

- Après avoir fourni les deux facteurs, l’utilisateur est authentifié et se voit accorder l’accès à l’application ou au site web.

Éléments de l’authentification à deux facteurs

L’authentification à deux facteurs est une forme de MFA. Techniquement, elle est utilisée chaque fois que deux facteurs d’authentification sont nécessaires pour accéder à un système ou à un service. Cependant, l’utilisation de deux facteurs de la même catégorie ne constitue pas une 2FA ; par exemple, exiger un mot de passe et un secret partagé est toujours considéré comme une SFA car ils appartiennent tous deux au même type de facteur d’authentification : la connaissance.

En ce qui concerne les services de SFA, l’identifiant et le mot de passe ne sont pas les plus sûrs. L’un des problèmes de l’authentification par mot de passe est qu’elle nécessite des connaissances et de la diligence pour créer et se souvenir de mots de passe forts. Les mots de passe doivent être protégés contre de nombreuses menaces internes, telles que les notes autocollantes contenant les identifiants de connexion, les vieux disques durs et les exploits d’ingénierie sociale. Les mots de passe sont également la proie de menaces externes, comme les pirates utilisant des attaques par force brute, par dictionnaire ou par table arc-en-ciel.

Si l’on dispose de suffisamment de temps et de ressources, un attaquant peut généralement violer les systèmes de sécurité basés sur les mots de passe et voler les données de l’entreprise, y compris les informations personnelles des utilisateurs. Les mots de passe sont restés la forme la plus courante de SFA en raison de leur faible coût, de leur facilité de mise en œuvre et de leur familiarité. Les questions à réponses multiples aux défis peuvent fournir plus de sécurité, selon la façon dont elles sont mises en œuvre, et les méthodes de vérification biométrique autonomes peuvent également fournir une méthode plus sûre de SFA.

Types de produits d’authentification à deux facteurs

Il existe de nombreux dispositifs et services différents pour mettre en œuvre la 2FA — des jetons aux cartes d’identification par radiofréquence (RFID) en passant par les applications pour smartphone.

Les produits d’authentification à deux facteurs peuvent être divisés en deux catégories : les jetons qui sont donnés aux utilisateurs pour qu’ils les utilisent lors de la connexion et l’infrastructure ou le logiciel qui reconnaît et authentifie l’accès pour les utilisateurs qui utilisent correctement leurs jetons.

Les jetons d’authentification peuvent être des dispositifs physiques, tels que des porte-clés ou des cartes à puce, ou ils peuvent exister dans le logiciel comme des applications mobiles ou de bureau qui génèrent des codes PIN pour l’authentification. Ces codes d’authentification, également appelés mots de passe à usage unique (OTP), sont généralement générés par un serveur et peuvent être reconnus comme authentiques par un dispositif ou une application d’authentification. Le code d’authentification est une courte séquence liée à un dispositif, un utilisateur ou un compte particulier et peut être utilisé une fois dans le cadre d’un processus d’authentification.

Les organisations doivent déployer un système pour accepter, traiter et autoriser — ou refuser — l’accès aux utilisateurs s’authentifiant avec leurs jetons. Cela peut être déployé sous la forme d’un logiciel serveur, d’un serveur matériel dédié ou fourni en tant que service par un fournisseur tiers.

Un aspect important de 2FA est de s’assurer que l’utilisateur authentifié reçoit l’accès à toutes les ressources pour lesquelles l’utilisateur est approuvé — et seulement ces ressources. Par conséquent, une fonction clé de 2FA consiste à relier le système d’authentification aux données d’authentification d’une organisation. Microsoft fournit une partie de l’infrastructure nécessaire aux organisations pour prendre en charge 2FA dans Windows 10 par le biais de Windows Hello, qui peut fonctionner avec des comptes Microsoft, ainsi que l’authentification des utilisateurs par le biais de Microsoft Active Directory, Azure AD ou Fast IDentity Online (FIDO 2.0).

Comment fonctionnent les jetons matériels 2FA

Des jetons matériels pour 2FA sont disponibles et prennent en charge différentes approches d’authentification. Un jeton matériel populaire est le YubiKey, un petit dispositif USB (Universal Serial Bus) qui prend en charge les OTP, le chiffrement et l’authentification à clé publique, ainsi que le protocole U2F (Universal 2nd Factor) développé par l’Alliance FIDO. Les jetons YubiKey sont vendus par Yubico Inc, basé à Palo Alto, en Californie.

Lorsque les utilisateurs munis d’une YubiKey se connectent à un service en ligne qui prend en charge les OTP — comme Gmail, GitHub ou WordPress — ils insèrent leur YubiKey dans le port USB de leur appareil, saisissent leur mot de passe, cliquent dans le champ YubiKey et touchent le bouton YubiKey. La YubiKey génère un OTP et le saisit dans le champ.

L’OTP est un mot de passe à 44 caractères, à usage unique ; les 12 premiers caractères sont un identifiant unique qui identifie la clé de sécurité enregistrée avec le compte. Les 32 caractères restants contiennent des informations cryptées à l’aide d’une clé connue uniquement de l’appareil et des serveurs de Yubico, établie lors de l’enregistrement initial du compte.

L’OTP est envoyé par le service en ligne à Yubico pour vérification de l’authentification. Une fois l’OTP validé, le serveur d’authentification de Yubico renvoie un message confirmant qu’il s’agit du bon jeton pour cet utilisateur. Le 2FA est terminé. L’utilisateur a fourni deux facteurs d’authentification : Le mot de passe est le facteur de connaissance, et la YubiKey est le facteur de possession.

Authentification à deux facteurs pour l’authentification des appareils mobiles

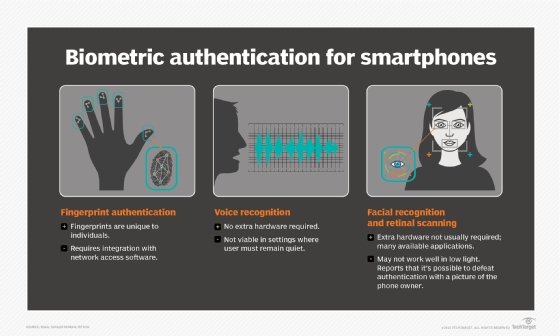

Les smartphones offrent une variété de possibilités pour le 2FA, permettant aux entreprises d’utiliser ce qui fonctionne le mieux pour elles. Certains appareils sont capables de reconnaître les empreintes digitales, une caméra intégrée peut être utilisée pour la reconnaissance faciale ou le balayage de l’iris, et le microphone peut être utilisé pour la reconnaissance vocale. Les smartphones équipés d’un GPS peuvent vérifier la localisation comme facteur supplémentaire. La voix ou le service de messages courts (SMS) peuvent également être utilisés comme canal d’authentification hors bande.

Un numéro de téléphone de confiance peut être utilisé pour recevoir des codes de vérification par message texte ou appel téléphonique automatisé. Un utilisateur doit vérifier au moins un numéro de téléphone de confiance pour s’inscrire au 2FA.

Apple iOS, Google Android et Windows 10 ont tous des applications qui prennent en charge le 2FA, permettant au téléphone lui-même de servir de dispositif physique pour satisfaire le facteur de possession. Duo Security, basé à Ann Arbor, dans le Michigan, et acheté par Cisco en 2018 pour 2,35 milliards de dollars, est un fournisseur de plateforme 2FA dont le produit permet aux clients d’utiliser leurs appareils de confiance pour le 2FA. La plateforme de Duo établit d’abord qu’un utilisateur est de confiance avant de vérifier que l’appareil mobile peut également être de confiance pour authentifier l’utilisateur.

Les apps d’authentification remplacent la nécessité d’obtenir un code de vérification par texte, appel vocal ou courriel. Par exemple, pour accéder à un site Web ou à un service basé sur le Web qui prend en charge Google Authenticator, les utilisateurs saisissent leur nom d’utilisateur et leur mot de passe — un facteur de connaissance. Il est ensuite invité à saisir un numéro à six chiffres. Au lieu de devoir attendre quelques secondes pour recevoir un message texte, Authenticator génère le numéro pour eux. Ces numéros changent toutes les 30 secondes et sont différents pour chaque connexion. En saisissant le bon numéro, les utilisateurs terminent le processus de vérification et prouvent la possession du bon appareil — un facteur de propriété.

Ces produits et d’autres produits 2FA offrent des informations sur la configuration minimale requise pour mettre en œuvre le 2FA.

L’authentification à deux facteurs est-elle sûre ?

Bien que l’authentification à deux facteurs améliore la sécurité — car le droit d’accès ne repose plus uniquement sur la force d’un mot de passe — les schémas d’authentification à deux facteurs ne sont aussi sûrs que leur composant le plus faible. Par exemple, les jetons matériels dépendent de la sécurité de l’émetteur ou du fabricant. L’un des cas les plus médiatisés de compromission d’un système à deux facteurs s’est produit en 2011 lorsque la société de sécurité RSA Security a signalé que ses jetons d’authentification SecurID avaient été piratés.

Le processus de récupération de compte lui-même peut également être subverti lorsqu’il est utilisé pour déjouer l’authentification à deux facteurs, car il réinitialise souvent le mot de passe actuel d’un utilisateur et envoie par courriel un mot de passe temporaire pour permettre à l’utilisateur de se connecter à nouveau, en contournant le processus 2FA. Les comptes Gmail professionnels du directeur général de Cloudflare ont été piratés de cette manière.

Bien que l’authentification 2FA par SMS soit peu coûteuse, facile à mettre en œuvre et considérée comme conviviale, elle est vulnérable à de nombreuses attaques. Le National Institute of Standards and Technology (NIST) a déconseillé l’utilisation des SMS dans les services 2FA dans sa publication spéciale 800-63-3 : Digital Identity Guidelines. Le NIST a conclu que les OTP envoyés par SMS sont trop vulnérables en raison des attaques de portabilité des numéros de téléphone mobile, comme le piratage de Signaling System 7, contre le réseau de téléphonie mobile et les logiciels malveillants, comme Eurograbber, qui peuvent être utilisés pour intercepter ou rediriger les messages texte.

Des niveaux d’authentification plus élevés

La plupart des attaques proviennent de connexions Internet à distance, donc le 2FA rend ces attaques moins menaçantes. L’obtention de mots de passe ne suffit pas pour accéder, et il est peu probable qu’un attaquant puisse également obtenir le deuxième facteur d’authentification associé à un compte utilisateur.

Cependant, les attaquants brisent parfois un facteur d’authentification dans le monde physique. Par exemple, une fouille persistante des locaux cibles pourrait permettre de trouver un identifiant et un mot de passe d’employé dans la poubelle, ou dans des dispositifs de stockage négligemment jetés contenant des bases de données de mots de passe. Toutefois, si des facteurs supplémentaires sont requis pour l’authentification, l’attaquant devra faire face à au moins un obstacle supplémentaire. Les facteurs étant indépendants, la compromission de l’un d’entre eux ne devrait pas entraîner la compromission des autres.

C’est pourquoi certains environnements de haute sécurité exigent une forme plus exigeante d’AMF, telle que l’authentification à trois facteurs (3FA), qui implique généralement la possession d’un jeton physique et d’un mot de passe utilisé conjointement avec des données biométriques, telles que des scans d’empreintes digitales ou des empreintes vocales. Des facteurs tels que la géolocalisation, le type d’appareil et l’heure de la journée sont également utilisés pour déterminer si un utilisateur doit être authentifié ou bloqué. En outre, les identificateurs biométriques comportementaux, tels que la longueur des touches, la vitesse de frappe et les mouvements de la souris d’un utilisateur, peuvent également être discrètement contrôlés en temps réel afin de fournir une authentification continue au lieu d’une vérification unique lors de la connexion.

Notifications push pour 2FA

Une notification push est une authentification sans mot de passe qui vérifie un utilisateur en envoyant une notification directement à une application sécurisée sur l’appareil de l’utilisateur, l’avertissant qu’une tentative d’authentification est en cours. L’utilisateur peut voir les détails de la tentative d’authentification et approuver ou refuser l’accès, généralement d’un simple toucher. Si l’utilisateur approuve la demande d’authentification, le serveur reçoit cette demande et connecte l’utilisateur à l’application web.

Les notifications push authentifient l’utilisateur en confirmant que le dispositif enregistré auprès du système d’authentification — généralement, un dispositif mobile — est en possession de l’utilisateur. Si un attaquant compromet le dispositif, les notifications push sont également compromises. Les notifications push éliminent les possibilités d’attaques de type man-in-the-middle (MitM), d’accès non autorisés et d’attaques de phishing et d’ingénierie sociale.

Bien que les notifications push soient plus sûres que les autres formes de méthodes d’authentification, il existe toujours des risques de sécurité. Par exemple, les utilisateurs pourraient approuver accidentellement une demande d’authentification frauduleuse parce qu’ils ont l’habitude de tapoter pour approuver lorsqu’ils reçoivent des notifications push.

Futur de l’authentification

S’appuyer sur les mots de passe comme principale méthode d’authentification n’offre plus la sécurité ou l’expérience utilisateur (UX) que les utilisateurs exigent. Et, même si les outils de sécurité hérités, tels qu’un gestionnaire de mots de passe et l’AMF, tentent de traiter les problèmes liés aux noms d’utilisateur et aux mots de passe, ils dépendent d’une architecture essentiellement dépassée : la base de données de mots de passe.

En conséquence, les organisations qui cherchent à améliorer la sécurité à l’avenir explorent l’utilisation de technologies d’authentification sans mot de passe pour améliorer l’UX.

L’authentification sans mot de passe permet aux utilisateurs de s’authentifier dans leurs applications en toute sécurité, sans avoir à saisir de mots de passe. Dans les entreprises, cela signifie que les employés peuvent accéder à leur travail sans avoir à saisir de mots de passe — et que le service informatique conserve un contrôle total sur chaque connexion.

La biométrie et les protocoles sécurisés sont deux exemples de technologies d’authentification sans mot de passe.

L’utilisation de la biométrie comme méthode d’authentification sans mot de passe au niveau de l’utilisateur, de l’application et du périphérique peut mieux garantir aux entreprises que les employés qui se connectent aux systèmes sont bien ceux qu’ils y déclarent.

Les protocoles sont un autre exemple de technologies sans mot de passe. Les protocoles sont des normes qui visent à faciliter la communication entre un fournisseur d’identité et un fournisseur de services. Un employé qui est authentifié auprès du fournisseur d’identité est également authentifié auprès des fournisseurs de services assignés, sans avoir à saisir de mot de passe.

S’authentifier sans mot de passe profite aux organisations car l’élimination du mot de passe se traduit par une meilleure UX pour leurs employés. L’authentification sans mot de passe introduit de nouveaux moyens pour les employés de se connecter facilement et en toute sécurité à leur travail sans avoir à se fier aux mots de passe. Cela élimine le besoin de récupération des comptes, les demandes de réinitialisation des mots de passe et le processus de rotation manuelle des mots de passe.