En este segundo post dedicado a los administradores de sistemas que tienen que lidiar con una evaluación de riesgos, una evaluación de seguridad, una diligencia debida o un cuestionario de cumplimiento: si te perdiste el primero, puedes leerlo aquí. En esta ocasión hablaremos de cómo aplicar una política de contraseñas alterando la configuración por defecto -en cuanto a complejidad y longitud mínima de la contraseña- en Windows Server 2012.

Esta es una tarea que a menudo hay que hacer para cumplir con los requisitos de seguridad que piden la mayoría de las normas y estándares modernos – como la ISO/IEC 27001:2013, ISO/IEC 27002:2013, ISO/IEC 20000:2011, NIST CyberSecurity Framework, SSAE/SOC2, ITIL, PCI-DSS y así sucesivamente – pero también puede ser útil para aquellos que sólo quieren proteger su sistema de una manera mejor – o hacer exactamente lo contrario mediante la relajación de estos controles (que no es algo que normalmente debe hacer – lea aquí para entender por qué).

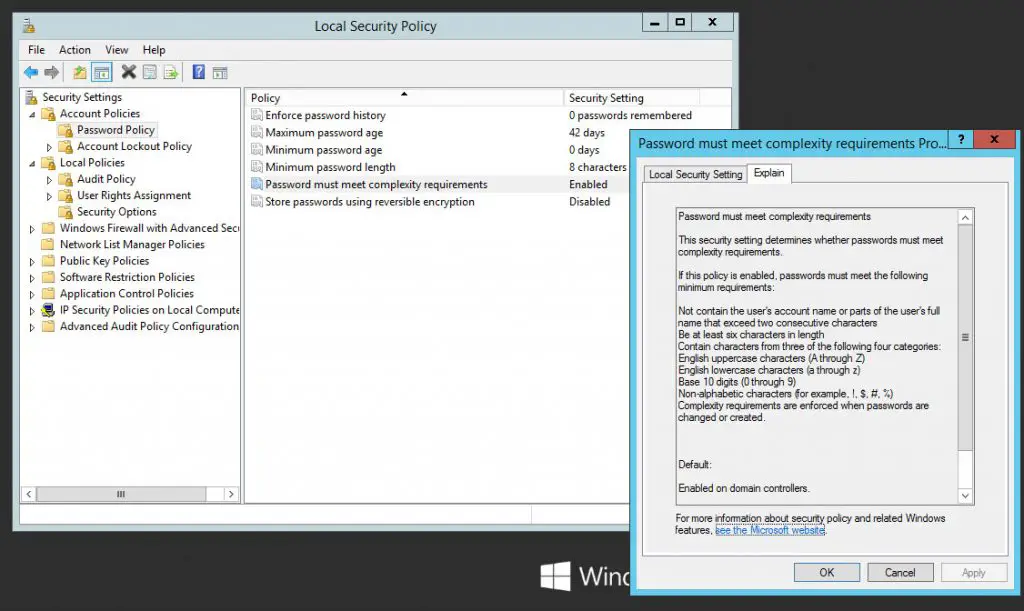

Así es como podemos echar un vistazo a la configuración actual del sistema en cuanto a la fortaleza de las contraseñas y cambiarlas a nuestro antojo:

Redes sin Active Directory

En caso de que necesites configurar clientes y/o servidores no conectados a un dominio de Active Directory, utiliza lo siguiente:

- Abre el Panel de Control.

- Navegue hasta Herramientas administrativas >Política de seguridad local.

- En la ventana modal que se abrirá, expanda el nodo Configuración de seguridad >Políticas de cuentas >Política de contraseñas.

Desde allí, podrá ver y/o editar las distintas opciones disponibles en Windows Server 2012. Por ejemplo, puede elegir habilitar o deshabilitar los requisitos de complejidad de la contraseña, lo que significa lo siguiente:

Si esta política está habilitada, las contraseñas deben cumplir con los siguientes requisitos mínimos:

- No contener el nombre de la cuenta del usuario o partes del nombre completo del usuario que excedan de dos caracteres consecutivos

- Ser de al menos seis caracteres de longitud

- Contiene caracteres de tres de las cuatro categorías siguientes:¡

- Caracteres ingleses en mayúscula (de la A a la Z)

- Caracteres ingleses en minúscula (de la a a la z)

- Dígitos de la base 10 (del 0 al 9)

- Caracteres no alfabéticos (por ejemplo, !, $, #, %)

- Los requisitos de complejidad se aplican cuando las contraseñas se cambian o se crean.

Este perfil de complejidad estándar se puede cambiar alterando la política La contraseña debe cumplir con los requisitos de complejidad.

Estos son ajustes bastante buenos, excepto por la longitud mínima de la contraseña: seis caracteres habrían sido viables para 2012, pero definitivamente no son suficientes en 2017. Por suerte, puedes anular esta opción modificando la política de longitud mínima de la contraseña, que debería ser de (al menos) 8 para evitar la mayoría de los ataques de fuerza bruta.

Redes con Active Directory

Si tu cliente o servidor forma parte de un dominio de Active Directory, no podrás utilizar la consola de la Política de seguridad local: en ese caso, utiliza la consola de Gestión de directivas de grupo desde el Panel de control >Configuración administrativa de tu controlador de dominio AD y edita allí la configuración de la GPO.

Conclusión

Eso es todo: esperamos que estos consejos ayuden a otros administradores de sistemas a hacer que su sistema cumpla con los últimos estándares de seguridad.

Si está buscando una manera de establecer un tiempo de espera inactivo para las sesiones de Escritorio Remoto, lea este otro post.