A kéttényezős hitelesítés (2FA), amelyet néha kétlépéses ellenőrzésnek vagy kétfaktoros hitelesítésnek is neveznek, egy olyan biztonsági folyamat, amelyben a felhasználók két különböző hitelesítési tényezőt adnak meg önmaguk ellenőrzéséhez. Ez a folyamat a felhasználó hitelesítő adatainak és a felhasználó által elérhető erőforrások jobb védelme érdekében történik. A kétfaktoros hitelesítés magasabb szintű biztonságot nyújt, mint az egyfaktoros hitelesítésen (SFA) alapuló hitelesítési módszerek, amelyekben a felhasználó csak egy tényezőt – jellemzően egy jelszót vagy jelszót – ad meg. A kétfaktoros hitelesítési módszerek arra támaszkodnak, hogy a felhasználó megad egy jelszót, valamint egy második tényezőt, általában vagy egy biztonsági tokent, vagy egy biometrikus tényezőt, például ujjlenyomatot vagy arcszkennelést.

A kétfaktoros hitelesítés további biztonsági szintet ad a hitelesítési folyamathoz, mivel megnehezíti a támadók számára, hogy hozzáférjenek egy személy eszközeihez vagy online fiókjaihoz, mivel az áldozat jelszavának ismerete önmagában nem elegendő a hitelesítési ellenőrzésen való átjutáshoz. A kétfaktoros hitelesítést már régóta használják az érzékeny rendszerekhez és adatokhoz való hozzáférés ellenőrzésére, és az online szolgáltatók egyre gyakrabban alkalmazzák a 2FA-t, hogy megvédjék felhasználóik hitelesítő adatait a jelszóadatbázist ellopó vagy a felhasználói jelszavakat adathalászkampányok segítségével megszerző hackerek által történő felhasználástól.

- Milyen hitelesítési tényezők vannak?

- Mi a személyazonosság- és hozzáférés-kezelés? Útmutató az IAM-hez

- Hogyan működik a kétfaktoros hitelesítés?

- A kétfaktoros hitelesítés elemei

- A kétfaktoros hitelesítési termékek típusai

- Hogyan működnek a 2FA hardveres tokenek

- Kétfaktoros hitelesítés a mobileszközök hitelesítéséhez

- A kétfaktoros hitelesítés biztonságos?

- A hitelesítés magasabb szintjei

- Push értesítések a 2FA-hoz

- A hitelesítés jövője

Milyen hitelesítési tényezők vannak?

Egynél több hitelesítési módszerrel is lehet valakit hitelesíteni. Jelenleg a legtöbb hitelesítési módszer a tudástényezőkre, például a hagyományos jelszóra támaszkodik, míg a kétfaktoros hitelesítési módszerek vagy egy birtoklási tényezőt, vagy egy öröklési tényezőt adnak hozzá.

A hitelesítési tényezők, a számítástechnikában való elfogadásuk hozzávetőleges sorrendjében felsorolva, a következők:

- A tudástényező olyasmi, amit a felhasználó ismer, például egy jelszó, egy PIN (személyi azonosító szám) vagy valamilyen más típusú megosztott titok.

- A birtoklási faktor olyasvalami, amivel a felhasználó rendelkezik, például egy személyi igazolvány, egy biztonsági token, egy mobiltelefon, egy mobileszköz vagy egy okostelefon-alkalmazás, amellyel jóváhagyja a hitelesítési kérelmeket.

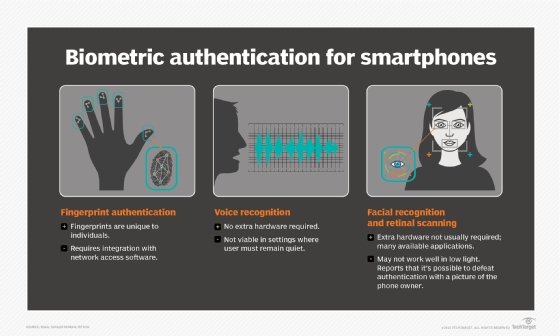

- A inherenciafaktor, közismertebb nevén biometrikus faktor, a felhasználó fizikai énjében rejlő valami. Ezek lehetnek fizikai jellemzőkből leképezett személyes attribútumok, például ujjlenyomat-olvasóval hitelesített ujjlenyomatok. Más általánosan használt inherenciafaktorok közé tartozik az arc- és hangfelismerés. Ide tartoznak még a viselkedési biometrikus jellemzők is, mint például a billentyűleütés dinamikája, a járás vagy a beszédminták.

- A helyfaktort, amelyet általában a hely jelöl, ahonnan a hitelesítési kísérlet történik, úgy lehet érvényesíteni, hogy a hitelesítési kísérleteket egy adott helyen lévő meghatározott eszközökre korlátozzák, vagy – ami általánosabb – a hitelesítési kísérlet földrajzi forrását követik a forrás Internet Protocol (IP) címe vagy más, a felhasználó mobiltelefonjából vagy más eszközéből származó geolokációs információ, például a Global Positioning System (GPS) adatai alapján.

- Az időtényező a felhasználói hitelesítést egy meghatározott időablakra korlátozza, amelyben a bejelentkezés megengedett, és korlátozza a rendszerhez való hozzáférést ezen az időablakon kívül.

Megjegyzendő, hogy a kétfaktoros hitelesítési módszerek túlnyomó többsége az első három hitelesítési tényezőre támaszkodik, bár a nagyobb biztonságot igénylő rendszerek ezeket felhasználhatják a többfaktoros hitelesítés (MFA) megvalósításához, amely két vagy több független hitelesítő adatra támaszkodhat a biztonságosabb hitelesítés érdekében.

Ez a cikk a

Mi a személyazonosság- és hozzáférés-kezelés? Útmutató az IAM-hez

- Az alábbiakat is tartalmazza:

- Hogyan építsünk ki egy hatékony IAM-architektúrát

- 4 alapvető személyazonosság- és hozzáférés-kezelési legjobb gyakorlat

- 5 IAM-trend, amely a biztonság jövőjét alakítja

Hogyan működik a kétfaktoros hitelesítés?

Íme, hogyan működik a kétfaktoros hitelesítés:

- A felhasználót az alkalmazás vagy a weboldal felszólítja a bejelentkezésre.

- A felhasználó megadja, amit tud — általában felhasználónevet és jelszót. Ezután a webhely szervere talál egyezést, és felismeri a felhasználót.

- A jelszót nem igénylő folyamatok esetében a webhely egyedi biztonsági kulcsot generál a felhasználó számára. A hitelesítési eszköz feldolgozza a kulcsot, és a webhely kiszolgálója érvényesíti azt.

- A webhely ezután felkéri a felhasználót a második bejelentkezési lépés kezdeményezésére. Bár ez a lépés számos formát ölthet, a felhasználónak bizonyítania kell, hogy van nála valami, ami csak nála lehet, például egy biztonsági token, személyi igazolvány, okostelefon vagy más mobileszköz. Ez a birtoklási tényező.

- Ezután a felhasználó beírja a negyedik lépés során generált egyszeri kódot.

- A két tényező megadása után a felhasználó hitelesített, és hozzáférést kap az alkalmazáshoz vagy weboldalhoz.

A kétfaktoros hitelesítés elemei

A kétfaktoros hitelesítés az MFA egyik formája. Technikailag minden olyan esetben használatos, amikor egy rendszerhez vagy szolgáltatáshoz való hozzáféréshez két hitelesítési tényezőre van szükség. Az azonos kategóriába tartozó két tényező használata azonban nem minősül 2FA-nak; például a jelszó és a megosztott titok megkövetelése még mindig SFA-nak minősül, mivel mindkettő ugyanahhoz a hitelesítési tényezőtípushoz tartozik: a tudás.

Az SFA-szolgáltatások közül a felhasználói azonosító és a jelszó nem a legbiztonságosabb. A jelszóalapú hitelesítés egyik problémája, hogy erős jelszavak létrehozásához és megjegyzéséhez tudás és szorgalom szükséges. A jelszavaknak számos belső fenyegetéstől kell védelmet nyújtaniuk, például a bejelentkezési adatokat tartalmazó, gondatlanul tárolt öntapadós jegyzetektől, régi merevlemezektől és a social engineering kihasználásoktól. A jelszavak külső fenyegetéseknek is áldozatul esnek, például a hackerek brute-force, szótár- vagy szivárványtábla-támadásokat alkalmaznak.

Elég időt és erőforrást adva egy támadó általában képes feltörni a jelszóalapú biztonsági rendszereket, és ellopni a vállalati adatokat, beleértve a felhasználók személyes adatait is. A jelszavak maradtak az SFA legelterjedtebb formája az alacsony költségek, a könnyű bevezethetőség és az ismertség miatt. A többszörös kihívásra-válaszra adott kérdések nagyobb biztonságot nyújthatnak, attól függően, hogy hogyan valósítják meg őket, és az önálló biometrikus ellenőrzési módszerek is biztonságosabb SFA-módszert jelenthetnek.

A kétfaktoros hitelesítési termékek típusai

A 2FA megvalósítására számos különböző eszköz és szolgáltatás létezik — a tokenektől a rádiófrekvenciás azonosító (RFID) kártyákon át az okostelefonos alkalmazásokig.

A kétfaktoros hitelesítési termékek két kategóriába sorolhatók: a tokenek, amelyeket a felhasználóknak adnak, hogy bejelentkezéskor használják, valamint az infrastruktúra vagy szoftver, amely felismeri és hitelesíti a hozzáférést a tokenjeiket helyesen használó felhasználók számára.

A hitelesítési tokenek lehetnek fizikai eszközök, például kulcstartók vagy intelligens kártyák, vagy létezhetnek szoftverben, mint mobil vagy asztali alkalmazások, amelyek PIN-kódokat generálnak a hitelesítéshez. Ezeket a hitelesítési kódokat, más néven egyszeri jelszavakat (OTP) általában egy kiszolgáló generálja, és a hitelesítési eszköz vagy alkalmazás hitelesnek ismeri fel őket. A hitelesítési kód egy rövid sorozat, amely egy adott eszközhöz, felhasználóhoz vagy fiókhoz kapcsolódik, és egyszer használható a hitelesítési folyamat részeként.

A szervezeteknek olyan rendszert kell telepíteniük, amely elfogadja, feldolgozza és engedélyezi — vagy megtagadja — a hozzáférést a tokenjeikkel hitelesítő felhasználók számára. Ez lehet szerverszoftver, dedikált hardverkiszolgáló vagy egy harmadik fél által nyújtott szolgáltatás.

A 2FA fontos szempontja annak biztosítása, hogy a hitelesített felhasználó minden olyan erőforráshoz hozzáférjen, amelyhez a felhasználónak engedélye van — és csak azokhoz az erőforrásokhoz. Ennek eredményeképpen a 2FA egyik legfontosabb funkciója a hitelesítési rendszer összekapcsolása a szervezet hitelesítési adataival. A Microsoft biztosítja a szervezetek számára a 2FA támogatásához szükséges infrastruktúra egy részét a Windows 10-ben a Windows Hello révén, amely a Microsoft-fiókokkal, valamint a felhasználók Microsoft Active Directory, Azure AD vagy Fast IDentity Online (FIDO 2.0) segítségével történő hitelesítésével működhet.

Hogyan működnek a 2FA hardveres tokenek

A 2FA-hoz rendelkezésre álló hardveres tokenek különböző hitelesítési megközelítéseket támogatnak. Az egyik népszerű hardveres token a YubiKey, egy kis méretű Universal Serial Bus (USB) eszköz, amely támogatja az OTP-ket, a nyilvános kulcsú titkosítást és hitelesítést, valamint a FIDO Alliance által kifejlesztett Universal 2nd Factor (U2F) protokollt. A YubiKey tokeneket a kaliforniai Palo Altóban található Yubico Inc. forgalmazza.

Amikor a YubiKey-vel rendelkező felhasználók bejelentkeznek egy OTP-t támogató online szolgáltatásba – például a Gmailbe, a GitHubba vagy a WordPressbe -, behelyezik a YubiKey-t az eszközük USB-portjába, megadják a jelszavukat, rákattintanak a YubiKey mezőre, és megérintik a YubiKey gombot. A YubiKey generál egy OTP-t, és beírja azt a mezőbe.

Az OTP egy 44 karakteres, egyszer használatos jelszó; az első 12 karakter egy egyedi azonosító, amely azonosítja a fiókhoz regisztrált biztonsági kulcsot. A fennmaradó 32 karakter olyan információkat tartalmaz, amelyek titkosítása egy csak a készülék és a Yubico szerverei által ismert, az első fiókregisztráció során létrehozott kulcs segítségével történik.

Az OTP-t az online szolgáltatás elküldi a Yubicónak hitelesítési ellenőrzés céljából. Miután az OTP-t érvényesítették, a Yubico hitelesítési szervere visszaküld egy üzenetet, amely megerősíti, hogy ez a megfelelő token az adott felhasználó számára. A 2FA befejeződött. A felhasználó két hitelesítési tényezőt adott meg: A jelszó a tudástényező, a YubiKey pedig a birtoklási tényező.

Kétfaktoros hitelesítés a mobileszközök hitelesítéséhez

Az okostelefonok számos lehetőséget kínálnak a 2FA-hoz, így a vállalatok azt használhatják, ami számukra a legjobban működik. Egyes készülékek képesek az ujjlenyomatok felismerésére, a beépített kamera használható arcfelismerésre vagy íriszszkennelésre, a mikrofon pedig hangfelismerésre. A GPS-szel felszerelt okostelefonok további tényezőként ellenőrizhetik a tartózkodási helyet. A sávon kívüli hitelesítéshez hang vagy rövid üzenetküldés (SMS) is használható csatornaként.

Egy megbízható telefonszámon SMS-ben vagy automatikus telefonhíváson keresztül lehet hitelesítési kódokat fogadni. A felhasználónak legalább egy megbízható telefonszámot kell igazolnia ahhoz, hogy regisztrálhasson a 2FA-hoz.

Az Apple iOS, a Google Android és a Windows 10 mind rendelkezik a 2FA-t támogató alkalmazásokkal, amelyek lehetővé teszik, hogy maga a telefon szolgáljon fizikai eszközként a birtoklási tényező kielégítésére. A Duo Security, amelynek székhelye a Mich. állambeli Ann Arborban található, és amelyet a Cisco 2018-ban 2,35 milliárd dollárért vásárolt meg, egy 2FA-platformszolgáltató, amelynek terméke lehetővé teszi az ügyfelek számára, hogy megbízható eszközeiket használják a 2FA-hoz. A Duo platformja először megállapítja, hogy a felhasználó megbízható, majd ellenőrzi, hogy a mobileszköz is megbízható-e a felhasználó hitelesítéséhez.

A hitelesítési alkalmazások helyettesítik az ellenőrző kód szöveges üzenetben, hanghívással vagy e-mailben történő beszerzését. Például a Google Authenticator-t támogató weboldalhoz vagy webes szolgáltatáshoz való hozzáféréshez a felhasználók beírják felhasználónevüket és jelszavukat — egy ismereti tényezőt. Ezután a felhasználóknak meg kell adniuk egy hatjegyű számot. Ahelyett, hogy néhány másodpercig várniuk kellene a szöveges üzenetre, a Authenticator generálja nekik a számot. Ezek a számok 30 másodpercenként változnak, és minden bejelentkezéskor más és más. A helyes szám megadásával a felhasználók befejezik az ellenőrzési folyamatot, és bizonyítják a megfelelő eszköz birtoklását — ez a tulajdonosi tényező.

Ezek és más 2FA-termékek tájékoztatást nyújtanak a 2FA bevezetéséhez szükséges minimális rendszerkövetelményekről.

A kétfaktoros hitelesítés biztonságos?

A kétfaktoros hitelesítés javítja a biztonságot — mivel a hozzáférés joga már nem kizárólag a jelszó erősségén múlik –, a kétfaktoros hitelesítési rendszerek azonban csak annyira biztonságosak, mint a leggyengébb összetevőjük. A hardveres tokenek például a kibocsátó vagy a gyártó biztonságától függnek. A kétfaktoros rendszer feltörésének egyik legjelentősebb esete 2011-ben történt, amikor az RSA Security biztonsági vállalat bejelentette, hogy feltörték SecurID hitelesítési tokenjeit.

A fiók-visszaállítási folyamat maga is aláásható, amikor a kétfaktoros hitelesítés megkerülésére használják, mivel gyakran visszaállítja a felhasználó aktuális jelszavát, és egy ideiglenes jelszót küld e-mailben, hogy a felhasználó újra bejelentkezhessen, megkerülve a 2FA folyamatot. A Cloudflare vezérigazgatójának üzleti Gmail-fiókjait ilyen módon törték fel.

Bár az SMS-alapú 2FA olcsó, könnyen megvalósítható és felhasználóbarátnak tekinthető, számos támadásnak van kitéve. A National Institute of Standards and Technology (NIST) a 800-63-3: Digital Identity Guidelines című különkiadványában lebeszélt az SMS használatáról a 2FA szolgáltatásokban. A NIST arra a következtetésre jutott, hogy az SMS-ben küldött OTP-k túlságosan sebezhetőek a mobiltelefonszám-hordozhatósági támadások – például a Signaling System 7 hack – miatt a mobiltelefon-hálózat ellen, valamint az olyan rosszindulatú szoftverek – például az Eurograbber – miatt, amelyek az SMS-üzenetek elfogására vagy átirányítására használhatók.

A hitelesítés magasabb szintjei

A legtöbb támadás távoli internetkapcsolatból származik, így a 2FA kevésbé teszi fenyegetővé ezeket a támadásokat. A jelszavak megszerzése nem elegendő a hozzáféréshez, és nem valószínű, hogy egy támadó a felhasználói fiókhoz kapcsolódó második hitelesítési tényezőt is meg tudná szerezni.

A támadók azonban néha a fizikai világban is feltörnek egy hitelesítési tényezőt. Például a célpont helyiségeinek kitartó átkutatása során a szemétben vagy a gondatlanul eldobott, jelszóadatbázisokat tartalmazó tárolóeszközökön előkerülhet a munkavállalói azonosító és jelszó. Ha azonban a hitelesítéshez további tényezőkre van szükség, a támadónak legalább egy újabb akadállyal kell szembenéznie. Mivel a tényezők függetlenek, az egyik tényező kompromittálása nem vezethet a többi tényező kompromittálásához.

Ez az oka annak, hogy egyes magas biztonságú környezetek az MFA egy igényesebb formáját követelik meg, például a háromfaktoros hitelesítést (3FA), amely jellemzően egy fizikai token és egy jelszó birtoklását jelenti, amelyet biometrikus adatokkal, például ujjlenyomat- vagy hanglenyomattal együtt használnak. Az olyan tényezőket, mint a földrajzi elhelyezkedés, az eszköz típusa és a napszak, szintén felhasználják annak meghatározásához, hogy a felhasználót hitelesíteni vagy letiltani kell-e. Emellett a viselkedési biometrikus azonosítók, például a felhasználó billentyűleütéseinek hossza, gépelési sebessége és egérmozgása is diszkréten, valós időben nyomon követhetők, hogy a bejelentkezéskor egyszeri, egyszeri hitelesítési ellenőrzés helyett folyamatos hitelesítést biztosítsanak.

Push értesítések a 2FA-hoz

A push értesítés jelszó nélküli hitelesítés, amely a felhasználót úgy ellenőrzi, hogy közvetlenül a felhasználó eszközén lévő biztonságos alkalmazásnak küld értesítést, amely figyelmezteti a felhasználót, hogy hitelesítési kísérlet történik. A felhasználó megtekintheti a hitelesítési kísérlet részleteit, és jóváhagyhatja vagy megtagadhatja a hozzáférést — jellemzően egyetlen érintéssel. Ha a felhasználó jóváhagyja a hitelesítési kérelmet, a kiszolgáló megkapja a kérelmet, és bejelentkezik a felhasználó a webes alkalmazásba.

A sürgősségi értesítések hitelesítik a felhasználót annak megerősítésével, hogy a hitelesítési rendszerben regisztrált eszköz — általában egy mobileszköz — a felhasználó birtokában van. Ha egy támadó kompromittálja az eszközt, a push-értesítések is kompromittálódnak. A push-értesítések kiküszöbölik a man-in-the-middle (MitM) támadások, a jogosulatlan hozzáférés, valamint az adathalászat és a social engineering támadások lehetőségét.

A push-értesítések ugyan biztonságosabbak, mint a hitelesítési módszerek más formái, mégis vannak biztonsági kockázatok. A felhasználók például véletlenül jóváhagyhatnak egy csalárd hitelesítési kérelmet, mivel hozzászoktak ahhoz, hogy push-értesítések esetén a jóváhagyásra koppintanak.

A hitelesítés jövője

A jelszavakra való hagyatkozás mint a hitelesítés fő módszere már nem nyújtja a felhasználók által igényelt biztonságot és felhasználói élményt (UX). És bár a hagyományos biztonsági eszközök, például a jelszókezelő és az MFA megpróbálják kezelni a felhasználónevek és jelszavak problémáit, ezek egy alapvetően elavult architektúrától függnek: a jelszóadatbázistól.

Ezek következtében a biztonságot a jövőben javítani kívánó szervezetek az UX javítása érdekében a jelszó nélküli hitelesítési technológiák használatát vizsgálják.

A jelszó nélküli hitelesítéssel a felhasználók biztonságosan, jelszó megadása nélkül hitelesíthetik magukat az alkalmazásokban. Az üzleti életben ez azt jelenti, hogy az alkalmazottak jelszavak megadása nélkül férhetnek hozzá a munkájukhoz – és az IT továbbra is teljes ellenőrzést tart fenn minden bejelentkezés felett.

A jelszó nélküli hitelesítési technológiák közül a biometria és a biztonságos protokollok jelentenek néhány példát.

A biometria jelszó nélküli hitelesítési módszerként való használata a felhasználó, az alkalmazás és az eszköz szintjén jobban biztosíthatja a vállalatokat arról, hogy a rendszerekbe bejelentkező alkalmazottak azok, akiknek mondják magukat.

A protokollok a jelszó nélküli technológiák másik példája. A protokollok olyan szabványok, amelyek célja, hogy megkönnyítsék az identitásszolgáltató és a szolgáltató közötti kommunikációt. Az identitásszolgáltatónál hitelesített alkalmazott jelszó megadása nélkül hitelesíti magát a hozzárendelt szolgáltatóknál is.

A jelszómentesség előnyös a szervezetek számára, mivel a jelszó kiküszöbölése jobb felhasználói élményt eredményez az alkalmazottak számára. A jelszó nélküli hitelesítés új lehetőségeket vezet be az alkalmazottak számára, hogy könnyen és biztonságosan bejelentkezhessenek a munkahelyükre anélkül, hogy jelszavakra kellene hagyatkozniuk. Ez kiküszöböli a fiókok helyreállításának szükségességét, a jelszavak visszaállítására irányuló kéréseket és a jelszavak manuális váltási folyamatát.