In questo secondo post dedicato agli amministratori di sistema che hanno a che fare con un Risk Assessment, Security Assessment, Due Diligence o Compliance Questionnaire: se avete perso il primo, potete leggerlo qui. Questa volta parleremo di come applicare una politica di password modificando le impostazioni predefinite – in termini di complessità della password e lunghezza minima della password – in Windows Server 2012.

Questo è un compito che spesso deve essere fatto per soddisfare i requisiti di sicurezza richiesti dalla maggior parte delle normative e degli standard moderni – come la ISO/IEC 27001:2013, ISO/IEC 27002:2013, ISO/IEC 20000:2011, NIST CyberSecurity Framework, SSAE/SOC2, ITIL, PCI-DSS e così via – ma può anche essere utile per coloro che vogliono semplicemente proteggere il loro sistema in modo migliore – o fare l’esatto contrario rilassando questi controlli (che non è qualcosa che si dovrebbe fare normalmente – leggi qui per capire perché).

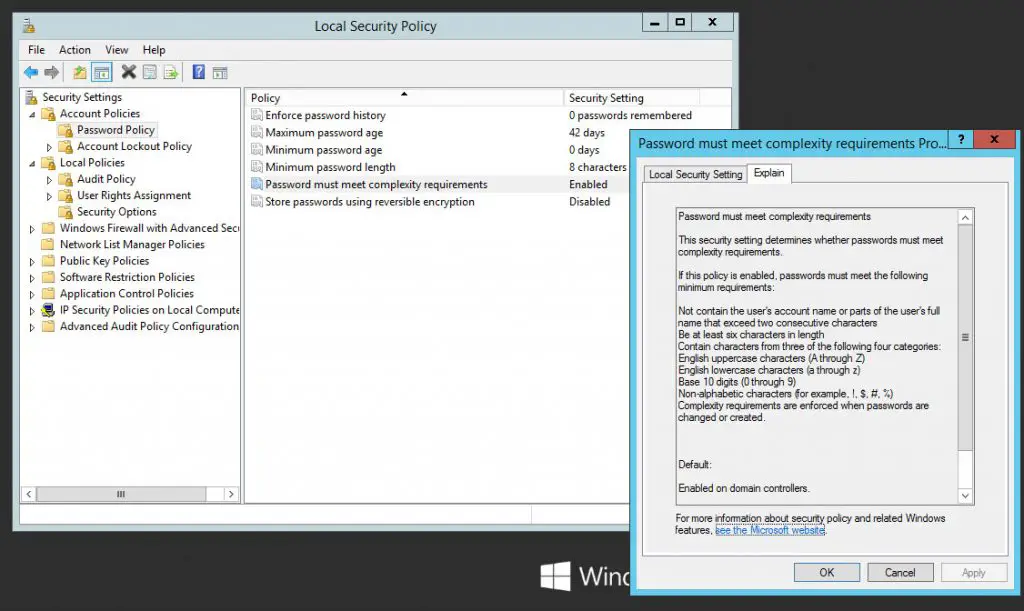

Ecco come possiamo dare un’occhiata alle impostazioni attuali del sistema in termini di forza delle password e cambiarle a nostro piacimento:

Reti senza Active Directory

Nel caso abbiate bisogno di configurare client e/o server non connessi a un dominio Active Directory, usate quanto segue:

- Aprite il Pannello di controllo.

- Passate a Strumenti di amministrazione > Politica di sicurezza locale.

- Nella finestra modale che si aprirà, espandete il nodo Impostazioni di sicurezza > Politiche degli account > Politica delle password.

Da qui, potete visualizzare e/o modificare le varie opzioni disponibili in Windows Server 2012. Ad esempio, è possibile scegliere di abilitare o disabilitare i requisiti di complessità della password, che significa quanto segue:

Se questa politica è abilitata, le password devono soddisfare i seguenti requisiti minimi:

- Non contenere il nome dell’account dell’utente o parti del nome completo dell’utente che superano i due caratteri consecutivi

- Essere lunghe almeno sei caratteri

- Contenere caratteri da tre delle seguenti quattro categorie:

- Caratteri inglesi maiuscoli (dalla A alla Z)

- Caratteri inglesi minuscoli (dalla a alla z)

- Cifre base 10 (da 0 a 9)

- Caratteri non alfabetici (per esempio, !, $, #, %)

- I requisiti di complessità sono applicati quando le password vengono cambiate o create.

Questo profilo di complessità standard può essere modificato alterando la politica Password deve soddisfare i requisiti di complessità.

Queste sono impostazioni abbastanza buone, tranne per la lunghezza minima della password: sei caratteri sarebbero stati probabilmente accettabili nel 2012, ma non sono sicuramente sufficienti nel 2017. Fortunatamente, è possibile sovrascrivere questa singola opzione modificando la politica della lunghezza minima della password, che dovrebbe essere messa a (almeno) 8 per respingere la maggior parte degli attacchi brute-force.

Reti con Active Directory

Se il vostro client o server fa parte di un dominio Active Directory, non sarete in grado di utilizzare la console dei criteri di sicurezza locali: in questo caso, utilizzate la console di gestione dei criteri di gruppo dal Pannello di controllo >Impostazioni amministrative del vostro controller di dominio AD e modificate le impostazioni GPO lì.

Conclusione

E’ tutto: speriamo che questi suggerimenti aiutino altri amministratori di sistema a rendere il loro sistema conforme agli ultimi standard di sicurezza.

Se stai cercando un modo per impostare un timeout di inattività per le sessioni Remote Desktop, leggi quest’altro post.