二要素認証(2FA)は、2 段階認証または二要素認証とも呼ばれ、ユーザーが 2 つの異なる認証要素を提供して自分自身を確認するセキュリティ プロセスです。 このプロセスは、ユーザーの認証情報と、ユーザーがアクセスできるリソースの両方をより良く保護するために行われます。 二要素認証は、一要素認証(SFA)に依存する認証方法よりも高いレベルのセキュリティを提供します。 2 要素認証は、ユーザーがパスワードと、通常はセキュリティ トークンまたは指紋や顔スキャンなどのバイオメトリクス要素である 2 つ目の要素を提供することに依存しています。 2 要素認証は、機密性の高いシステムやデータへのアクセスを制御するために長い間使用されており、オンライン サービス プロバイダは、パスワード データベースを盗んだり、フィッシング キャンペーンを使用してユーザー パスワードを取得したハッカーにユーザーの資格情報を使用されないように、2FA をますます使用しています。

- 認証要素とは何ですか

- ID およびアクセス管理とは何ですか? IAM ガイド

- 2 要素認証はどう機能するか? ユーザーは、アプリケーションまたはWebサイトからログインするように促されます。 ユーザーは知っていること(通常はユーザー名とパスワード)を入力します。 パスワードを必要としないプロセスでは、Webサイトはユーザーに対して一意のセキュリティキーを生成します。 認証ツールはキーを処理し、サイトのサーバーはそれを検証する。 次に、サイトはユーザーに2番目のログインステップを開始するよう促す。 このステップにはさまざまな形式がありますが、ユーザーは、セキュリティ・トークン、IDカード、スマートフォン、その他のモバイル・デバイスなど、自分だけが持っているものを証明する必要があります。 次に、ユーザーはステップ 4 で生成されたワンタイムコードを入力します。 両方の要素を提供すると、ユーザーは認証され、アプリケーションまたは Web サイトへのアクセスが許可されます。 技術的には、システムまたはサービスへのアクセスを得るために2つの認証要素が必要な場合は常に使用されます。 しかし、同じカテゴリから2つの要素を使用しても2FAとはなりません。たとえば、パスワードと共有秘密を要求しても、どちらも同じ認証要素タイプ(知識)に属するため、SFAとみなされます。 SFAサービスとしては、ユーザーIDとパスワードは最も安全ではありません。 パスワードによる認証の問題点として、強力なパスワードを作成し、記憶するための知識と勤勉さが必要であることが挙げられます。 パスワードは、ログイン情報を記載した付箋紙や古いハードディスク、ソーシャルエンジニアリングなど、多くの内部脅威から保護する必要がある。 パスワードは、ブルートフォース攻撃、辞書攻撃、またはレインボー テーブル攻撃を使用するハッカーなどの外部の脅威の餌食にもなります。 十分な時間とリソースがあれば、攻撃者は通常、パスワード ベースのセキュリティ システムに侵入して、ユーザーの個人情報を含む企業データを盗むことができます。 パスワードは、低コストで導入しやすく、親しみやすいため、SFAの最も一般的な形態であり続けています。 二要素認証製品の種類

- Two-factor authentication for mobile device authentication

- 2ファクタ認証は安全ですか

- Higher levels of authentication

- 2FA向けプッシュ通知

- 認証の将来

認証要素とは何ですか

複数の認証方法を使って人を認証するにはいくつかの異なる方法があります。 現在、ほとんどの認証方法は、従来のパスワードなどの知識要素に依存し、二要素認証方法は所有要素または付着要素を追加します。

認証要素は、コンピュータに採用されたおおよその順序でリストされており、次のようなものがあります。

大部分の 2 要素認証方式は最初の 3 つの認証要素に依存しますが、より高いセキュリティを必要とするシステムでは、2 つ以上の独立した認証情報に依存してより安全な認証を行う多要素認証 (MFA) の実装にこれらを使用できます。

この記事は

ID およびアクセス管理とは何ですか? IAM ガイド

- この記事には以下も含まれます:

- 効果的な IAM アーキテクチャを構築する方法

- ID およびアクセス管理の 4 つの必須ベスト プラクティス

- セキュリティの未来を形作る IAM 5 つのトレンド

2 要素認証はどう機能するか?

- ユーザーは、アプリケーションまたはWebサイトからログインするように促されます。

- ユーザーは知っていること(通常はユーザー名とパスワード)を入力します。

- パスワードを必要としないプロセスでは、Webサイトはユーザーに対して一意のセキュリティキーを生成します。 認証ツールはキーを処理し、サイトのサーバーはそれを検証する。

- 次に、サイトはユーザーに2番目のログインステップを開始するよう促す。 このステップにはさまざまな形式がありますが、ユーザーは、セキュリティ・トークン、IDカード、スマートフォン、その他のモバイル・デバイスなど、自分だけが持っているものを証明する必要があります。

- 次に、ユーザーはステップ 4 で生成されたワンタイムコードを入力します。

- 両方の要素を提供すると、ユーザーは認証され、アプリケーションまたは Web サイトへのアクセスが許可されます。 技術的には、システムまたはサービスへのアクセスを得るために2つの認証要素が必要な場合は常に使用されます。 しかし、同じカテゴリから2つの要素を使用しても2FAとはなりません。たとえば、パスワードと共有秘密を要求しても、どちらも同じ認証要素タイプ(知識)に属するため、SFAとみなされます。

SFAサービスとしては、ユーザーIDとパスワードは最も安全ではありません。 パスワードによる認証の問題点として、強力なパスワードを作成し、記憶するための知識と勤勉さが必要であることが挙げられます。 パスワードは、ログイン情報を記載した付箋紙や古いハードディスク、ソーシャルエンジニアリングなど、多くの内部脅威から保護する必要がある。 パスワードは、ブルートフォース攻撃、辞書攻撃、またはレインボー テーブル攻撃を使用するハッカーなどの外部の脅威の餌食にもなります。

十分な時間とリソースがあれば、攻撃者は通常、パスワード ベースのセキュリティ システムに侵入して、ユーザーの個人情報を含む企業データを盗むことができます。 パスワードは、低コストで導入しやすく、親しみやすいため、SFAの最も一般的な形態であり続けています。

二要素認証製品の種類

トークンからRFIDカード、スマートフォンアプリまで、2FAを実装するためのさまざまなデバイスやサービスがある。

二要素認証製品は、ログイン時に使用するためにユーザーに渡されるトークンと、トークンを正しく使用しているユーザーのアクセスを認識し認証するインフラストラクチャまたはソフトウェアの 2 つのカテゴリに分けることができます。 これらの認証コードはワンタイムパスワード(OTP)とも呼ばれ、通常はサーバーによって生成され、認証デバイスやアプリによって本物であると認識される。 認証コードは、特定のデバイス、ユーザー、またはアカウントにリンクされた短いシーケンスで、認証プロセスの一部として 1 回だけ使用できます。

組織は、トークンで認証するユーザーを受け入れ、処理し、アクセスを許可または拒否するシステムを展開する必要があります。 これは、サーバー ソフトウェア、専用のハードウェア サーバー、またはサード パーティ ベンダーのサービスとして提供される形で展開されるかもしれません。

2FAの重要な側面は、認証されたユーザーが、そのユーザーが承認したすべてのリソースへのアクセス、およびそれらのリソースのみへのアクセスを許可されることを確実にすることです。 その結果、2FAの重要な機能の1つは、認証システムを組織の認証データとリンクさせることです。 Microsoft は、Microsoft Active Directory、Azure AD、または Fast IDentity Online (FIDO 2.0) によるユーザー認証と同様に、Microsoft アカウントで操作できる Windows Hello を通じて、組織が Windows 10 で 2FA をサポートするために必要なインフラのいくつかを提供しています。 人気のあるハードウェア・トークンの1つがYubiKeyで、OTP、公開鍵暗号化、認証、およびFIDOアライアンスが開発したUniversal 2nd Factor (U2F) プロトコルをサポートする小型のUniversal Serial Bus (USB) デバイスである。 YubiKey トークンは、カリフォルニア州パロアルトに拠点を置くYubico Inc.によって販売されています。

YubiKeyを持つユーザーがOTPをサポートするオンラインサービス(Gmail、GitHub、WordPressなど)にログインする際、デバイスのUSBポートにYubiKeyを挿入してパスワードを入力、YubiKeyフィールドでクリックしてYubiKeyボタンをタッチします。

OTPは44文字の使い捨てパスワードで、最初の12文字はアカウントに登録されたセキュリティキーを識別するユニークなIDです。 残りの32文字は、最初のアカウント登録時に設定された、端末とYubicoのサーバーだけが知っている鍵を使用して暗号化された情報です。

OTPは、オンラインサービスからYubicoに送信されて、認証チェックが行われます。 OTPが認証されると、Yubicoの認証サーバーから、このユーザーのトークンであることを確認するメッセージが返されます。 これで2FAは完了です。 ユーザは2つの認証要素を提供したことになります。

Two-factor authentication for mobile device authentication

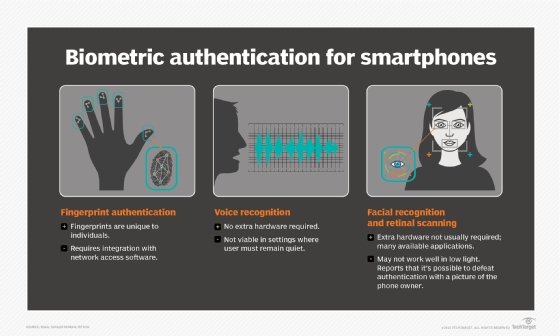

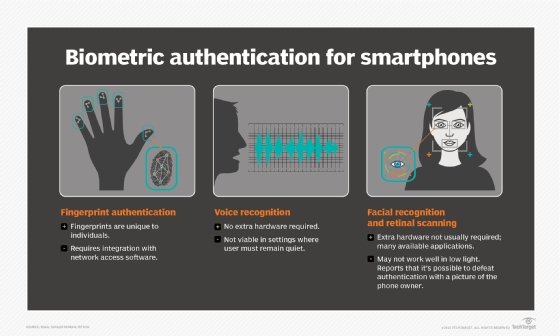

Smartphones provides a variety of possibilities for 2FA, allowing company to use what works best for them. 一部のデバイスは指紋を認識することができ、内蔵カメラは顔認識または虹彩スキャンに使用することができ、マイクは音声認識に使用することができます。 また、GPSを搭載したスマートフォンでは、位置情報を確認することも可能です。 音声またはショート・メッセージ・サービス(SMS)も帯域外認証のチャネルとして使用できます。

信頼できる電話番号を使用して、テキスト・メッセージまたは自動電話によって検証コードを受信することができます。

Apple iOS、Google Android、Windows 10はすべて2FAをサポートするアプリを備えており、携帯電話自体が所有要素を満たす物理デバイスとして機能することが可能である。 ミシガン州アナーバーに拠点を置き、2018年にシスコが23億5000万ドルで買収したDuo Securityは、顧客が信頼できるデバイスを2FAに利用できる製品を提供する2FAプラットフォームベンダーである。 Duoのプラットフォームは、まずユーザーが信頼できることを確立してから、モバイルデバイスがユーザーの認証にも信頼できることを検証します

認証アプリは、テキスト、音声通話、電子メールで認証コードを取得する必要性を代替します。 たとえば、Google Authenticator をサポートする Web サイトやWeb ベースのサービスにアクセスするには、ユーザーはユーザー名とパスワード(知識要素)を入力します。 その後、6桁の数字を入力するよう促される。 テキストメッセージを受信するために数秒待たなければならない代わりに、Authenticatorがその番号を生成します。 この番号は30秒ごとに変更され、ログインごとに異なる。

これらの製品や他の2FA製品は、2FAの実装に必要な最小システム要件に関する情報を提供しています。

2ファクタ認証は安全ですか

アクセス権がもはやパスワードの強度だけに依存しないため、2ファクタ認証はセキュリティを改善しますが、2ファクタ認証方式はその最も弱い構成要素と同じくらい安全であるにすぎません。 例えば、ハードウェアトークンは、発行者や製造者のセキュリティに依存する。 セキュリティ企業の RSA Security が SecurID 認証トークンがハッキングされたと報告したときです。

アカウント回復プロセス自体も、2 要素認証を無効にするために使用すると、2FA プロセスをバイパスして、ユーザーの現在のパスワードをリセットして、再ログインできるように仮パスワードをメールすることが多いため、破壊される可能性があります。 Cloudflare の最高経営責任者のビジネス用 Gmail アカウントがこの方法でハッキングされました。

SMS ベースの 2FA は安価で実装しやすく、ユーザーフレンドリーだと考えられていますが、数々の攻撃に対して脆弱性があります。 米国標準技術局(NIST)は、Special Publication 800-63-3: Digital Identity Guidelinesで、2FAサービスにおけるSMSの使用を推奨している。 NISTは、Signaling System 7ハックのような携帯電話番号ポータビリティ攻撃による携帯電話ネットワークへの攻撃や、Eurograbberのようなテキストメッセージの傍受やリダイレクトに使用できるマルウェアにより、SMSで送信するOTPは脆弱性が高すぎると結論付けた。

Higher levels of authentication

ほとんどの攻撃が遠隔インターネット接続から発生するので、2FAによりこれらの攻撃の脅威が少なくなる。 パスワードの取得はアクセスには十分ではなく、攻撃者がユーザーアカウントに関連する2つ目の認証要素も取得できる可能性は低い。

しかし、攻撃者は時に物理世界の認証要素を破壊する。 たとえば、ターゲット施設をしつこく捜索すると、ゴミ箱や、パスワード・データベースを含む不注意に捨てられた記憶装置から従業員 ID とパスワードが見つかるかもしれない。 しかし、認証に追加要素が必要な場合、攻撃者は少なくとももう1つの障害に直面することになる。 このため、一部の高セキュリティ環境では、3 要素認証 (3FA) のような、より要求の厳しい形式の MFA を必要としています。3 要素認証は通常、物理トークンと、指紋スキャンや声紋などの生体データと組み合わせて使用するパスワードの所有が必要です。 また、地理的な位置、デバイスの種類、時間帯などの要素も、ユーザーを認証するかブロックするかの判断材料として利用されています。 さらに、ユーザーのキーストロークの長さ、タイピング速度、マウスの動きなどの行動バイオメトリクスをリアルタイムで監視し、ログイン時に1回限りの認証チェックではなく、継続的な認証を行うことも可能です。

2FA向けプッシュ通知

プッシュ通知は、ユーザーのデバイス上のセキュリティ アプリに直接通知を送信して、認証試行の発生をユーザーに通知することにより、ユーザーの認証を行うパスワードなしの認証方法です。 ユーザーは、認証の詳細を確認し、通常1回のタップでアクセスを承認または拒否することができる。 ユーザーが認証要求を承認すると、サーバーはその要求を受け取り、ユーザーをWebアプリにログインさせます。

プッシュ通知では、認証システムに登録されたデバイス(通常はモバイル デバイス)がユーザーの手元にあることを確認することで、ユーザーを認証します。 攻撃者がデバイスを危険にさらした場合、プッシュ通知も危険にさらされます。 プッシュ通知は、中間者攻撃(MitM)、不正アクセス、フィッシングやソーシャル・エンジニアリング攻撃の機会をなくします。

プッシュ通知は他の形式の認証方法よりも安全ですが、セキュリティ・リスクも存在します。 たとえば、ユーザーはプッシュ通知を受け取ったときに承認をタップすることに慣れているため、不正な認証要求を誤って承認してしまう可能性があります。

認証の将来

主要な認証方法としてパスワードに頼ることは、もはやユーザーが要求するセキュリティやユーザー体験 (UX) を提供するものではありません。 また、パスワード マネージャーや MFA などのレガシー セキュリティ ツールは、ユーザー名とパスワードの問題に対処しようとしても、本質的に時代遅れのアーキテクチャであるパスワード データベースに依存しています。

その結果、将来のセキュリティ向上を目指す組織は、パスワード不要の認証テクノロジーを使用して UX を改善することを模索しています。

ユーザー、アプリケーション、およびデバイス レベルでパスワードなしの認証方法としてバイオメトリクスを使用すると、システムにログインする従業員が本人であることをより確実にすることができます。 プロトコルは、ID プロバイダとサービス・プロバイダ間の通信を容易にすることを目的とした標準規格である。 ID プロバイダに認証された従業員は、パスワードを入力することなく、割り当てられたサービス プロバイダにも認証されます。

パスワードを使用しないことは、従業員にとってより良い UX につながるため、組織に利益をもたらします。 パスワードレス認証は、従業員がパスワードに頼ることなく、簡単かつ安全に仕事にログインするための新しい方法を導入します。 これにより、アカウントの回復、パスワードのリセット要求、および手動でのパスワードのローテーションのプロセスが不要になります。

SFAサービスとしては、ユーザーIDとパスワードは最も安全ではありません。 パスワードによる認証の問題点として、強力なパスワードを作成し、記憶するための知識と勤勉さが必要であることが挙げられます。 パスワードは、ログイン情報を記載した付箋紙や古いハードディスク、ソーシャルエンジニアリングなど、多くの内部脅威から保護する必要がある。 パスワードは、ブルートフォース攻撃、辞書攻撃、またはレインボー テーブル攻撃を使用するハッカーなどの外部の脅威の餌食にもなります。

十分な時間とリソースがあれば、攻撃者は通常、パスワード ベースのセキュリティ システムに侵入して、ユーザーの個人情報を含む企業データを盗むことができます。 パスワードは、低コストで導入しやすく、親しみやすいため、SFAの最も一般的な形態であり続けています。

二要素認証製品の種類

トークンからRFIDカード、スマートフォンアプリまで、2FAを実装するためのさまざまなデバイスやサービスがある。

二要素認証製品は、ログイン時に使用するためにユーザーに渡されるトークンと、トークンを正しく使用しているユーザーのアクセスを認識し認証するインフラストラクチャまたはソフトウェアの 2 つのカテゴリに分けることができます。 これらの認証コードはワンタイムパスワード(OTP)とも呼ばれ、通常はサーバーによって生成され、認証デバイスやアプリによって本物であると認識される。 認証コードは、特定のデバイス、ユーザー、またはアカウントにリンクされた短いシーケンスで、認証プロセスの一部として 1 回だけ使用できます。

組織は、トークンで認証するユーザーを受け入れ、処理し、アクセスを許可または拒否するシステムを展開する必要があります。 これは、サーバー ソフトウェア、専用のハードウェア サーバー、またはサード パーティ ベンダーのサービスとして提供される形で展開されるかもしれません。

2FAの重要な側面は、認証されたユーザーが、そのユーザーが承認したすべてのリソースへのアクセス、およびそれらのリソースのみへのアクセスを許可されることを確実にすることです。 その結果、2FAの重要な機能の1つは、認証システムを組織の認証データとリンクさせることです。 Microsoft は、Microsoft Active Directory、Azure AD、または Fast IDentity Online (FIDO 2.0) によるユーザー認証と同様に、Microsoft アカウントで操作できる Windows Hello を通じて、組織が Windows 10 で 2FA をサポートするために必要なインフラのいくつかを提供しています。 人気のあるハードウェア・トークンの1つがYubiKeyで、OTP、公開鍵暗号化、認証、およびFIDOアライアンスが開発したUniversal 2nd Factor (U2F) プロトコルをサポートする小型のUniversal Serial Bus (USB) デバイスである。 YubiKey トークンは、カリフォルニア州パロアルトに拠点を置くYubico Inc.によって販売されています。

YubiKeyを持つユーザーがOTPをサポートするオンラインサービス(Gmail、GitHub、WordPressなど)にログインする際、デバイスのUSBポートにYubiKeyを挿入してパスワードを入力、YubiKeyフィールドでクリックしてYubiKeyボタンをタッチします。

OTPは44文字の使い捨てパスワードで、最初の12文字はアカウントに登録されたセキュリティキーを識別するユニークなIDです。 残りの32文字は、最初のアカウント登録時に設定された、端末とYubicoのサーバーだけが知っている鍵を使用して暗号化された情報です。

OTPは、オンラインサービスからYubicoに送信されて、認証チェックが行われます。 OTPが認証されると、Yubicoの認証サーバーから、このユーザーのトークンであることを確認するメッセージが返されます。 これで2FAは完了です。 ユーザは2つの認証要素を提供したことになります。

Two-factor authentication for mobile device authentication

Smartphones provides a variety of possibilities for 2FA, allowing company to use what works best for them. 一部のデバイスは指紋を認識することができ、内蔵カメラは顔認識または虹彩スキャンに使用することができ、マイクは音声認識に使用することができます。 また、GPSを搭載したスマートフォンでは、位置情報を確認することも可能です。 音声またはショート・メッセージ・サービス(SMS)も帯域外認証のチャネルとして使用できます。

信頼できる電話番号を使用して、テキスト・メッセージまたは自動電話によって検証コードを受信することができます。

Apple iOS、Google Android、Windows 10はすべて2FAをサポートするアプリを備えており、携帯電話自体が所有要素を満たす物理デバイスとして機能することが可能である。 ミシガン州アナーバーに拠点を置き、2018年にシスコが23億5000万ドルで買収したDuo Securityは、顧客が信頼できるデバイスを2FAに利用できる製品を提供する2FAプラットフォームベンダーである。 Duoのプラットフォームは、まずユーザーが信頼できることを確立してから、モバイルデバイスがユーザーの認証にも信頼できることを検証します

認証アプリは、テキスト、音声通話、電子メールで認証コードを取得する必要性を代替します。 たとえば、Google Authenticator をサポートする Web サイトやWeb ベースのサービスにアクセスするには、ユーザーはユーザー名とパスワード(知識要素)を入力します。 その後、6桁の数字を入力するよう促される。 テキストメッセージを受信するために数秒待たなければならない代わりに、Authenticatorがその番号を生成します。 この番号は30秒ごとに変更され、ログインごとに異なる。

これらの製品や他の2FA製品は、2FAの実装に必要な最小システム要件に関する情報を提供しています。

2ファクタ認証は安全ですか

アクセス権がもはやパスワードの強度だけに依存しないため、2ファクタ認証はセキュリティを改善しますが、2ファクタ認証方式はその最も弱い構成要素と同じくらい安全であるにすぎません。 例えば、ハードウェアトークンは、発行者や製造者のセキュリティに依存する。 セキュリティ企業の RSA Security が SecurID 認証トークンがハッキングされたと報告したときです。

アカウント回復プロセス自体も、2 要素認証を無効にするために使用すると、2FA プロセスをバイパスして、ユーザーの現在のパスワードをリセットして、再ログインできるように仮パスワードをメールすることが多いため、破壊される可能性があります。 Cloudflare の最高経営責任者のビジネス用 Gmail アカウントがこの方法でハッキングされました。

SMS ベースの 2FA は安価で実装しやすく、ユーザーフレンドリーだと考えられていますが、数々の攻撃に対して脆弱性があります。 米国標準技術局(NIST)は、Special Publication 800-63-3: Digital Identity Guidelinesで、2FAサービスにおけるSMSの使用を推奨している。 NISTは、Signaling System 7ハックのような携帯電話番号ポータビリティ攻撃による携帯電話ネットワークへの攻撃や、Eurograbberのようなテキストメッセージの傍受やリダイレクトに使用できるマルウェアにより、SMSで送信するOTPは脆弱性が高すぎると結論付けた。

Higher levels of authentication

ほとんどの攻撃が遠隔インターネット接続から発生するので、2FAによりこれらの攻撃の脅威が少なくなる。 パスワードの取得はアクセスには十分ではなく、攻撃者がユーザーアカウントに関連する2つ目の認証要素も取得できる可能性は低い。

しかし、攻撃者は時に物理世界の認証要素を破壊する。 たとえば、ターゲット施設をしつこく捜索すると、ゴミ箱や、パスワード・データベースを含む不注意に捨てられた記憶装置から従業員 ID とパスワードが見つかるかもしれない。 しかし、認証に追加要素が必要な場合、攻撃者は少なくとももう1つの障害に直面することになる。 このため、一部の高セキュリティ環境では、3 要素認証 (3FA) のような、より要求の厳しい形式の MFA を必要としています。3 要素認証は通常、物理トークンと、指紋スキャンや声紋などの生体データと組み合わせて使用するパスワードの所有が必要です。 また、地理的な位置、デバイスの種類、時間帯などの要素も、ユーザーを認証するかブロックするかの判断材料として利用されています。 さらに、ユーザーのキーストロークの長さ、タイピング速度、マウスの動きなどの行動バイオメトリクスをリアルタイムで監視し、ログイン時に1回限りの認証チェックではなく、継続的な認証を行うことも可能です。

2FA向けプッシュ通知

プッシュ通知は、ユーザーのデバイス上のセキュリティ アプリに直接通知を送信して、認証試行の発生をユーザーに通知することにより、ユーザーの認証を行うパスワードなしの認証方法です。 ユーザーは、認証の詳細を確認し、通常1回のタップでアクセスを承認または拒否することができる。 ユーザーが認証要求を承認すると、サーバーはその要求を受け取り、ユーザーをWebアプリにログインさせます。

プッシュ通知では、認証システムに登録されたデバイス(通常はモバイル デバイス)がユーザーの手元にあることを確認することで、ユーザーを認証します。 攻撃者がデバイスを危険にさらした場合、プッシュ通知も危険にさらされます。 プッシュ通知は、中間者攻撃(MitM)、不正アクセス、フィッシングやソーシャル・エンジニアリング攻撃の機会をなくします。

プッシュ通知は他の形式の認証方法よりも安全ですが、セキュリティ・リスクも存在します。 たとえば、ユーザーはプッシュ通知を受け取ったときに承認をタップすることに慣れているため、不正な認証要求を誤って承認してしまう可能性があります。

認証の将来

主要な認証方法としてパスワードに頼ることは、もはやユーザーが要求するセキュリティやユーザー体験 (UX) を提供するものではありません。 また、パスワード マネージャーや MFA などのレガシー セキュリティ ツールは、ユーザー名とパスワードの問題に対処しようとしても、本質的に時代遅れのアーキテクチャであるパスワード データベースに依存しています。

その結果、将来のセキュリティ向上を目指す組織は、パスワード不要の認証テクノロジーを使用して UX を改善することを模索しています。

ユーザー、アプリケーション、およびデバイス レベルでパスワードなしの認証方法としてバイオメトリクスを使用すると、システムにログインする従業員が本人であることをより確実にすることができます。 プロトコルは、ID プロバイダとサービス・プロバイダ間の通信を容易にすることを目的とした標準規格である。 ID プロバイダに認証された従業員は、パスワードを入力することなく、割り当てられたサービス プロバイダにも認証されます。

パスワードを使用しないことは、従業員にとってより良い UX につながるため、組織に利益をもたらします。 パスワードレス認証は、従業員がパスワードに頼ることなく、簡単かつ安全に仕事にログインするための新しい方法を導入します。 これにより、アカウントの回復、パスワードのリセット要求、および手動でのパスワードのローテーションのプロセスが不要になります。