authenticatie met twee factoren (2FA), soms tweestapsverificatie of authenticatie met twee factoren genoemd, is een beveiligingsproces waarbij gebruikers twee verschillende authenticatiefactoren opgeven om zichzelf te verifiëren. Dit proces wordt uitgevoerd om zowel de inloggegevens van de gebruiker als de bronnen waartoe de gebruiker toegang heeft, beter te beschermen. Verificatie met twee factoren biedt een hoger beveiligingsniveau dan verificatiemethoden die berusten op verificatie met één factor (single-factor authentication, SFA), waarbij de gebruiker slechts één factor levert — meestal een wachtwoord of een paswoord. Authenticatie met twee factoren berust op het verstrekken van een wachtwoord en een tweede factor, meestal een veiligheidstoken of een biometrische factor, zoals een vingerafdruk of gezichtsscan.

Twee-factorauthenticatie voegt een extra beveiligingslaag toe aan het authenticatieproces door het voor aanvallers moeilijker te maken om toegang te krijgen tot de apparaten of online accounts van een persoon, omdat het kennen van het wachtwoord van het slachtoffer alleen niet genoeg is om de authenticatiecontrole te doorstaan. Twee-factorauthenticatie wordt al lang gebruikt om de toegang tot gevoelige systemen en gegevens te controleren, en online serviceproviders gebruiken steeds vaker 2FA om de geloofsbrieven van hun gebruikers te beschermen tegen gebruik door hackers die een wachtwoorddatabase hebben gestolen of phishingcampagnes hebben gebruikt om gebruikerswachtwoorden te bemachtigen.

- Wat zijn authenticatiefactoren?

- Wat is identiteits- en toegangsbeheer? Gids voor IAM

- Hoe werkt two-factor authenticatie?

- Elementen van twee-factor authenticatie

- Typen producten voor twee-factorauthenticatie

- Hoe 2FA-hardware tokens werken

- Twee-factor authenticatie voor mobiele apparaatauthenticatie

- Is authenticatie op basis van twee factoren veilig?

- Hogere authenticatieniveaus

- Push-notificaties voor 2FA

- Toekomst van authenticatie

Wat zijn authenticatiefactoren?

Er zijn verschillende manieren waarop iemand kan worden geauthenticeerd met behulp van meer dan één authenticatiemethode. Momenteel berusten de meeste authenticatiemethoden op kennisfactoren, zoals een traditioneel wachtwoord, terwijl authenticatiemethoden met twee factoren ofwel een bezitsfactor ofwel een inherence factor toevoegen.

Authenticatiefactoren, gerangschikt in ongeveer volgorde van adoptie voor computers, omvatten het volgende:

- Een kennisfactor is iets dat de gebruiker kent, zoals een wachtwoord, een PIN (persoonlijk identificatienummer) of een ander type gedeeld geheim.

- Een bezitsfactor is iets dat de gebruiker heeft, zoals een ID-kaart, een veiligheidstoken, een mobiele telefoon, een mobiel apparaat of een smartphone-app, om authenticatieverzoeken goed te keuren.

- Een inherence factor, meer algemeen een biometrische factor genoemd, is iets dat inherent is aan het fysieke zelf van de gebruiker. Dit kunnen persoonlijke attributen zijn die in kaart zijn gebracht op basis van fysieke kenmerken, zoals vingerafdrukken die zijn geauthenticeerd via een vingerafdruklezer. Andere veelgebruikte inentingsfactoren zijn gezichts- en stemherkenning. Ze omvatten ook gedragsbiometrie, zoals toetsaanslagdynamiek, loop- of spraakpatronen.

- Een locatiefactor, gewoonlijk aangeduid door de locatie van waaruit een authenticatiepoging wordt gedaan, kan worden afgedwongen door authenticatiepogingen te beperken tot specifieke apparaten op een bepaalde locatie of, meer gebruikelijk, door de geografische bron van een authenticatiepoging te traceren op basis van het bron-Internet Protocol (IP)-adres of andere geolocatie-informatie, zoals Global Positioning System (GPS)-gegevens, afgeleid van de mobiele telefoon of een ander apparaat van de gebruiker.

- Een tijdfactor beperkt de gebruikersauthenticatie tot een specifiek tijdsvenster waarin inloggen is toegestaan en beperkt de toegang tot het systeem buiten dat venster.

Opgemerkt moet worden dat de overgrote meerderheid van twee-factor authenticatiemethoden vertrouwt op de eerste drie authenticatiefactoren, hoewel systemen die een grotere beveiliging vereisen, deze kunnen gebruiken om multifactor authenticatie (MFA) te implementeren, die kan vertrouwen op twee of meer onafhankelijke referenties voor een veiligere authenticatie.

Dit artikel maakt deel uit van

Wat is identiteits- en toegangsbeheer? Gids voor IAM

- Wat ook bevat:

- Hoe bouw je een effectieve IAM-architectuur

- 4 essentiële best practices voor identiteits- en toegangsbeheer

- 5 IAM-trends die de toekomst van beveiliging vormgeven

Hoe werkt two-factor authenticatie?

Hier ziet u hoe authenticatie met twee factoren werkt:

- De gebruiker wordt door de applicatie of de website gevraagd om in te loggen.

- De gebruiker voert in wat hij weet — meestal gebruikersnaam en wachtwoord. Vervolgens vindt de server van de site een match en herkent de gebruiker.

- Voor processen die geen wachtwoorden vereisen, genereert de website een unieke beveiligingssleutel voor de gebruiker. Het authenticatiehulpmiddel verwerkt de sleutel, en de server van de site valideert deze.

- De site vraagt de gebruiker dan om de tweede aanmeldingsstap te starten. Hoewel deze stap een aantal vormen kan aannemen, moeten gebruikers bewijzen dat zij iets hebben dat alleen zij zouden hebben, zoals een beveiligingstoken, ID-kaart, smartphone of ander mobiel apparaat. Dit is de bezitsfactor.

- Daarna voert de gebruiker een eenmalige code in die tijdens stap vier is gegenereerd.

- Na het verstrekken van beide factoren wordt de gebruiker geauthenticeerd en krijgt hij toegang tot de applicatie of website.

Elementen van twee-factor authenticatie

Twee-factor authenticatie is een vorm van MFA. Technisch gezien is het in gebruik wanneer er twee authenticatiefactoren nodig zijn om toegang te krijgen tot een systeem of dienst. Het gebruik van twee factoren uit dezelfde categorie is echter geen 2FA; bijvoorbeeld het vereisen van een wachtwoord en een gedeeld geheim wordt nog steeds beschouwd als SFA, omdat ze beide tot hetzelfde type authenticatiefactor behoren: kennis.

Voor zover het SFA-diensten betreft, zijn gebruikers-ID en wachtwoord niet de meest veilige. Een probleem met authenticatie op basis van een wachtwoord is dat het kennis en toewijding vereist om sterke wachtwoorden te maken en te onthouden. Wachtwoorden moeten worden beschermd tegen vele bedreigingen van binnenuit, zoals onzorgvuldig opgeslagen sticky notes met inloggegevens, oude harde schijven en social engineering exploits. Wachtwoorden vallen ook ten prooi aan externe bedreigingen, zoals hackers die brute-force-, woordenboek- of rainbow-tabelaanvallen gebruiken.

Als een aanvaller genoeg tijd en middelen heeft, kan hij meestal inbreken op wachtwoordgebaseerde beveiligingssystemen en bedrijfsgegevens stelen, waaronder de persoonlijke informatie van gebruikers. Wachtwoorden zijn de meest gebruikelijke vorm van SFA gebleven vanwege de lage kosten, het gemak van implementatie en de bekendheid. Meervoudige challenge-response-vragen kunnen meer veiligheid bieden, afhankelijk van hoe ze worden geïmplementeerd, en stand-alone biometrische verificatiemethoden kunnen ook een veiligere methode van SFA bieden.

Typen producten voor twee-factorauthenticatie

Er zijn veel verschillende apparaten en diensten voor het implementeren van 2FA – van tokens tot radiofrequentie-identificatie (RFID)-kaarten tot smartphone-apps.

Twee-factor authenticatieproducten kunnen worden onderverdeeld in twee categorieën: tokens die aan gebruikers worden gegeven om te gebruiken bij het inloggen en infrastructuur of software die de toegang herkent en authenticeert voor gebruikers die hun tokens correct gebruiken.

Authenticatietokens kunnen fysieke apparaten zijn, zoals sleutelhangers of smartcards, of ze kunnen bestaan in software als mobiele of desktop-apps die pincodes genereren voor authenticatie. Deze authenticatiecodes, ook bekend als eenmalige wachtwoorden (OTP’s), worden meestal gegenereerd door een server en kunnen als authentiek worden herkend door een authenticatieapparaat of -app. De authenticatiecode is een korte reeks die is gekoppeld aan een bepaald apparaat, gebruiker of account en kan eenmalig worden gebruikt als onderdeel van een authenticatieproces.

Organisaties moeten een systeem inzetten om gebruikers die zich authenticeren met hun tokens te accepteren, verwerken en toegang te verlenen — of te weigeren –. Dit kan worden geïmplementeerd in de vorm van serversoftware, een speciale hardwareserver of als een dienst van een externe leverancier.

Een belangrijk aspect van 2FA is ervoor te zorgen dat de geauthenticeerde gebruiker toegang krijgt tot alle middelen waarvoor de gebruiker is goedgekeurd — en alleen die middelen. Een van de belangrijkste functies van 2FA is dan ook het koppelen van het authenticatiesysteem aan de authenticatiegegevens van een organisatie. Microsoft biedt een deel van de infrastructuur die nodig is voor organisaties om 2FA te ondersteunen in Windows 10 via Windows Hello, dat kan werken met Microsoft-accounts, evenals het authenticeren van gebruikers via Microsoft Active Directory, Azure AD of Fast IDentity Online (FIDO 2.0).

Hoe 2FA-hardware tokens werken

Hardware tokens voor 2FA zijn beschikbaar die verschillende benaderingen van authenticatie ondersteunen. Een populair hardwaretoken is de YubiKey, een klein Universal Serial Bus (USB)-apparaat dat OTP’s, openbare-sleutelversleuteling en -authenticatie, en het Universal 2nd Factor (U2F)-protocol ondersteunt dat is ontwikkeld door de FIDO Alliance. YubiKey tokens worden verkocht door Yubico Inc, gevestigd in Palo Alto, Calif.

Wanneer gebruikers met een YubiKey inloggen op een online dienst die OTP’s ondersteunt — zoals Gmail, GitHub of WordPress — steken ze hun YubiKey in de USB-poort van hun apparaat, voeren hun wachtwoord in, klikken in het YubiKey-veld en raken de YubiKey-knop aan. De YubiKey genereert een OTP en voert deze in het veld in.

De OTP is een wachtwoord van 44 tekens voor eenmalig gebruik; de eerste 12 tekens zijn een unieke ID die de beveiligingssleutel identificeert die bij het account is geregistreerd. De resterende 32 tekens bevatten informatie die is versleuteld met behulp van een sleutel die alleen bekend is bij het apparaat en de servers van Yubico, en die is vastgesteld tijdens de initiële accountregistratie.

De OTP wordt door de online dienst naar Yubico verzonden voor verificatiecontrole. Zodra de OTP is gevalideerd, stuurt de Yubico-authenticatieserver een bericht terug waarin wordt bevestigd dat dit het juiste token is voor deze gebruiker. De 2FA is voltooid. De gebruiker heeft twee authenticatiefactoren opgegeven: Het wachtwoord is de kennisfactor, en de YubiKey is de bezitsfactor.

Twee-factor authenticatie voor mobiele apparaatauthenticatie

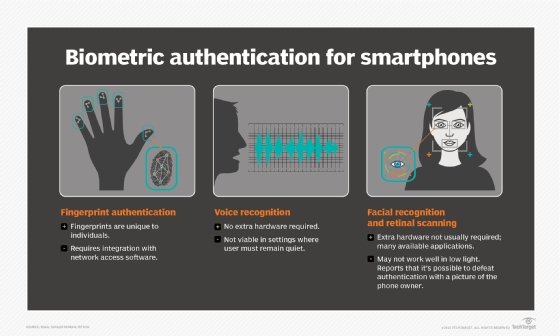

Smartphones bieden een verscheidenheid aan mogelijkheden voor 2FA, waardoor bedrijven kunnen gebruiken wat voor hen het beste werkt. Sommige toestellen kunnen vingerafdrukken herkennen, een ingebouwde camera kan worden gebruikt voor gezichtsherkenning of irisscanning, en de microfoon kan worden gebruikt voor stemherkenning. Smartphones met GPS kunnen als extra factor de locatie verifiëren. Spraak of Short Message Service (SMS) kunnen ook worden gebruikt als kanaal voor authenticatie buiten de band.

Een vertrouwd telefoonnummer kan worden gebruikt om verificatiecodes te ontvangen per sms of geautomatiseerd telefoongesprek. Een gebruiker moet ten minste één vertrouwd telefoonnummer verifiëren om zich in te schrijven voor 2FA.

Apple iOS, Google Android en Windows 10 hebben allemaal apps die 2FA ondersteunen, waardoor de telefoon zelf kan dienen als het fysieke apparaat om te voldoen aan de bezitsfactor. Duo Security, gevestigd in Ann Arbor, Mich, en in 2018 gekocht door Cisco voor $ 2,35 miljard, is een 2FA-platformverkoper wiens product klanten in staat stelt om hun vertrouwde apparaten te gebruiken voor 2FA. Duo’s platform stelt eerst vast dat een gebruiker wordt vertrouwd voordat wordt geverifieerd of het mobiele apparaat ook kan worden vertrouwd voor het authenticeren van de gebruiker.

Authenticator-apps vervangen de noodzaak om een verificatiecode te verkrijgen via sms, spraakoproep of e-mail. Om bijvoorbeeld toegang te krijgen tot een website of webgebaseerde dienst die Google Authenticator ondersteunt, typen gebruikers hun gebruikersnaam en wachtwoord in – een kennisfactor. Gebruikers wordt dan gevraagd een getal van zes cijfers in te voeren. In plaats van een paar seconden te moeten wachten op een sms-bericht, genereert de Authenticator het nummer voor hen. Deze nummers veranderen elke 30 seconden en zijn bij elke aanmelding anders. Door het juiste nummer in te voeren, voltooien gebruikers het verificatieproces en bewijzen ze het bezit van het juiste apparaat – een eigendomsfactor.

Deze en andere 2FA-producten bieden informatie over de minimale systeemvereisten die nodig zijn om 2FA te implementeren.

Is authenticatie op basis van twee factoren veilig?

Hoewel authenticatie op basis van twee factoren de veiligheid verbetert – omdat het recht op toegang niet langer uitsluitend afhankelijk is van de sterkte van een wachtwoord – zijn systemen voor authenticatie op basis van twee factoren slechts zo veilig als hun zwakste component. Hardwaretokens zijn bijvoorbeeld afhankelijk van de veiligheid van de uitgever of fabrikant. Een van de meest geruchtmakende gevallen van een gecompromitteerd twee-factorsysteem vond plaats in 2011, toen beveiligingsbedrijf RSA Security meldde dat zijn SecurID-authenticatietokens waren gehackt.

Het accountherstelproces zelf kan ook worden ondermijnd wanneer het wordt gebruikt om twee-factorauthenticatie te omzeilen, omdat het vaak het huidige wachtwoord van een gebruiker reset en een tijdelijk wachtwoord e-mailt zodat de gebruiker opnieuw kan inloggen, waardoor het 2FA-proces wordt omzeild. De zakelijke Gmail-accounts van de chief executive van Cloudflare werden op deze manier gehackt.

Hoewel SMS-gebaseerde 2FA goedkoop en eenvoudig te implementeren is en als gebruiksvriendelijk wordt beschouwd, is het kwetsbaar voor tal van aanvallen. Het National Institute of Standards and Technology (NIST) heeft het gebruik van SMS in 2FA-diensten ontmoedigd in zijn Special Publication 800-63-3: Digital Identity Guidelines. NIST concludeerde dat OTP’s die via SMS worden verstuurd te kwetsbaar zijn vanwege aanvallen op de portabiliteit van mobiele telefoonnummers, zoals de Signaling System 7-hack, tegen het mobiele telefoonnetwerk en malware, zoals Eurograbber, waarmee tekstberichten kunnen worden onderschept of omgeleid.

Hogere authenticatieniveaus

De meeste aanvallen vinden hun oorsprong via internetverbindingen op afstand, zodat 2FA deze aanvallen minder bedreigend maakt. Het verkrijgen van wachtwoorden is niet voldoende voor toegang, en het is onwaarschijnlijk dat een aanvaller ook de tweede authenticatiefactor van een gebruikersaccount zou kunnen verkrijgen.

Soms breken aanvallers echter een authenticatiefactor in de fysieke wereld. Zo kan een hardnekkige doorzoeking van het doelwit een werknemers-ID en wachtwoord in de prullenbak opleveren, of in achteloos weggegooide opslagmedia met wachtwoorddatabases. Als echter extra factoren vereist zijn voor de authenticatie, wordt de aanvaller geconfronteerd met ten minste één extra obstakel. Omdat de factoren onafhankelijk zijn, zou compromittering van de ene niet tot compromittering van de andere moeten leiden.

Daarom vereisen sommige hoogbeveiligde omgevingen een veeleisender vorm van MFA, zoals drie-factorauthenticatie (3FA), waarbij doorgaans sprake is van het bezit van een fysiek token en een wachtwoord dat wordt gebruikt in combinatie met biometrische gegevens, zoals vingerafdrukscans of stemafdrukken. Factoren zoals geolocatie, type apparaat en tijdstip van de dag worden ook gebruikt om te helpen bepalen of een gebruiker moet worden geauthenticeerd of geblokkeerd. Daarnaast kunnen biometrische gedragskenmerken, zoals de lengte van de toetsaanslagen, de typesnelheid en de muisbewegingen van een gebruiker, ook discreet in realtime worden gecontroleerd om een continue authenticatie mogelijk te maken in plaats van een eenmalige authenticatiecontrole bij het inloggen.

Push-notificaties voor 2FA

Een push-notificatie is een wachtwoordloze authenticatie die een gebruiker verifieert door een notificatie rechtstreeks naar een beveiligde app op het apparaat van de gebruiker te sturen, om de gebruiker te waarschuwen dat er een authenticatiepoging wordt gedaan. De gebruiker kan de details van de verificatiepoging bekijken en de toegang goedkeuren of weigeren – meestal met één tik. Als de gebruiker het authenticatieverzoek goedkeurt, ontvangt de server dat verzoek en logt de gebruiker in op de webapp.

Push-notificaties authenticeren de gebruiker door te bevestigen dat het apparaat dat bij het authenticatiesysteem is geregistreerd – meestal een mobiel apparaat – in het bezit is van de gebruiker. Als een aanvaller het apparaat in gevaar brengt, worden ook de pushberichten in gevaar gebracht. Pushberichten elimineren de mogelijkheden voor man-in-the-middle (MitM)-aanvallen, ongeautoriseerde toegang, en phishing- en social engineering-aanvallen.

Hoewel pushberichten veiliger zijn dan andere vormen van authenticatiemethoden, zijn er nog steeds beveiligingsrisico’s. Gebruikers kunnen bijvoorbeeld per ongeluk een frauduleus authenticatieverzoek goedkeuren, omdat ze gewend zijn goedkeuring te tikken wanneer ze push-notificaties ontvangen.

Toekomst van authenticatie

Het vertrouwen op wachtwoorden als belangrijkste authenticatiemethode biedt niet langer de beveiliging of gebruikerservaring (UX) die gebruikers eisen. En hoewel oudere beveiligingstools, zoals een wachtwoordmanager en MFA, de problemen van gebruikersnamen en wachtwoorden proberen op te lossen, zijn ze afhankelijk van een in wezen verouderde architectuur: de wachtwoorddatabase.

Dientengevolge onderzoeken organisaties die de beveiliging in de toekomst willen verbeteren, het gebruik van wachtwoordloze authenticatietechnologieën om de UX te verbeteren.

Met wachtwoordloze authenticatie kunnen gebruikers zich veilig in hun applicaties authenticeren, zonder wachtwoorden te hoeven invoeren. In het bedrijfsleven betekent dit dat werknemers toegang hebben tot hun werk zonder wachtwoorden te hoeven invoeren — en dat de IT-afdeling nog steeds de volledige controle houdt over elke aanmelding.

Biometrie en veilige protocollen zijn een paar voorbeelden van wachtwoordloze authenticatietechnologieën.

Het gebruik van biometrie als de wachtwoordloze authenticatiemethode op gebruikers-, toepassings- en apparaatniveau kan bedrijven er beter van verzekeren dat de werknemers die zich aanmelden bij de systemen, ook echt zijn wie ze daar zeggen.

Protocollen zijn een ander voorbeeld van wachtwoordloze technologieën. Protocollen zijn normen die tot doel hebben de communicatie tussen een identiteitsaanbieder en een dienstverlener te vergemakkelijken. Een werknemer die wordt geauthenticeerd bij de identity provider, wordt ook geauthenticeerd bij de toegewezen service providers, zonder een wachtwoord in te voeren.

Doorgaan zonder wachtwoord heeft voordelen voor organisaties, omdat het elimineren van het wachtwoord resulteert in een betere UX voor hun werknemers. Wachtwoordloze authenticatie introduceert nieuwe manieren voor werknemers om eenvoudig en veilig in te loggen op hun werk, zonder te hoeven vertrouwen op wachtwoorden. Dit elimineert de noodzaak van accountherstel, verzoeken om wachtwoorden opnieuw in te stellen en het handmatige wachtwoordrotatieproces.