In deze tweede post gewijd aan systeembeheerders die te maken hebben met een risicobeoordeling, beveiligingsbeoordeling, due diligence of compliance vragenlijst: als u de eerste kwijt bent, kunt u die hier lezen. Deze keer bespreken we hoe je een wachtwoordbeleid kunt afdwingen door de standaardinstellingen te wijzigen – in termen van wachtwoordcomplexiteit en minimale lengte van wachtwoorden – in Windows Server 2012.

Dit is een taak die vaak moet worden uitgevoerd om te voldoen aan de beveiligingseisen die worden gesteld door de meeste moderne voorschriften en normen – zoals de ISO/IEC 27001:2013, ISO/IEC 27002:2013, ISO/IEC 20000:2011, NIST CyberSecurity Framework, SSAE/SOC2, ITIL, PCI-DSS enzovoort – maar het kan ook nuttig zijn voor degenen die hun systeem gewoon op een betere manier willen beschermen – of juist het tegenovergestelde willen doen door deze controles te versoepelen (wat u normaal gesproken niet zou moeten doen – lees hier om te begrijpen waarom).

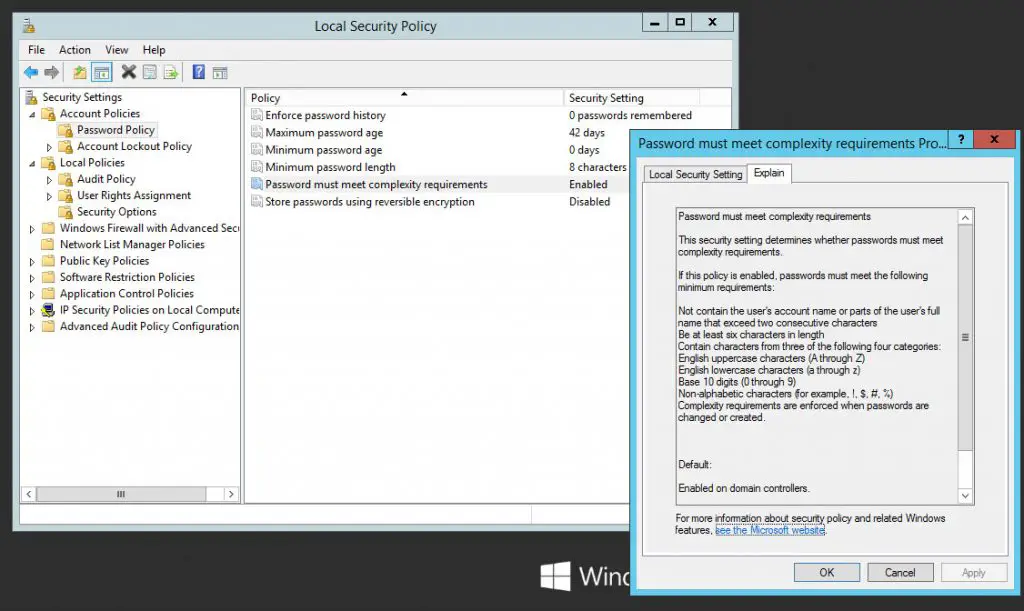

Hier ziet u hoe we de huidige systeeminstellingen op het gebied van wachtwoordsterkte kunnen bekijken en naar believen kunnen wijzigen:

Netwerken zonder Active Directory

In het geval dat u clients en/of servers moet configureren die niet op een Active Directory Domein zijn aangesloten, gebruikt u het volgende:

- Open het Configuratiescherm.

- Navigeer naar Administrative Tools > Local Security Policy.

- In het modale venster dat wordt geopend, vouwt u het knooppunt Security Settings > Account Policies > Password Policy uit.

Van daaruit kunt u de verschillende opties bekijken en/of bewerken die beschikbaar zijn in Windows Server 2012. U kunt er bijvoorbeeld voor kiezen om de complexiteitseisen voor wachtwoorden in of uit te schakelen, wat het volgende betekent:

Als dit beleid is ingeschakeld, moeten wachtwoorden aan de volgende minimumeisen voldoen:

- Bevatten niet de accountnaam van de gebruiker of delen van de volledige naam van de gebruiker die langer zijn dan twee opeenvolgende tekens

- Bevatten ten minste zes tekens

- Bevatten tekens uit drie van de volgende vier categorieën:

- Engelse hoofdletters (A t/m Z)

- Engelse kleine letters (a t/m z)

- Basis 10 cijfers (0 t/m 9)

- Niet-alfabetische tekens (bijvoorbeeld !, $, #, %)

- Complexiteitsvereisten worden afgedwongen wanneer wachtwoorden worden gewijzigd of gemaakt.

Dit standaard complexiteitsprofiel kan worden gewijzigd door het wachtwoord moet voldoen aan complexiteitsvereisten.

Dit zijn vrij goede instellingen, behalve voor de minimale lengte van het wachtwoord: zes tekens zou aantoonbaar levensvatbaar zijn geweest voor 2012, maar zijn zeker niet genoeg in 2017. Gelukkig kun je die optie opheffen door de minimumlengte van het wachtwoord aan te passen, die op (ten minste) 8 moet worden gezet om de meeste brute-force aanvallen af te weren.

Netwerken met Active Directory

Als uw client of server deel uitmaakt van een Active Directory-domein, kunt u de console voor lokaal beveiligingsbeleid niet gebruiken: gebruik in dat geval de beheerconsole Groepsbeleid vanuit Configuratiescherm > Administratieve instellingen van uw AD-domeincontroller en bewerk de GPO-instellingen daar.

Conclusie

Dat was het: we hopen dat deze tips andere systeembeheerders kunnen helpen om hun systeem te laten voldoen aan de nieuwste beveiligingsstandaarden.

Als u op zoek bent naar een manier om een idle timeout in te stellen voor Remote Desktop sessies, lees dan deze andere post.