W tym drugim wpisie dedykowanym dla administratorów systemów, którzy mają do czynienia z Oceną Ryzyka, Oceną Bezpieczeństwa, Due Diligence lub Kwestionariuszem Zgodności: jeśli zgubiłeś pierwszy, możesz go przeczytać tutaj. Tym razem porozmawiamy o tym, jak wymusić politykę haseł poprzez zmianę domyślnych ustawień – w zakresie złożoności i minimalnej długości hasła – w Windows Server 2012.

Jest to zadanie, które często trzeba wykonać, aby spełnić wymagania bezpieczeństwa stawiane przez większość współczesnych regulacji i standardów – takich jak ISO/IEC 27001:2013, ISO/IEC 27002:2013, ISO/IEC 20000:2011, NIST CyberSecurity Framework, SSAE/SOC2, ITIL, PCI-DSS i tak dalej – ale może być również przydatny dla tych, którzy po prostu chcą chronić swój system w lepszy sposób – lub zrobić dokładnie odwrotnie, rozluźniając te kontrole (co nie jest czymś, co powinieneś normalnie robić – przeczytaj tutaj, aby zrozumieć dlaczego).

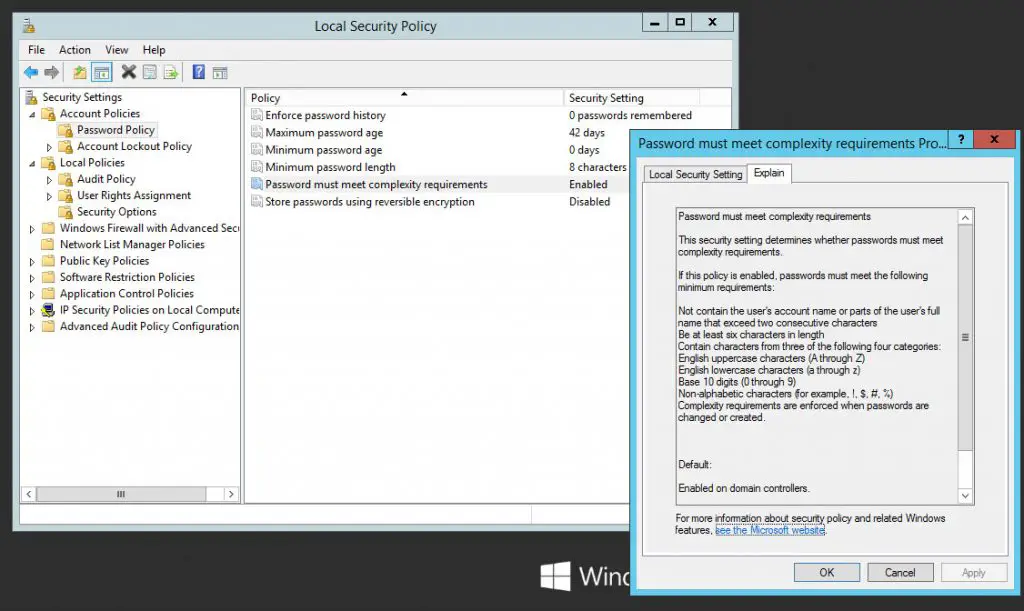

Oto jak możemy przyjrzeć się aktualnym ustawieniom systemu pod względem siły hasła i zmienić je według własnego uznania:

Sieci bez Active Directory

W przypadku, gdy musisz skonfigurować klientów i/lub serwery niepodłączone do domeny Active Directory, użyj następujących czynności:

- Otwórz Panel sterowania.

- Przejdź do Narzędzi administracyjnych > Lokalna polityka bezpieczeństwa.

- W oknie modalnym, które zostanie otwarte, rozwiń węzeł Ustawienia zabezpieczeń > Polityki kont > Polityka haseł.

W tym miejscu można wyświetlić i/lub edytować różne opcje dostępne w systemie Windows Server 2012. Na przykład, możesz wybrać włączenie lub wyłączenie wymagań dotyczących złożoności haseł, co oznacza następujące czynności:

Jeśli ta polityka jest włączona, hasła muszą spełniać następujące minimalne wymagania:

- Nie mogą zawierać nazwy konta użytkownika lub części pełnej nazwy użytkownika, które przekraczają dwa kolejne znaki

- Być długie na co najmniej sześć znaków

- Zawierać znaki z trzech z następujących czterech kategorii:

- Angielskie wielkie litery (od A do Z)

- Angielskie małe litery (od a do z)

- Cyfry z bazy 10 (od 0 do 9)

- Znaki niealfabetyczne (na przykład !, $, #, %)

- Wymagania dotyczące złożoności są egzekwowane, gdy hasła są zmieniane lub tworzone.

Ten standardowy profil złożoności może być przełączany za pomocą opcji Hasło musi spełniać wymagania dotyczące złożoności.

To są całkiem dobre ustawienia, z wyjątkiem minimalnej długości hasła: sześć znaków byłoby prawdopodobnie wykonalne w 2012 roku, ale zdecydowanie nie jest wystarczające w 2017 roku. Na szczęście można unieważnić tę pojedynczą opcję, zmieniając politykę minimalnej długości hasła, która powinna być ustawiona na (co najmniej) 8, aby odeprzeć większość ataków brute-force.

Sieci z Active Directory

Jeśli twój klient lub serwer jest częścią domeny Active Directory, nie będziesz w stanie użyć konsoli Lokalnych Zasad Bezpieczeństwa: jeśli tak jest, użyj konsoli Zarządzania Zasadami Grupy z Panelu Sterowania >Ustawienia administracyjne kontrolera domeny AD i edytuj tam ustawienia GPO.

Zakończenie

To wszystko: mamy nadzieję, że te wskazówki pomogą innym administratorom systemów uczynić ich systemy zgodnymi z najnowszymi standardami bezpieczeństwa.

Jeśli szukasz sposobu na ustawienie limitu czasu bezczynności dla sesji pulpitu zdalnego, przeczytaj ten inny wpis.