Autentificarea cu doi factori (2FA), denumită uneori verificare în doi pași sau autentificare cu doi factori, este un proces de securitate în care utilizatorii furnizează doi factori de autentificare diferiți pentru a se verifica. Acest proces este realizat pentru a proteja mai bine atât acreditările utilizatorului, cât și resursele pe care utilizatorul le poate accesa. Autentificarea cu doi factori oferă un nivel mai ridicat de securitate decât metodele de autentificare care depind de autentificarea cu un singur factor (SFA), în care utilizatorul furnizează un singur factor – de obicei, o parolă sau un cod de acces. Metodele de autentificare cu doi factori se bazează pe faptul că utilizatorul furnizează o parolă, precum și un al doilea factor, de obicei fie un jeton de securitate, fie un factor biometric, cum ar fi o amprentă digitală sau o scanare facială.

Autentificarea cu doi factori adaugă un nivel suplimentar de securitate la procesul de autentificare, îngreunând accesul atacatorilor la dispozitivele sau conturile online ale unei persoane, deoarece numai cunoașterea parolei victimei nu este suficientă pentru a trece de verificarea autentificării. Autentificarea cu doi factori a fost folosită de mult timp pentru a controla accesul la sisteme și date sensibile, iar furnizorii de servicii online folosesc din ce în ce mai mult 2FA pentru a proteja acreditările utilizatorilor lor împotriva utilizării de către hackerii care au furat o bază de date de parole sau au folosit campanii de phishing pentru a obține parolele utilizatorilor.

- Ce sunt factorii de autentificare?

- Ce este managementul identității și al accesului? Ghid pentru IAM

- Cum funcționează autentificarea cu doi factori?

- Elemente de autentificare cu doi factori

- Tipuri de produse de autentificare cu doi factori

- Cum funcționează token-urile hardware 2FA

- Autentificare cu doi factori pentru autentificarea dispozitivelor mobile

- Autentificarea cu doi factori este sigură?

- Niveluri mai ridicate de autentificare

- Notificări push pentru 2FA

- Future of authentication

Ce sunt factorii de autentificare?

Există mai multe moduri diferite în care o persoană poate fi autentificată folosind mai mult de o metodă de autentificare. În prezent, majoritatea metodelor de autentificare se bazează pe factori de cunoaștere, cum ar fi o parolă tradițională, în timp ce metodele de autentificare cu doi factori adaugă fie un factor de posesie, fie un factor de inerență.

Factorii de autentificare, enumerați în ordinea aproximativă de adoptare pentru calculatoare, includ următoarele:

- Un factor de cunoaștere este ceva ce utilizatorul cunoaște, cum ar fi o parolă, un PIN (număr personal de identificare) sau un alt tip de secret partajat.

- Un factor de posesie este ceva ce are utilizatorul, cum ar fi o carte de identitate, un jeton de securitate, un telefon mobil, un dispozitiv mobil sau o aplicație pentru smartphone, pentru a aproba cererile de autentificare.

- Un factor de inerență, mai frecvent numit factor biometric, este ceva inerent în sinele fizic al utilizatorului. Acestea pot fi atribute personale cartografiate din caracteristici fizice, cum ar fi amprentele digitale autentificate prin intermediul unui cititor de amprente. Alți factori de inerență utilizați în mod obișnuit includ recunoașterea facială și vocală. Aceștia includ, de asemenea, biometria comportamentală, cum ar fi dinamica apăsării tastelor, mersul sau modelele de vorbire.

- Un factor de localizare, denotat de obicei prin locația din care se face o încercare de autentificare, poate fi impus prin limitarea încercărilor de autentificare la anumite dispozitive dintr-o anumită locație sau, mai frecvent, prin urmărirea sursei geografice a unei încercări de autentificare pe baza adresei protocolului Internet (IP) sursă sau a altor informații de geolocalizare, cum ar fi datele sistemului de poziționare globală (GPS), obținute de la telefonul mobil al utilizatorului sau de la un alt dispozitiv.

- Un factor de timp restrânge autentificarea utilizatorului la o anumită fereastră de timp în care este permisă conectarea și restricționează accesul la sistem în afara acestei ferestre.

Trebuie remarcat faptul că marea majoritate a metodelor de autentificare cu doi factori se bazează pe primii trei factori de autentificare, deși sistemele care necesită o securitate mai mare îi pot utiliza pentru a implementa autentificarea multifactorială (MFA), care se poate baza pe două sau mai multe credențiale independente pentru o autentificare mai sigură.

Acest articol face parte din

Ce este managementul identității și al accesului? Ghid pentru IAM

- Care mai include:

- Cum să construiți o arhitectură IAM eficientă

- 4 bune practici esențiale de management al identității și accesului

- 5 tendințe IAM care modelează viitorul securității

Cum funcționează autentificarea cu doi factori?

Iată cum funcționează autentificarea cu doi factori:

- Utilizatorul este invitat să se conecteze de către aplicație sau de către site-ul web.

- Utilizatorul introduce ceea ce știe – de obicei, numele de utilizator și parola. Apoi, serverul site-ului găsește o potrivire și îl recunoaște pe utilizator.

- Pentru procesele care nu necesită parole, site-ul web generează o cheie de securitate unică pentru utilizator. Instrumentul de autentificare procesează cheia, iar serverul site-ului o validează.

- Site-ul solicită apoi utilizatorului să inițieze a doua etapă de autentificare. Deși acest pas poate lua mai multe forme, utilizatorii trebuie să dovedească faptul că au ceva ce numai ei ar avea, cum ar fi un token de securitate, o carte de identitate, un smartphone sau un alt dispozitiv mobil. Acesta este factorul de posesie.

- Apoi, utilizatorul introduce un cod unic care a fost generat în timpul pasului patru.

- După ce a furnizat ambii factori, utilizatorul este autentificat și i se acordă accesul la aplicație sau la site-ul web.

Elemente de autentificare cu doi factori

Autentificarea cu doi factori este o formă de MFA. Din punct de vedere tehnic, este utilizată ori de câte ori sunt necesari doi factori de autentificare pentru a obține accesul la un sistem sau serviciu. Cu toate acestea, utilizarea a doi factori din aceeași categorie nu constituie 2FA; de exemplu, solicitarea unei parole și a unui secret partajat este considerată în continuare SFA, deoarece ambele fac parte din același tip de factor de autentificare: cunoaștere.

În ceea ce privește serviciile SFA, ID-ul utilizatorului și parola nu sunt cele mai sigure. O problemă cu autentificarea bazată pe parolă este că necesită cunoștințe și diligență pentru a crea și a reține parole puternice. Parolele necesită protecție împotriva multor amenințări din interior, cum ar fi notițele lipicioase depozitate neglijent cu credențiale de conectare, hard disk-uri vechi și exploatări de inginerie socială. Parolele sunt, de asemenea, pradă amenințărilor externe, cum ar fi hackerii care folosesc atacuri de forță brută, de dicționar sau de tip rainbow table.

Dacă dispune de suficient timp și resurse, un atacator poate, de obicei, să încalce sistemele de securitate bazate pe parole și să fure date corporative, inclusiv informații personale ale utilizatorilor. Parolele au rămas cea mai răspândită formă de SFA datorită costului redus, ușurinței de implementare și familiarității lor. Întrebările de tip provocare-răspuns multiplu pot oferi mai multă securitate, în funcție de modul în care sunt implementate, iar metodele de verificare biometrică de sine stătătoare pot oferi, de asemenea, o metodă mai sigură de SFA.

Tipuri de produse de autentificare cu doi factori

Există multe dispozitive și servicii diferite pentru implementarea 2FA – de la jetoane la carduri de identificare prin radiofrecvență (RFID) și până la aplicații pentru smartphone-uri.

Produsele de autentificare cu doi factori pot fi împărțite în două categorii: jetoane care sunt date utilizatorilor pentru a fi folosite la conectare și infrastructura sau software-ul care recunoaște și autentifică accesul pentru utilizatorii care își folosesc corect jetoanele.

Jotoanele de autentificare pot fi dispozitive fizice, cum ar fi brelocurile de chei sau cardurile inteligente, sau pot exista în software ca aplicații mobile sau desktop care generează coduri PIN pentru autentificare. Aceste coduri de autentificare, cunoscute și sub numele de parole cu utilizare unică (OTP), sunt de obicei generate de un server și pot fi recunoscute ca fiind autentice de către un dispozitiv sau o aplicație de autentificare. Codul de autentificare este o secvență scurtă legată de un anumit dispozitiv, utilizator sau cont și poate fi utilizat o singură dată ca parte a unui proces de autentificare.

Organizațiile trebuie să implementeze un sistem care să accepte, să proceseze și să permită – sau să refuze – accesul utilizatorilor care se autentifică cu token-urile lor. Acest sistem poate fi implementat sub forma unui software de server, a unui server hardware dedicat sau poate fi furnizat ca serviciu de către un furnizor terț.

Un aspect important al 2FA este acela de a se asigura că utilizatorului autentificat i se acordă acces la toate resursele pentru care utilizatorul este aprobat — și numai la acele resurse. Ca urmare, o funcție cheie a 2FA este conectarea sistemului de autentificare cu datele de autentificare ale unei organizații. Microsoft oferă o parte din infrastructura necesară pentru ca organizațiile să susțină 2FA în Windows 10 prin Windows Hello, care poate funcționa cu conturi Microsoft, precum și prin autentificarea utilizatorilor prin Microsoft Active Directory, Azure AD sau Fast IDentity Online (FIDO 2.0).

Cum funcționează token-urile hardware 2FA

Token-urile hardware pentru 2FA sunt disponibile și susțin diferite abordări de autentificare. Un token hardware popular este YubiKey, un mic dispozitiv Universal Serial Bus (USB) care suportă OTP-uri, criptare și autentificare cu cheie publică și protocolul Universal 2nd Factor (U2F) dezvoltat de Alianța FIDO. Token-urile YubiKey sunt vândute de Yubico Inc. cu sediul în Palo Alto, California.

Când utilizatorii cu un YubiKey se conectează la un serviciu online care acceptă OTP-uri – cum ar fi Gmail, GitHub sau WordPress – aceștia introduc YubiKey-ul în portul USB al dispozitivului, introduc parola, fac clic în câmpul YubiKey și ating butonul YubiKey. YubiKey generează un OTP și îl introduce în câmp.

OTP-ul este o parolă de 44 de caractere, de unică folosință; primele 12 caractere sunt un ID unic care identifică cheia de securitate înregistrată cu contul. Cele 32 de caractere rămase conțin informații care sunt criptate cu ajutorul unei chei cunoscute doar de dispozitiv și de serverele Yubico, stabilită în timpul înregistrării inițiale a contului.

OTP este trimisă de serviciul online către Yubico pentru verificarea autentificării. Odată ce OTP-ul este validat, serverul de autentificare Yubico trimite înapoi un mesaj care confirmă că acesta este token-ul corect pentru acest utilizator. 2FA este completă. Utilizatorul a furnizat doi factori de autentificare: Parola este factorul de cunoaștere, iar YubiKey este factorul de posesie.

Autentificare cu doi factori pentru autentificarea dispozitivelor mobile

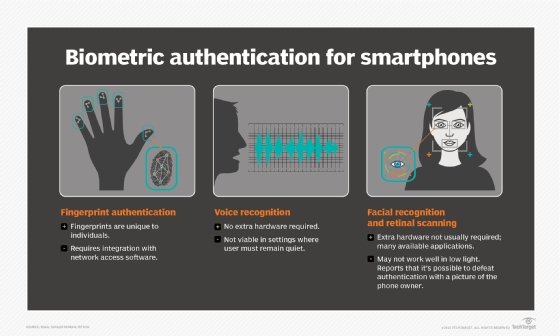

Smartphone-urile oferă o varietate de posibilități pentru 2FA, permițând companiilor să folosească ceea ce funcționează cel mai bine pentru ele. Unele dispozitive sunt capabile să recunoască amprentele digitale, o cameră încorporată poate fi utilizată pentru recunoașterea facială sau scanarea irisului, iar microfonul poate fi utilizat pentru recunoașterea vocală. Smartphone-urile echipate cu GPS pot verifica locația ca factor suplimentar. Vocea sau serviciul de mesaje scurte (SMS) pot fi, de asemenea, utilizate ca un canal pentru autentificarea în afara benzii.

Un număr de telefon de încredere poate fi utilizat pentru a primi coduri de verificare prin mesaj text sau apel telefonic automat. Un utilizator trebuie să verifice cel puțin un număr de telefon de încredere pentru a se înscrie în 2FA.

Apple iOS, Google Android și Windows 10 au toate aplicații care acceptă 2FA, permițând telefonului însuși să servească drept dispozitiv fizic pentru a satisface factorul de posesie. Duo Security, cu sediul în Ann Arbor, Michigan, și achiziționat de Cisco în 2018 pentru 2,35 miliarde de dolari, este un furnizor de platforme 2FA al cărui produs permite clienților să utilizeze dispozitivele lor de încredere pentru 2FA. Platforma Duo stabilește mai întâi că un utilizator este de încredere înainte de a verifica dacă dispozitivul mobil poate fi, de asemenea, de încredere pentru autentificarea utilizatorului.

Aplicațiile de autentificare înlocuiesc necesitatea de a obține un cod de verificare prin SMS, apel vocal sau e-mail. De exemplu, pentru a accesa un site web sau un serviciu bazat pe web care acceptă Google Authenticator, utilizatorii își introduc numele de utilizator și parola – un factor de cunoaștere. Utilizatorii sunt apoi invitați să introducă un număr din șase cifre. În loc să fie nevoiți să aștepte câteva secunde pentru a primi un mesaj text, un Authenticator generează numărul pentru ei. Aceste numere se schimbă la fiecare 30 de secunde și sunt diferite pentru fiecare autentificare. Introducând numărul corect, utilizatorii finalizează procesul de verificare și dovedesc posesia dispozitivului corect – un factor de proprietate.

Aceste și alte produse 2FA oferă informații privind cerințele minime de sistem necesare pentru a implementa 2FA.

Autentificarea cu doi factori este sigură?

În timp ce autentificarea cu doi factori îmbunătățește securitatea – deoarece dreptul de acces nu se mai bazează exclusiv pe puterea unei parole – schemele de autentificare cu doi factori sunt la fel de sigure ca și componenta lor cea mai slabă. De exemplu, token-urile hardware depind de securitatea emitentului sau a producătorului. Unul dintre cele mai mediatizate cazuri de compromitere a unui sistem cu doi factori a avut loc în 2011, când compania de securitate RSA Security a raportat că token-urile sale de autentificare SecurID au fost piratate.

Procesul de recuperare a contului în sine poate fi, de asemenea, subminat atunci când este utilizat pentru a învinge autentificarea cu doi factori, deoarece deseori resetează parola curentă a unui utilizator și trimite prin e-mail o parolă temporară pentru a permite utilizatorului să se conecteze din nou, ocolind procesul 2FA. Conturile Gmail de afaceri ale directorului executiv al Cloudflare au fost piratate în acest mod.

Deși 2FA bazat pe SMS este ieftin, ușor de implementat și considerat ușor de utilizat, este vulnerabil la numeroase atacuri. Institutul Național de Standarde și Tehnologie (National Institute of Standards and Technology – NIST) a descurajat utilizarea SMS în cadrul serviciilor 2FA în publicația sa specială 800-63-3: Digital Identity Guidelines. NIST a concluzionat că OTP-urile trimise prin SMS sunt prea vulnerabile din cauza atacurilor de portabilitate a numerelor de telefonie mobilă, cum ar fi hack-ul Signaling System 7, împotriva rețelei de telefonie mobilă și a programelor malware, cum ar fi Eurograbber, care pot fi folosite pentru a intercepta sau redirecționa mesajele text.

Niveluri mai ridicate de autentificare

Cele mai multe atacuri provin din conexiuni la distanță la internet, astfel încât 2FA face ca aceste atacuri să fie mai puțin amenințătoare. Obținerea parolelor nu este suficientă pentru acces și este puțin probabil ca un atacator să fie capabil să obțină și cel de-al doilea factor de autentificare asociat unui cont de utilizator.

Cu toate acestea, atacatorii sparg uneori un factor de autentificare în lumea fizică. De exemplu, o percheziție persistentă a spațiilor vizate ar putea găsi un ID și o parolă de angajat în coșul de gunoi sau în dispozitive de stocare aruncate neglijent care conțin baze de date de parole. Cu toate acestea, dacă sunt necesari factori suplimentari pentru autentificare, atacatorul s-ar confrunta cu cel puțin încă un obstacol. Deoarece factorii sunt independenți, compromiterea unuia dintre ei nu ar trebui să ducă la compromiterea celorlalți.

De aceea, unele medii de înaltă securitate necesită o formă mai pretențioasă de MFA, cum ar fi autentificarea cu trei factori (3FA), care implică, de obicei, posesia unui token fizic și a unei parole utilizate împreună cu date biometrice, cum ar fi scanarea amprentelor digitale sau a amprentelor vocale. Factori precum geolocalizarea, tipul de dispozitiv și ora din zi sunt, de asemenea, utilizați pentru a determina dacă un utilizator trebuie autentificat sau blocat. În plus, identificatorii biometrici comportamentali, cum ar fi durata de apăsare a tastelor, viteza de tastare și mișcările mouse-ului unui utilizator, pot fi, de asemenea, monitorizați în mod discret și în timp real pentru a asigura o autentificare continuă în locul unei singure verificări unice de autentificare la conectare.

Notificări push pentru 2FA

O notificare push este o autentificare fără parolă care verifică un utilizator prin trimiterea unei notificări direct către o aplicație securizată de pe dispozitivul utilizatorului, avertizându-l pe acesta că are loc o încercare de autentificare. Utilizatorul poate vizualiza detaliile încercării de autentificare și poate aproba sau refuza accesul – de obicei, cu o singură atingere. Dacă utilizatorul aprobă cererea de autentificare, serverul primește acea cerere și conectează utilizatorul la aplicația web.

Notificările push autentifică utilizatorul prin confirmarea faptului că dispozitivul înregistrat în sistemul de autentificare — de obicei, un dispozitiv mobil — se află în posesia utilizatorului. Dacă un atacator compromite dispozitivul, notificările push sunt, de asemenea, compromise. Notificările push elimină oportunitățile pentru atacurile de tip man-in-the-middle (MitM), accesul neautorizat și atacurile de phishing și inginerie socială.

În timp ce notificările push sunt mai sigure decât alte forme de metode de autentificare, există totuși riscuri de securitate. De exemplu, utilizatorii ar putea aproba din greșeală o cerere de autentificare frauduloasă, deoarece sunt obișnuiți să atingă aprobarea atunci când primesc notificări push.

Future of authentication

Să ne bazăm pe parole ca principală metodă de autentificare nu mai oferă securitatea sau experiența utilizatorului (UX) pe care o cer utilizatorii. Și, chiar dacă instrumentele de securitate tradiționale, cum ar fi un manager de parole și MFA, încearcă să abordeze problemele legate de nume de utilizator și parole, acestea depind de o arhitectură în esență depășită: baza de date a parolelor.

În consecință, organizațiile care doresc să îmbunătățească securitatea în viitor explorează utilizarea tehnologiilor de autentificare fără parole pentru a îmbunătăți UX.

Autentificarea fără parole le permite utilizatorilor să se autentifice în aplicațiile lor în mod sigur, fără a fi nevoiți să introducă parole. În mediul de afaceri, acest lucru înseamnă că angajații își pot accesa munca fără a fi nevoiți să introducă parole – iar IT-ul păstrează în continuare controlul total asupra fiecărei autentificări.

Biometria și protocoalele securizate sunt câteva exemple de tehnologii de autentificare fără parolă.

Utilizarea biometriei ca metodă de autentificare fără parolă la nivel de utilizator, aplicație și dispozitiv poate asigura mai bine companiile că angajații care se conectează la sisteme sunt cei care spun că sunt acolo.

Protocoalele sunt un alt exemplu de tehnologii fără parolă. Protocoalele sunt standarde care au ca scop facilitarea comunicării între un furnizor de identitate și un furnizor de servicii. Un angajat care este autentificat la furnizorul de identitate este, de asemenea, autentificat în furnizorii de servicii atribuiți, fără a introduce o parolă.

Avansarea fără parolă aduce beneficii organizațiilor, deoarece eliminarea parolei are ca rezultat un UX mai bun pentru angajații lor. Autentificarea fără parolă introduce noi modalități prin care angajații se pot conecta cu ușurință și în siguranță la locul de muncă fără a fi nevoiți să se bazeze pe parole. Acest lucru elimină nevoia de recuperare a contului, cererile de resetare a parolelor și procesul manual de rotație a parolelor.

.