I det här andra inlägget är tillägnat systemadministratörer som måste hantera en riskbedömning, en säkerhetsbedömning, en due diligence eller ett frågeformulär om efterlevnad: om du har tappat bort det första inlägget kan du läsa det här. Den här gången ska vi prata om hur du kan genomdriva en lösenordspolicy genom att ändra standardinställningarna – när det gäller lösenordskomplexitet och minsta lösenordslängd – i Windows Server 2012.

Detta är en uppgift som ofta måste göras för att uppfylla de säkerhetskrav som efterfrågas i de flesta moderna förordningar och standarder – såsom ISO/IEC 27001:2013, ISO/IEC 27002:2013, ISO/IEC 20000:2011, NIST CyberSecurity Framework, SSAE/SOC2, ITIL, PCI-DSS och så vidare – men det kan också vara användbart för dem som bara vill skydda sitt system på ett bättre sätt – eller göra raka motsatsen genom att lätta på dessa kontroller (vilket inte är något du normalt sett bör göra – läs här för att förstå varför).

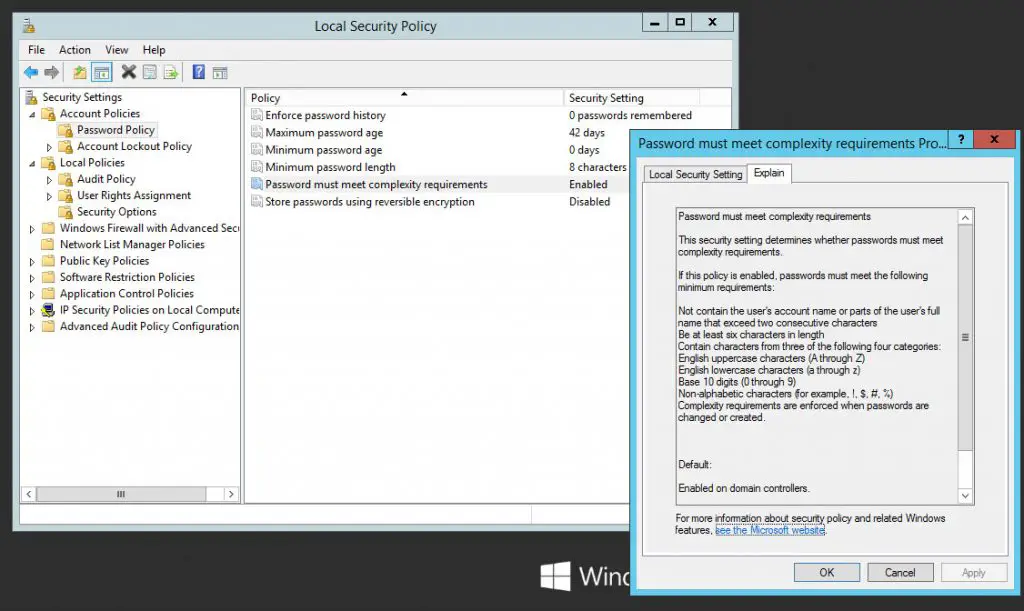

Här kan vi ta en titt på de aktuella systeminställningarna när det gäller lösenordsstyrka och ändra dem som vi vill:

Nätverk utan Active Directory

Om du behöver konfigurera klienter och/eller servrar som inte är anslutna till en Active Directory-domän använder du följande:

- Öppna kontrollpanelen.

- Navigera till Administrationsverktyg > Lokal säkerhetsprincip.

- I det modala fönster som öppnas expanderar du noden Säkerhetsinställningar > Kontoprinciper > Lösenordspolicy.

Därifrån kan du visa och/eller redigera de olika alternativ som finns tillgängliga i Windows Server 2012. Du kan till exempel välja att aktivera eller inaktivera kraven på lösenordskomplexitet, vilket innebär följande:

Om den här principen är aktiverad måste lösenorden uppfylla följande minimikrav:

- Inte innehålla användarens kontonamn eller delar av användarens fullständiga namn som överstiger två på varandra följande tecken

- Vara minst sex tecken långa

- Innehåller tecken från tre av följande fyra kategorier:

- Engliska versaler (A till Z)

- Engliska små bokstäver (a till z)

- Bas 10 siffror (0 till 9)

- Inte alfabetiska tecken (t.ex. !, $, #, %)

- Komplexitetskraven tillämpas när lösenord ändras eller skapas.

Denna standardkomplexitetsprofil kan ändras genom att ändra policyn Lösenord måste uppfylla komplexitetskraven.

Det här är ganska bra inställningar, med undantag för den minsta lösenordslängden: sex tecken skulle ha varit rimligt år 2012, men det är definitivt inte tillräckligt år 2017. Som tur är kan du åsidosätta det alternativet genom att ändra policyn Minsta lösenordslängd, som bör sättas till (minst) 8 för att avvärja de flesta brute-force-attacker.

Nätverk med Active Directory

Om klienten eller servern ingår i en Active Directory-domän kan du inte använda konsolen för lokala säkerhetsprinciper: Använd i så fall konsolen för hantering av grupprinciper från Kontrollpanelen > Administrativa inställningar på AD-domänkontrollanten och redigera inställningarna för grupprinciper där.

Slutsats

Det var allt: vi hoppas att de här tipsen kan hjälpa andra systemadministratörer att göra sina system kompatibla med de senaste säkerhetsstandarderna.

Om du letar efter ett sätt att ställa in en timeout för inaktivitet för fjärrskrivbordssessioner kan du läsa det här andra inlägget.