Tvåfaktorsautentisering (2FA), som ibland kallas tvåstegsverifiering eller tvåfaktorsautentisering, är en säkerhetsprocess där användarna anger två olika autentiseringsfaktorer för att verifiera sig själva. Denna process görs för att bättre skydda både användarens autentiseringsuppgifter och de resurser som användaren har tillgång till. Tvåfaktorsautentisering ger en högre säkerhetsnivå än autentiseringsmetoder som är beroende av enfaktorsautentisering (SFA), där användaren endast tillhandahåller en faktor – vanligtvis ett lösenord eller en lösenkod. Tvåfaktorsautentiseringsmetoder bygger på att användaren tillhandahåller ett lösenord samt en andra faktor, vanligtvis antingen en säkerhetstoken eller en biometrisk faktor, t.ex. ett fingeravtryck eller en ansiktsskanning.

Tvåfaktorsautentisering tillför ytterligare ett säkerhetslager till autentiseringsprocessen genom att göra det svårare för angripare att få tillgång till en persons enheter eller onlinekonton, eftersom det inte räcker med att bara känna till offrets lösenord för att klara autentiseringskontrollen. Tvåfaktorsautentisering har länge använts för att kontrollera åtkomsten till känsliga system och data, och leverantörer av onlinetjänster använder allt oftare 2FA för att skydda sina användares autentiseringsuppgifter från att användas av hackare som har stulit en lösenordsdatabas eller använt sig av nätfiskekampanjer för att få tag på användarlösenord.

- Vad är autentiseringsfaktorer?

- Vad är identitets- och åtkomsthantering? Guide till IAM

- Hur fungerar tvåfaktorautentisering?

- Element av tvåfaktorsautentisering

- Typer av produkter för tvåfaktorsautentisering

- Hur 2FA-hårdvarutoken fungerar

- Tvåfaktorsautentisering för autentisering av mobila enheter

- Är tvåfaktorsautentisering säker?

- Högre autentiseringsnivåer

- Push-notiser för 2FA

- Autentiseringens framtid

Vad är autentiseringsfaktorer?

Det finns flera olika sätt på vilka en person kan autentiseras med hjälp av fler än en autentiseringsmetod. För närvarande bygger de flesta autentiseringsmetoder på kunskapsfaktorer, t.ex. ett traditionellt lösenord, medan autentiseringsmetoder med två faktorer lägger till antingen en besittningsfaktor eller en ärftlighetsfaktor.

Autentiseringsfaktorer, som listas i ungefärlig ordning när de införs i databehandlingar, omfattar följande:

- En kunskapsfaktor är något som användaren känner till, t.ex. ett lösenord, en PIN-kod (personligt identifikationsnummer) eller någon annan typ av delad hemlighet.

- En innehavsfaktor är något som användaren har, t.ex. ett ID-kort, en säkerhetstoken, en mobiltelefon, en mobil enhet eller en smartphone-app, för att godkänna autentiseringsförfrågningar.

- En innehavsfaktor, vanligen kallad biometrisk faktor, är något som är inneboende i användarens fysiska jag. Det kan vara personliga attribut som kartläggs från fysiska egenskaper, t.ex. fingeravtryck som autentiseras genom en fingeravtrycksläsare. Andra vanligt förekommande inneboende faktorer är ansikts- och röstigenkänning. De omfattar också beteendebiometri, t.ex. tangenttryckningsdynamik, gång- eller talmönster.

- En platsfaktor, som vanligen betecknas av den plats varifrån ett autentiseringsförsök görs, kan upprätthållas genom att begränsa autentiseringsförsök till specifika enheter på en viss plats eller, vanligare, genom att spåra den geografiska källan till ett autentiseringsförsök baserat på källans Internetprotokoll-(IP)-adress eller annan geolokaliseringsinformation, t.ex. uppgifter om det globala positioneringssystemet (GPS), som härleds från användarens mobiltelefon eller annan enhet.

- En tidsfaktor begränsar användarautentiseringen till ett visst tidsfönster där inloggning är tillåten och begränsar åtkomsten till systemet utanför detta fönster.

Det bör noteras att den stora majoriteten av tvåfaktorsautentiseringsmetoderna förlitar sig på de tre första autentiseringsfaktorerna, även om system som kräver större säkerhet kan använda dem för att implementera flerfaktorsautentisering (MFA), som kan förlita sig på två eller fler oberoende autentiseringsuppgifter för en säkrare autentisering.

Den här artikeln är en del av

Vad är identitets- och åtkomsthantering? Guide till IAM

- som också innehåller:

- Hur man bygger en effektiv IAM-arkitektur

- 4 viktiga bästa metoder för identitets- och åtkomsthantering

- 5 IAM-trender som formar framtidens säkerhet

Hur fungerar tvåfaktorautentisering?

Här är hur tvåfaktorsautentisering fungerar:

- Användaren uppmanas att logga in av programmet eller webbplatsen.

- Användaren anger det han eller hon känner till – vanligtvis användarnamn och lösenord. Sedan hittar webbplatsens server en matchning och känner igen användaren.

- För processer som inte kräver lösenord genererar webbplatsen en unik säkerhetsnyckel för användaren. Autentiseringsverktyget bearbetar nyckeln och webbplatsens server validerar den.

- Sajten uppmanar sedan användaren att inleda det andra inloggningssteget. Även om detta steg kan ta olika former måste användaren bevisa att han eller hon har något som bara han eller hon kan ha, t.ex. en säkerhetstoken, ett ID-kort, en smartphone eller annan mobil enhet. Detta är besittningsfaktorn.

- Därefter anger användaren en engångskod som genererades under steg fyra.

- När användaren har angett båda faktorerna autentiseras han eller hon och får tillgång till applikationen eller webbplatsen.

Element av tvåfaktorsautentisering

Tvåfaktorsautentisering är en form av MFA. Tekniskt sett används den varje gång två autentiseringsfaktorer krävs för att få tillgång till ett system eller en tjänst. Att använda två faktorer från samma kategori utgör dock inte 2FA; att till exempel kräva ett lösenord och en delad hemlighet betraktas fortfarande som SFA eftersom de båda tillhör samma typ av autentiseringsfaktor: kunskap.

Såvitt avser SFA-tjänster är användar-ID och lösenord inte de säkraste. Ett problem med lösenordsbaserad autentisering är att det krävs kunskap och noggrannhet för att skapa och komma ihåg starka lösenord. Lösenord kräver skydd mot många invändiga hot, som slarvigt förvarade klisterlappar med inloggningsuppgifter, gamla hårddiskar och social engineering-exploateringar. Lösenord är också ett byte för externa hot, t.ex. hackare som använder brute-force-, ordboks- eller regnbågstabellsattacker.

Om en angripare har tillräckligt med tid och resurser kan han eller hon vanligtvis bryta sig in i lösenordsbaserade säkerhetssystem och stjäla företagsdata, inklusive användarnas personliga information. Lösenord har förblivit den vanligaste formen av SFA på grund av att de är billiga, enkla att implementera och välkända. Frågor med flera utmaningar och svar kan ge högre säkerhet, beroende på hur de implementeras, och fristående biometriska verifieringsmetoder kan också ge en säkrare metod för SFA.

Typer av produkter för tvåfaktorsautentisering

Det finns många olika enheter och tjänster för att implementera 2FA – från tokens till radiofrekvensidentifieringskort (RFID) till smartphoneappar.

Autentiseringsprodukter med två faktorer kan delas in i två kategorier: tokens som ges till användarna för att användas när de loggar in och infrastruktur eller programvara som känner igen och autentiserar åtkomst för användare som använder sina tokens på rätt sätt.

Autentiseringstoken kan vara fysiska enheter, t.ex. nyckelknippor eller smarta kort, eller så kan de finnas i programvara i form av appar för mobiler eller skrivbordsappar som genererar PIN-koder för autentisering. Dessa autentiseringskoder, även kallade engångslösenord (OTP), genereras vanligtvis av en server och kan kännas igen som autentiska av en autentiseringsenhet eller app. Autentiseringskoden är en kort sekvens som är kopplad till en viss enhet, användare eller konto och kan användas en gång som en del av en autentiseringsprocess.

Organisationer måste införa ett system för att acceptera, bearbeta och tillåta — eller neka — åtkomst till användare som autentiserar sig med sina tokens. Detta system kan installeras i form av serverprogramvara, en dedikerad hårdvaruserver eller tillhandahållas som en tjänst av en tredjepartsleverantör.

En viktig aspekt av 2FA är att se till att den autentiserade användaren får tillgång till alla resurser som användaren är godkänd för — och endast till dessa resurser. En viktig funktion för 2FA är därför att koppla autentiseringssystemet till organisationens autentiseringsdata. Microsoft tillhandahåller en del av den infrastruktur som krävs för att organisationer ska kunna stödja 2FA i Windows 10 genom Windows Hello, som kan fungera med Microsoft-konton, samt autentisering av användare genom Microsoft Active Directory, Azure AD eller Fast IDentity Online (FIDO 2.0).

Hur 2FA-hårdvarutoken fungerar

Hårdvarutoken för 2FA finns tillgängliga med stöd för olika metoder för autentisering. En populär hårdvarutoken är YubiKey, en liten USB-enhet (Universal Serial Bus) som stöder OTP:er, kryptering och autentisering med offentliga nycklar och U2F-protokollet (Universal 2nd Factor) som utvecklats av FIDO Alliance. YubiKey-token säljs av Yubico Inc. med säte i Palo Alto, Kalifornien.

När användare med en YubiKey loggar in på en onlinetjänst med stöd för OTP:er (t.ex. Gmail, GitHub eller WordPress) sätter de in sin YubiKey i enhetens USB-port, skriver in sitt lösenord, klickar i fältet för YubiKey och trycker på YubiKey-knappen. YubiKey genererar en OTP och matar in den i fältet.

OTP:n är ett lösenord med 44 tecken för engångsbruk; de första 12 tecknen är ett unikt ID som identifierar den säkerhetsnyckel som är registrerad med kontot. De återstående 32 tecknen innehåller information som krypteras med hjälp av en nyckel som endast enheten och Yubicos servrar känner till och som fastställts under den första kontoregistreringen.

OTP:et skickas från onlinetjänsten till Yubico för kontroll av autentisering. När OTP:n har validerats skickar Yubicos autentiseringsserver tillbaka ett meddelande som bekräftar att detta är rätt token för den här användaren. 2FA är slutförd. Användaren har tillhandahållit två autentiseringsfaktorer: Lösenordet är kunskapsfaktorn och YubiKey är besittningsfaktorn.

Tvåfaktorsautentisering för autentisering av mobila enheter

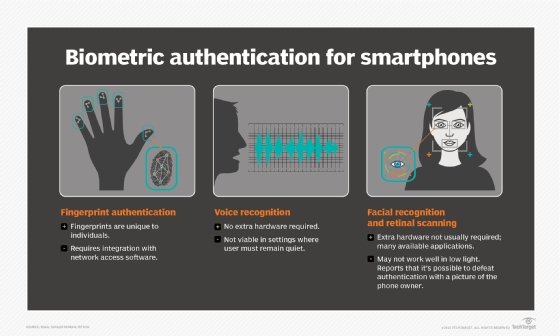

Smartphones erbjuder en mängd olika möjligheter för 2FA, vilket gör det möjligt för företag att använda det som fungerar bäst för dem. Vissa enheter kan känna igen fingeravtryck, en inbyggd kamera kan användas för ansiktsigenkänning eller irisskanning och mikrofonen kan användas för röstigenkänning. Smartphones som är utrustade med GPS kan verifiera platsen som ytterligare en faktor. Röst eller SMS (Short Message Service) kan också användas som en kanal för autentisering utanför bandet.

Ett pålitligt telefonnummer kan användas för att ta emot verifieringskoder via textmeddelande eller automatiserat telefonsamtal. En användare måste verifiera minst ett pålitligt telefonnummer för att registrera sig för 2FA.

Apple iOS, Google Android och Windows 10 har alla appar som stöder 2FA, vilket gör det möjligt för själva telefonen att fungera som den fysiska enheten för att uppfylla besittningsfaktorn. Duo Security, som är baserat i Ann Arbor, Michigan, och som köptes av Cisco 2018 för 2,35 miljarder dollar, är en leverantör av en 2FA-plattform vars produkt gör det möjligt för kunderna att använda sina betrodda enheter för 2FA. Duos plattform fastställer först att en användare är betrodd innan den verifierar att den mobila enheten också kan vara betrodd för att autentisera användaren.

Autentiseringsappar ersätter behovet av att få en verifieringskod via sms, röstsamtal eller e-post. För att få tillgång till en webbplats eller webbaserad tjänst som stöder Google Authenticator skriver användaren till exempel in sitt användarnamn och lösenord – en kunskapsfaktor. Användarna uppmanas sedan att ange ett sexsiffrigt nummer. I stället för att behöva vänta några sekunder på att få ett textmeddelande genererar Authenticator numret åt dem. Numren ändras var 30:e sekund och är olika för varje inloggning. Genom att ange rätt nummer slutför användarna verifieringsprocessen och bevisar att de har rätt enhet – en ägarfaktor.

Dessa och andra 2FA-produkter erbjuder information om de minsta systemkrav som krävs för att implementera 2FA.

Är tvåfaktorsautentisering säker?

Men även om tvåfaktorsautentisering förbättrar säkerheten – eftersom rätten till åtkomst inte längre enbart är beroende av styrkan i ett lösenord – är tvåfaktorsautentiseringssystem endast så säkra som sin svagaste komponent. Till exempel är hårdvarutoken beroende av säkerheten hos utfärdaren eller tillverkaren. Ett av de mest uppmärksammade fallen av ett komprometterat tvåfaktorsystem inträffade 2011 när säkerhetsföretaget RSA Security rapporterade att dess SecurID-autentiseringstoken hade hackats.

Själva processen för återställning av konton kan också undergrävas när den används för att omintetgöra tvåfaktorsautentisering, eftersom den ofta återställer användarens nuvarande lösenord och skickar ett tillfälligt lösenord per e-post för att användaren ska kunna logga in på nytt, vilket gör att man kan kringgå tvåfaktorsautentiseringsprocessen. Cloudflares verkställande direktörs Gmail-konton hackades på detta sätt.

Trots att SMS-baserad 2FA är billig, lätt att genomföra och anses vara användarvänlig är den sårbar för många attacker. National Institute of Standards and Technology (NIST) har avrått från att använda SMS i 2FA-tjänster i sin Special Publication 800-63-3: Digital Identity Guidelines. NIST drog slutsatsen att OTP:er som skickas via SMS är alltför sårbara på grund av attacker mot mobiltelefonnätet som rör portabilitet av mobilnummer, t.ex. signalsystem 7-hacket, och skadlig kod, t.ex. Eurograbber, som kan användas för att avlyssna eller omdirigera textmeddelanden.

Högre autentiseringsnivåer

De flesta attacker har sitt ursprung från fjärranslutningar till internet, så 2FA gör dessa attacker mindre hotfulla. Att få tag på lösenord räcker inte för att få tillgång, och det är osannolikt att en angripare också skulle kunna få tag på den andra autentiseringsfaktorn som är kopplad till ett användarkonto.

Hur som helst bryter angripare ibland en autentiseringsfaktor i den fysiska världen. Till exempel kan en ihärdig genomsökning av målets lokaler ge upphov till ett anställd-ID och ett lösenord i papperskorgen eller i slarvigt bortkastade lagringsenheter som innehåller lösenordsdatabaser. Om det krävs ytterligare faktorer för autentisering, skulle angriparen dock ställas inför ytterligare minst ett hinder. Eftersom faktorerna är oberoende av varandra bör en kompromiss av en faktor inte leda till att andra faktorer äventyras.

Detta är anledningen till att vissa högsäkerhetsmiljöer kräver en mer krävande form av MFA, t.ex. trefaktorsautentisering (3FA), som vanligtvis innebär innehav av en fysisk token och ett lösenord som används tillsammans med biometriska data, t.ex. fingeravtrycksscanning eller röstavtryck. Faktorer som geografisk placering, typ av enhet och tid på dygnet används också för att avgöra om en användare ska autentiseras eller blockeras. Dessutom kan beteendebiometriska kännetecken, t.ex. en användares tangenttryckningslängd, skrivhastighet och musrörelser, också övervakas diskret i realtid för att ge kontinuerlig autentisering i stället för en enstaka autentiseringskontroll vid inloggning.

Push-notiser för 2FA

En push-notis är en lösenordslös autentisering som verifierar en användare genom att skicka ett meddelande direkt till en säker app på användarens enhet, och som uppmärksammar användaren på att ett autentiseringsförsök pågår. Användaren kan se detaljer om autentiseringsförsöket och antingen godkänna eller neka åtkomst – vanligtvis med ett enda tryck. Om användaren godkänner autentiseringsbegäran tar servern emot begäran och loggar in användaren i webbapplikationen.

Push-notiser autentiserar användaren genom att bekräfta att den enhet som är registrerad i autentiseringssystemet, vanligtvis en mobil enhet, är i användarens ägo. Om en angripare äventyrar enheten äventyras även push-notiserna. Push-notiser eliminerar möjligheterna till MitM-attacker (man-in-the-middle), obehörig åtkomst samt phishing- och social engineering-attacker.

Som push-notiser är säkrare än andra former av autentiseringsmetoder finns det fortfarande säkerhetsrisker. Användarna kan till exempel råka godkänna en bedräglig autentiseringsbegäran eftersom de är vana vid att trycka på godkännandet när de får push-notiser.

Autentiseringens framtid

Att förlita sig på lösenord som huvudsaklig autentiseringsmetod erbjuder inte längre den säkerhet eller användarupplevelse (UX) som användarna efterfrågar. Och även om äldre säkerhetsverktyg, t.ex. lösenordshanterare och MFA, försöker lösa problemen med användarnamn och lösenord, är de beroende av en i huvudsak föråldrad arkitektur: lösenordsdatabasen.

Följaktligen undersöker organisationer som vill förbättra säkerheten i framtiden användningen av teknik för lösenordsfri autentisering för att förbättra användarupplevelsen.

Med lösenordsfri autentisering kan användarna autentisera sig själva i sina tillämpningar på ett säkert sätt, utan att behöva ange lösenord. I näringslivet innebär det att anställda kan få tillgång till sitt arbete utan att behöva ange lösenord – och IT har fortfarande total kontroll över varje inloggning.

Biometri och säkra protokoll är ett par exempel på teknik för lösenordsfri autentisering.

Användning av biometri som metod för lösenordsfri autentisering på användar-, applikations- och enhetsnivå kan ge företag en bättre garanti för att de anställda som loggar in i systemen är de som de uppger att de är.

Protokollen är ett annat exempel på teknik för lösenordsfri autentisering. Protokoll är standarder som syftar till att underlätta kommunikationen mellan en identitetsleverantör och en tjänsteleverantör. En anställd som autentiseras hos identitetsleverantören autentiseras också hos de tilldelade tjänsteleverantörerna, utan att behöva ange ett lösenord.

Att gå över till lösenordsfritt gynnar organisationerna eftersom elimineringen av lösenordet resulterar i bättre UX för deras anställda. Lösenordslös autentisering introducerar nya sätt för anställda att enkelt och säkert logga in på sitt arbete utan att behöva förlita sig på lösenord. Detta eliminerar behovet av kontoåterställning, förfrågningar om att återställa lösenord och den manuella lösenordsrotationsprocessen.